الفصل : 16

الجزء : 2

العنوان : ال Troubleshooting

أدوات Sysinternals

ال Windows Server يحتوي على العديد من الأدوات الرائعة المدمجة فيه، ولكن دائمًا هناك مجال للتحسين.

هذا يبدو بالضبط ما كان يفكر فيه Mark Russinovich في منتصف التسعينات، عندما هو و Bryce Cogswell أنشأوا Winternals وبدأوا في تصميم تطبيقات يمكنها القيام بإجراءات أكثر تقدمًا وجمع بيانات داخل أنظمة تشغيل Microsoft Windows مما كان ممكنًا باستخدام الأدوات الأصلية. بالانتقال إلى اليوم، تم الاستحواذ على Winternals بواسطة Microsoft، وأصبحت المجموعة التي تم إنشاؤها تحت هذا المظلة معروفة الآن بأدوات Microsoft Sysinternals، و Mark هو الآن CTO في Azure.

هذه الأدوات بسيطة، مفيدة، وفعالة. معظمها لا يتطلب حتى تثبيت. فقط قم بتنزيل ملف تنفيذي مستقل، انسخه إلى الخادم الخاص بك، وقم بتشغيله. عند الانتهاء، يمكنك حذف الملف التنفيذي بسهولة وإزالة أي أثر لهذا التطبيق من الخادم الخاص بك. لقد قمنا بالفعل بمراجعة واحدة من هذه الأدوات في وقت سابق من الكتاب، TCPView. هناك العديد من الأدوات المتاحة التي تخدم العديد من الأغراض المختلفة؛ بعضها مكتوب خصيصًا لـ Nano Server أو Linux machines!

في دقيقة واحدة سنقوم بتحديد بعض هذه الأدوات لأنفسنا، ولكن إذا كنت مهتمًا بقائمة المجموعة الكاملة لأدوات Sysinternals، إليك رابط جيد للبدء: https://learn.microsoft.com/en-us/sysinternals/downloads/

وصف الأدوات الشهيرة

إليك بعض من أدوات Sysinternals التي وجدتها الأكثر فائدة للتعامل مع مهام Windows Server واستكشاف الأخطاء وإصلاحها.

الTcpView

لقد قمنا بمراجعة TcpView عن كثب قبل بضعة فصول؛ هذا الملف التنفيذي المستقل مفيد للغاية لمراقبة جميع اتصالات TCP النشطة على جهاز كمبيوتر أو خادم. سيعرض لك الاتصالات النشطة، ويعرض فورًا ويبرز الاتصالات الجديدة التي يتم إجراؤها، أو الاتصالات القديمة التي تتلاشى. هذا مفيد للغاية لاستكشاف مشكلات الشبكة في التطبيقات.

الDisk2vhd

هذه أداة بسيطة تجعل من السهل للغاية تحويل خادم Windows فعلي حي يعمل إلى ملف VHDX، مما يجعل من الممكن تشغيل هذا الملف على خادم Hyper-V وتحويل الخادم الفعلي إلى خادم افتراضي بسرعة كبيرة. أي شخص قام بتحويل الخوادم الفعلية إلى افتراضية من قبل ربما استخدم Disk2vhd، وربما دون أن يدرك أنه أحد أدوات Sysinternals. ميزة كبيرة لـ Disk2vhd على أدوات P2V الأخرى هي أنه يمكنك تشغيله على خادم متصل؛ العديد من الأدوات الأخرى تتطلب منك إيقاف تشغيل الخادم الذي تقوم بتحويله.

الAutologon

الاسم يشرح كل شيء؛ تشغيل هذه الأداة وملء الحقول المقدمة سيجعل جهاز الكمبيوتر أو الخادم يتم تكوينه لتجاوز شاشة تسجيل الدخول تلقائيًا باستخدام اسم المستخدم وكلمة المرور المقدمة. بينما هذا ليس فكرة جيدة من منظور الأمان، بعض البرامج التي تعمل على الخوادم تصر على أن يكون الخادم مسجلاً للدخول حتى تعمل بشكل صحيح. في هذه الحالات، إذا تم إعادة تشغيل الخادم بسبب تحديثات Windows أو لأي سبب آخر، يجب أن يتمكن الخادم من تسجيل الدخول تلقائيًا أثناء التشغيل، وهذه الأداة يمكنها تحقيق هذه الوظيفة. يمكن القيام بذلك أيضًا مباشرة في Windows Registry، ولكن أداة Autologon تجعل الأمر سهلاً للغاية.

الAutoruns

هناك أماكن مختلفة يمكن فيها تكوين التطبيقات لتبدأ تلقائيًا عند بدء تشغيل Windows. في بعض الأحيان يمكن أن يكون من المزعج معرفة مكان تكوين تطبيق معين بهذا الشكل إذا كنت تريد إيقاف هذا السلوك. أداة Autoruns تعرض لك بسرعة قائمة بهذه العناصر التي تبدأ تلقائيًا والكثير من التفاصيل حول كل منها.

الDiskmon

قريبًا، سنلقي نظرة على Procmon، الذي يوفر نظرة شاملة للغاية على ما يحدث تحت السطح في Microsoft Windows، ولكن إذا كنت تتبع مشكلة وتريد النظر عن كثب في كل نشاط القرص الذي يحدث في نظامك، فإن Diskmon مفيد بشكل خاص لذلك. يمكن أن يكون هذا مفيدًا جدًا عندما تحاول معرفة سبب تجميد تطبيق معين أو فشل المثبت؛ قد يحاول الوصول إلى ملف أو مجلد أو كتابته، ولكنه لا يملك الأذونات اللازمة للقيام بذلك.

ال LogonSessions

يمكن أن يكون مدير المهام مصدرًا سريعًا لعرض ملفات تعريف المستخدمين المختلفين الذين قاموا بتسجيل الدخول إلى خادم، ولكن أداة LogonSessions توفر معلومات أكثر تفصيلاً حول كل جلسة. مع هذه الأداة، يمكنك رؤية ليس فقط جلسات المستخدم ولكن أيضًا الجلسات على مستوى النظام التي تم التحقق منها وتعمل في الخلفية. كمثال، لقد قمت بتشغيل LogonSessions على جهاز الكمبيوتر المحمول الخاص بي الذي أكتب هذا النص عليه، وبينما أنا المستخدم الوحيد الذي قام بتسجيل الدخول إلى الجهاز، هناك 10 جلسات تسجيل دخول نشطة. استخدام المفتاح -p مع هذه الأداة يعرض قائمة كاملة من العمليات التي تستخدم مع كل جلسة، والتي يمكن أن تكون مفيدة جدًا أيضًا!

الPsExec

تشغيل التطبيقات أو العمليات على الأنظمة البعيدة ممكن من خلال اتصالات PowerShell البعيدة أو البرامج الطرفية، ولكن Sysinternals يقدم خيارًا مجانيًا وقويًا. يمكن تشغيل PsExec على جهاز كمبيوتر Windows، لتشغيل برامج أو تنفيذ أوامر على أنظمة Windows البعيدة الأخرى. يقوم معظم مطوري البرامج الجديرين باللقب الآن بتصميم تطبيقاتهم على جانب الخادم ليعملوا كخدمات Windows، بحيث تكون نشطة ومستجيبة حتى إذا لم يتم تشغيل البرنامج على هذا الخادم. لكن للأسف، ليس جميع المبرمجين لديهم هذه المهارة، وهناك الكثير من التطبيقات المزعجة في العالم التي تتطلب أن يكون الخادم مسجلاً للدخول، وأن يكون البرنامج قيد التشغيل دائمًا، أو لن يكون قادرًا على تقديم أي معلومات. يمكن استخدام PsExec لتشغيل مثل هذه التطبيقات من جهاز كمبيوتر بعيد، أو يمكن استخدامه لإرسال أوامر استكشاف الأخطاء وإصلاحها إلى نظام بعيد يعاني لدرجة أنك قد لا تتمكن من تسجيل الدخول إليه.

لإعطائك فكرة عن مدى سهولة تشغيل PsExec، إليك مثال على أمر قد أشغله على جهاز الكمبيوتر المحمول الخاص بي، لتشغيل ملف تنفيذي على خادم بعيد يسمى WEB1. يعرض هذا المثال أيضًا وظيفة اختيارية حيث يمكنك تحديد اسم مستخدم وكلمة مرور معينين لاستخدامهما على النظام البعيد:

Psexec \\WEB1 "C:\Tools\Application.exe" -u contoso\administrator -p password123!

مفتاح واحد مفيد جدًا يجب الاحتفاظ به في جيبك الخلفي عند العمل مع PsExec هو –s. بإضافة –s إلى أمر PsExec الخاص بك، سيؤدي ذلك إلى تشغيل الأمر تحت حساب SYSTEM، وهو مفيد للأوامر أو التشغيلات التي تتطلب أذونات غير محدودة على جهاز الكمبيوتر المستلم.

ال PsKill

إذا كان PsExec يستخدم لتشغيل الأوامر أو التطبيقات، يمكننا أن نفترض أن PsKill هو العكس؟ نعم، هذا بالضبط ما لدينا في متناول أيدينا مع PsKill. يمكن استخدام هذه الأداة لإجبار التطبيقات أو العمليات على الإغلاق على الأنظمة البعيدة. تتضمن إصدارات Windows الحديثة أيضًا أداة سطر الأوامر المدمجة تسمى TaskKill التي يمكنها تحقيق وظيفة مشابهة، ولكنها أقل قوة ولا تترجم بسهولة إلى التشغيل ضد الأنظمة البعيدة. PsKill من السهل الوصول إلى الخوادم البعيدة وإيقاف العمليات الجارية. كمثال واقعي، قبل بضعة أسابيع كنت أعمل مع شركة لديها QuickBooks (QB) وتطبيق مالي آخر مدمجان معًا. كلا المكونين مثبتان على خادم، ولكن المستخدمين يقومون بتشغيل QB على أجهزة الكمبيوتر الخاصة بهم بالطبع، وليس مباشرة على الخادم. المكون الخارجي الذي يستفيد من QB يصبح مزعجًا إذا كانت هناك أي حالات لـ QBW32.exe تعمل على هذا الخادم، ولكن QB يحب تشغيل QBW32.exe لأسباب مختلفة. كان هذا يسبب الكثير من المتاعب للعميل، والحل الوحيد من بائع البرنامج كان إجبار QBW32.exe على الإغلاق لإصلاح برنامجهم. لذا، لجأنا إلى PsKill. إذا واجه المستخدمون أي خطأ في هذا التطبيق، يمكنهم ببساطة النقر المزدوج على ملف باتش يقوم بتشغيل PsKill في العمل. هذا الملف الباتش موجود على أجهزة الكمبيوتر الخاصة بهم، وعندما ينقرون عليه، يصل PsKill إلى خادم QB ويغلق أي حالات لـ QBW32.exe التي تكون مفتوحة. يستغرق الأمر بضع ميلي ثانية لتشغيله، والمستخدم يعود إلى العمل على الفور.

بينما آمل حقًا أن يتمكن بائع البرنامج من إيجاد حل أفضل على المدى الطويل لهذه المشكلة، في الوقت الحالي لدينا حل سريع وفعال للسماح لهؤلاء الأشخاص بأن يكونوا ناجحين في عملهم. إليك أمر PsKill الذي نستخدمه لتحقيق ما وصفت:

C:\Tools\PsKill.exe \\SERVERNAME -u admin -p <password> QBW32.exe

ال PsShutdown

كثير منكم قد استخدموا أمر إيقاف التشغيل المدمج في Microsoft لتنفيذ إيقاف التشغيل أو إعادة التشغيل من Command Prompt، ولكن عادةً من الخادم حيث تكون مسجلاً للدخول. كما هو الحال مع معظم أدوات Sysinternals، يعمل PsShutdown بشكل مشابه لما هو مدمج بالفعل في Windows ولكنه يضيف بضع قطع إضافية من الوظائف، بما في ذلك القدرة على بدء إيقاف التشغيل أو إعادة التشغيل بسهولة ضد الأنظمة الب

عيدة. هناك العديد من المفاتيح الخاصة التي يمكن استخدامها بجانب PsShutdown، مما يمكن من أشياء مثل التوقف، قفل الكمبيوتر، عرض رسالة قبل الإيقاف أو إعادة التشغيل، تسجيل رمز سبب الإيقاف في سجلات الأحداث، بالإضافة إلى العديد من الخيارات الأخرى.

ال Process Monitor (Procmon)

هناك الكثير من أدوات Sysinternals، والهدف هنا ليس تغطية جميعها ولكن تسليط الضوء على بعض الشائعة منها، خاصة تلك التي أجدها شخصيًا مفيدة. النصوص الوصفية حول هذه الأدوات مفيدة، ولكنني أشعر بالملل من الكتابة، ولأدوات الأخيرة هنا أفضل تحميلها واستخدامها بدلاً من مجرد إخبارك عنها.

ال Procmon هو تطور ودمج لأدوات Sysinternals أخرى كانت دائمًا مفيدة للغاية في استكشاف أخطاء Windows. أظهر Procmon القديم لك الكثير من المعلومات حول العمليات الجارية على نظام. هذا رائع، لكنه عادةً لا يروي القصة الكاملة حول ما يحدث على جهاز الكمبيوتر أو الخادم الخاص بك. يمكنك جمع الكثير من المعلومات من خلال دمج إخراج Procmon و Filemon و Regmon. كما توحي أسمائهم، يعرض Filemon معلومات مفصلة حول الملفات التي يتم الوصول إليها في Windows، و Regmon يعرض معلومات السجل. Filemon و Regmon قد اختفيا الآن، حيث أن النسخة الحالية من Procmon تجمع بين مجموعات الأدوات الثلاثة في واجهة استكشاف الأخطاء وإصلاحها الرائعة.

للتحقق من ذلك بنفسك، فقط قم بتحميل Procmon من الموقع التالي، ثم قم بتشغيله: https://learn.microsoft.com/en-us/sysinternals/downloads/procmon

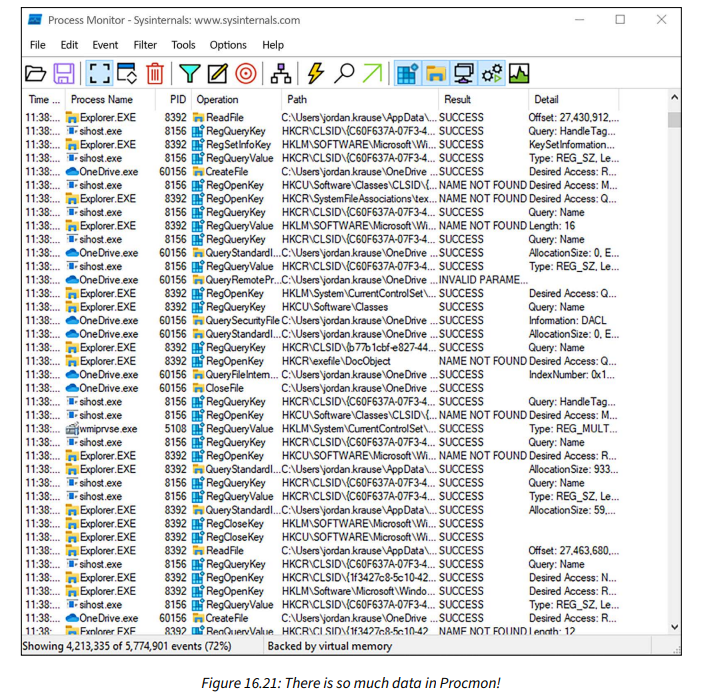

مباشرة بعد التشغيل، يتم تقديمي بكمية هائلة من المعلومات حول ما يحدث على نظام Windows الخاص بي.

يعرض Procmon معلومات مفصلة حول كل عملية على جهاز الكمبيوتر الخاص بي، بما في ذلك كل ملف يتم التفاعل معه وكل مفتاح سجل يتم الوصول إليه أو كتابته أو إزالته أو لمسه بأي طريقة. في لقطة الشاشة السابقة يمكنك رؤية أن File Explorer متشابك في العديد من الأماكن، مما يكون منطقيًا لأنني لدي مستندات Word و Excel مفتوحة، وكذلك العديد من مثيلات File Explorer نفسه. لدي أيضًا الكثير من نشاط OneDrive، حيث أن مجلدات المستندات والصور الخاصة بي تتزامن تلقائيًا مع OneDrive، وهذا يعني أن تطبيقًا دائمًا يعمل في الخلفية.

ستلاحظ أيضًا أن هناك أكثر من 5 ملايين حدث معروض بواسطة Procmon، وهو ما يدهش بشكل كبير. منذ أخذ لقطة الشاشة وكتابة الفقرة السابقة، نما هذا الرقم إلى 12 مليونًا. لا يمكن لعقلك البشري مواكبة النشاط الذي يحدث في نظام التشغيل الخاص بك، لذا ستجد أنه من الأكثر فائدة تشغيل Procmon، ثم القيام بما تحاول القيام به ولكن يسبب لك مشكلة (مثل تشغيل تطبيق أو مثبت)، ثم إيقاف جمع بيانات Procmon. بهذه الطريقة لديك مجموعة من المعلومات الثابتة التي تأمل أن تتضمن معلومات حول ما يحدث خطأ مع أي وظيفة أو تطبيق تعمل عليه في تلك اللحظة.

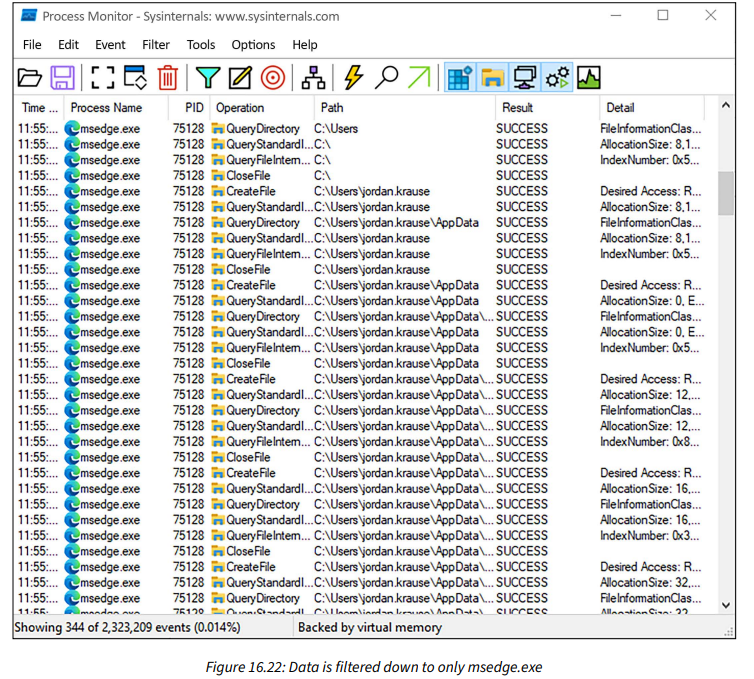

ثم يمكن تصفية هذا الناتج لعمليات أو مواقع معينة، لتضييق المشكلة بسرعة.

لإعطاء مثال واقعي آخر، لقد استخدمت Procmon عدة مرات لحل الألغاز حول سبب فشل حزم تثبيت البرامج في التشغيل دون تقديم أي رموز خطأ. هذه المشكلة مزعجة للغاية؛ تعرف أن شيئًا ما يحدث خطأ أثناء التثبيت ومن المحتمل أن يكون مرتبطًا ببعض المتطلبات المفقودة أو مشكلة الأذونات، ولكن من أين تبدأ البحث إذا لم يتم عرض أي خطأ على الشاشة، ولم يتم تسجيل أي شيء في سجلات أحداث Windows؟

في هذا السيناريو، إذا قمت بتشغيل Procmon، ثم تشغيل المثبت المشكل حتى يفشل، يمكنك بعد ذلك إيقاف الناتج من Procmon وتصفية البيانات للعثور على الإجابة التي تبحث عنها. على الأرجح يحاول المثبت الوصول إلى ملف أو موقع سجل معين ولكنه لا يملك الأذونات اللازمة للوصول إليه، أو ببساطة لا يجد ما يحتاجه، ثم يفشل المثبت. عن طريق تضييق نطاق الناتج من Procmon إلى اسم عملية المثبت، يمكنك رؤية كل شيء وكل شيء يقوم به المثبت أثناء التقدم.

لإيقاف جمع البيانات، ما عليك سوى النقر على زر شريط الأدوات المسمى Capture. انقر عليه مرة أخرى لإعادة بدء جمع البيانات. بمجرد الإيقاف، استخدم زر التصفية لتضييق نطاق البيانات التي تريد مشاهدتها.

كمحاولة، قمت بتشغيل Procmon، ثم تشغيل مثيل جديد من Microsoft Edge، وانتقلت إلى بضعة مواقع ويب. إذا قمت بعد ذلك بإيقاف وتصفية الناتج من Procmon لعرض معلومات فقط حول عملية msedge.exe، فإن Edge قد نفذ 344 مهمة خلال حوالي 10 ثوانٍ من الاستخدام. إذا كان Edge تطبيقًا قد تعطل علي وأردت التحقيق في سبب حدوث ذلك، يمكنني التمرير عبر هذا الناتج أو الفرز للحصول على النتائج التي لا تقول SUCCESS، وهناك احتمال كبير أن أتمكن من معرفة ما يحدث خطأً من خلال عملية استكشاف الأخطاء وإصلاحها السريعة هذه.

ال AccessEnum

يمكن أن تكون أذونات الملفات على خوادم الملفات الخاصة بالشركة بسيطة جدًا أو معقدة بشكل لا يصدق. بعض الشركات تتعامل مع هذا بشكل جيد وتحدد الوصول إلى الملفات بناءً على المجلدات والمشاركات العلوية. على سبيل المثال، يمكنك إنشاء مشاركة تسمى Accounting وتقرر أن أي شخص ينتمي إلى مجموعة Active Directory تسمى Accounting سيكون له حق الوصول إلى مجلد Accounting وكل ما بداخله. يمكنك أيضًا أن تقرر أن لا أحد آخر في الشركة يمكنه الوصول إلى هذا المجلد أو المشاركة بأكملها. هذا بسيط ويعمل بشكل رائع.

ومع ذلك، كلما طال تشغيل خادم الملفات، زادت احتمالية أنك أو مسؤول سابق قد واجهتم مواقف فريدة اقتربت من تلك المجموعة الجميلة من أذونات NTFS. ربما يحتاج المدير التنفيذي للشركة، الذي ليس عضوًا في مجموعة Accounting، إلى الوصول إلى الملفات داخل تلك المشاركة الخاصة بالمحاسبة. إنه المدير التنفيذي، فماذا ستفعل؟ تقول لا؟ لا أعتقد ذلك، وربما يعني هذا التفاعل الآن أن حساب مستخدم فردي قد تم منحه أيضًا حق الوصول إلى المشاركة الخاصة بالمحاسبة بأكملها.

ليس هناك مشكلة كبيرة، أليس كذلك؟ ليس من الصعب تتبع ذلك، ولكن ماذا لو حدثت نفس الحالة 50 مرة على مدار العام التالي؟ وأشخاص آخرون يحتاجون إلى الوصول إلى معلومات محددة فقط داخل المحاسبة، وليس كل شيء. مدير الموارد البشرية يحتاج إلى الوصول إلى بعض الجداول الإلكترونية الموجودة داخل مجلد فرعي، ولكنه لا يحتاج إلى الوصول إلى أي شيء آخر داخل المحاسبة، لذا قمت بتعطيل التوريث على المجلد الفرعي لمنح مدير الموارد البشرية حق الوصول فقط إلى المجلد الفرعي. رائع! لقد قللت من المخاطر عن طريق منح هذا الشخص الوصول إلى الأشياء المحددة التي يحتاجها فقط، ولكنك فعلت ذلك على حساب القدرة على إدارة هذا المجلد الفرعي في المستقبل. الآن بعد أن تم تعطيل التوريث، لن يهتم هذا المجلد بعد الآن بالتغييرات التي تجريها على الأذونات العليا. أو ربما أسوأ من ذلك، قد يقوم شخص ما لاحقًا بإجراء تغييرات إضافية على المجلدات الفرعية الإضافية، والآن لديك مسارات أذونات NTFS متناثرة في جميع أنحاء خادم الملفات الخاص بك.

أي مسؤول IT دخل إلى بيئة كانت تعمل لسنوات عديدة وتم إدارتها من قبل أشخاص متعددين من قبلهم قد واجه هذا السيناريو. يمكن أن تكون أذونات الملفات فوضى مذهلة، وربما سيتم تكليفك بتنظيفها في النهاية. أعدك أن المرة الأولى التي يحدث فيها تغيير في الأذونات بشكل خاطئ وفجأة يحصل مستخدم على معلومات حساسة من الموارد البشرية بسبب أن أذونات الملفات الخاصة بك كلها متشابكة، سيكون لديك فجأة مشروع عالي الأولوية على جدول أعمالك لمعرفة من لديه حق الوصول إلى ماذا، وكيفية إصلاحه.

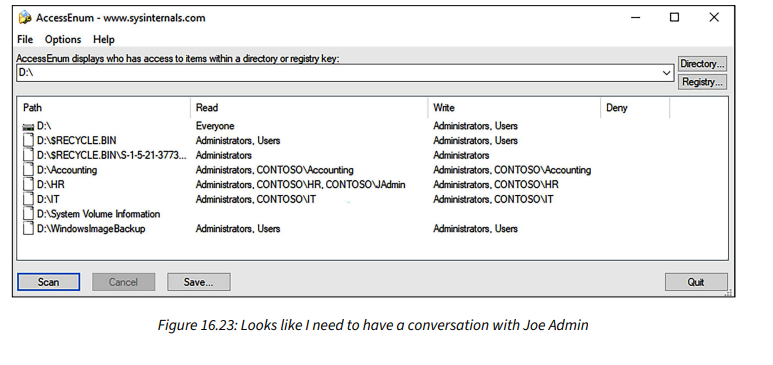

هنا يأتي دور AccessEnum. على الرغم من أن هذه الأداة لن تصلح جميع مشاكل أذونات الملفات لديك بشكل سحري، إلا أنها يمكن أن تساعد في المهمة الأولى من هذا المشروع - تحديد من لديه حق الوصول إلى أي ملفات ومجلدات بسرعة. قم بتنزيل AccessEnum وتشغيله على خادم الملفات الخاص بك، وسترى جميع الملفات والمجلدات على النظام، بما في ذلك معلومات حول من لديه حق القراءة والكتابة عليها. لا توجد قدرة أصلية في Windows تعرض المعلومات بهذا التنسيق؛ بدون AccessEnum ستواجه العديد من النقرات بالماوس لجمع هذه المعلومات يدويًا ووضعها في تنسيقك الخاص. هنا يمكنك رؤية كيف يبدو AccessEnum؛ لدي بعض المجلدات المشتركة على خادم الملفات الخاص بي وقمت بتشغيل AccessEnum ضد وحدة التخزين D: حيث يقيمون جميعًا. بسرعة يمكنني رؤية أن معظم الأذونات تتراكم كما كنت أتوقعها، ولكن لسبب ما، JAdmin لديه حق القراءة على مشاركة الموارد البشرية الخاصة بي. مشبوه…

ال Windows Firewall with Advanced Security

عند التفكير في استكشاف أخطاء Windows Server، قد لا يكون الجدار الناري من الأشياء الأولى التي تخطر ببالك. ومع ذلك، يمكن أن تكون وحدة التحكم في Windows Firewall with Advanced Security أداة ودية للغاية لتحديد وحل المشكلات المتعلقة بالشبكات على خوادمنا.

حتى الآن في هذا الكتاب، تم إعطاؤك تعليمات حول بعض أهم الأشياء التي يمكنك القيام بها داخل WFAS. ناقشنا الثلاثة ملفات الشخصية المختلفة للجدار الناري وحقيقة أن كل NIC على خادم يمكن أن يستخدم ملف شخصي مختلف للجدار الناري. هذه المعرفة تلعب دورًا كبيرًا داخل بيئة النطاق المؤسسي. عندما تعمل الخوادم داخل شبكتك ويمكنها الاتصال بمتحكم النطاق، يجب أن تقوم NIC الخاصة بها والتي متصلة بتلك الشبكة دائمًا بتعيين ملف الجدار الناري للنطاق. هذا مهم لأن القواعد التي تتوقع أن تكون موجودة عندما يكون الخادم داخل الشبكة (وهو ربما يكون في جميع الأوقات) تكون سارية فقط عندما يكون ملف النطاق نشطًا. حتى إذا اخترت أن يتم إيقاف تشغيل الجدار الناري عندما يكون داخل الشبكة، فإن معظم الشركات تقوم بإعداد هذه السياسات بحيث يتم إيقاف الجدار الناري فقط إذا كان ملف النطاق نشطًا. هذا يعني أنه إذا تم تعيين ملف شخصي مختلف لـ NIC، سواء كان الملف الشخصي خاص أو عام، فيمكن أن يتم تشغيل الجدار الناري وحظر تدفق المرور.

إذا كان الخادم داخل الشبكة، فلماذا قد يقوم بتعيين ملفات شخصية عامة أو خاصة؟ إذا لم يكن متحكم النطاق متاحًا عند بدء تشغيل الخادم، فلن يتمكن من الحصول على ملف النطاق. أحيانًا لا يتمكن من الحصول على ملف النطاق ببساطة لأن Windows يتعطل أحيانًا عند بدء التشغيل. إنه تذكرة منتظمة جدًا أراها في العمل حيث لا يتواصل خادم بشكل صحيح، وبعد قليل من الاكتشاف، نجد أن NIC الخاص بذلك الخادم يستخدم الملف الشخصي العام أو الخاص، على الرغم من أنه على نفس الشبكة المحلية مثل متحكم النطاق. الملفات الشخصية الثلاثة للجدار الناري يمكن أن تحتوي على قواعد جدار ناري مختلفة جدًا ويمكن أن تقوم بتشغيل الجدار الناري أو إيقافه، اعتمادًا على كيفية تكوين كل ملف شخصي.

سيناريو آخر هو خادم يحتوي على NICs متعددة، مما يزيد من احتمال أن يقوم أحد تلك الـ NICs بالحصول على ملف شخصي غير صحيح للجدار الناري عند بدء التشغيل. مشكلة شائعة واجهتها عند نشر DirectAccess في العديد من البيئات المؤسسية هي أننا كنا نستخدم دائمًا تقريبًا NICs، واحدة على الشبكة الداخلية وواحدة داخل DMZ. أثناء نشر الخادم، كنا نتوقع أن يستخدم الـ NIC الداخلي ملف النطاق، لكن الـ NIC داخل DMZ يستخدم الملف الشخصي العام أو الخاص، حيث يجب ألا تكون قادرًا على العودة إلى الداخل والاتصال بمتحكم النطاق من داخل شبكة DMZ، أليس كذلك؟ ستندهش من عدد المرات التي جلب فيها تثبيت خادم DirectAccess لدينا إلى الضوء ثقوب أمان كبيرة كانت موجودة في هذه الشبكات DMZ المؤسسية. إنه أمر شائع جدًا أن يحصل الـ NIC الخارجي في DMZ على تصنيف ملف النطاق داخل الجدار الناري، مما يعني بشكل قاطع أن الـ NIC كان قادرًا على الاتصال بنجاح بمتحكم النطاق.

العبرة من هذا القسم ليست إعادة شرح أداة WFAS التي سبق أن رأيتها وتجربتها، ولكن لإلقاء مزيد من الضوء على كيفية استخدامها لأغراض استكشاف الأخطاء. إذا كان الخادم يواجه مشكلة في التواصل مع شيء ما، أو شيء ما يواجه مشكلة في التواصل مع ذلك الخادم، خذ خمس ثوانٍ لفتح WF.MSC وتحقق من أن الملفات الشخصية الصحيحة للجدار الناري نشطة. إذا قمت ببدء تشغيل خادم مرتبط بالنطاق وتتوقع أن يعمل ملف الجدار الناري للنطاق ولكنك تجد أنه ليس كذلك، يمكنك زيارة SERVICES.MSC وإعادة تشغيل خدمة Network Location Awareness (NLA)، وعادة ما سيحل ذلك السلوك. بعد إعادة تشغيل الخدمة، يجب أن يكون ملف النطاق نشطًا على NIC، بالطبع بافتراض أنه يمكنه الاتصال بنجاح بمتحكم النطاق.

النهاية

نكون هنا انتهينا من الجزء 2 من الفصل 16 تماما من شهادة MCSA المقدمة من Microsoft اصبحنا بالفعل في النهاية

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما