الفصل : 28 والأخير

الجزء : 1 والأخير

العنوان : الإجراءات التشغيلية (Operational Procedures)

في هذا الفصل، سوف تتعلم كيفية:

- مقارنة أفضل الممارسات المرتبطة بأنواع التوثيق.

- تنفيذ إدارة التغيير الأساسية بشكل صحيح.

- تنفيذ الوقاية من الكوارث والتعافي منها بشكل صحيح.

يشمل مصطلح الإجراءات التشغيلية الكثير لأي منظمة، بدءًا من أفضل الممارسات للسلامة (الفصل 1، "السلامة والاحترافية") إلى التعامل مع العوامل البيئية (الفصل 27، "تأمين أجهزة الكمبيوتر")؛ من سياسات الشركة للتعامل مع المحتوى أو الأنشطة المحظورة (أيضًا في الفصل 27) إلى تقنيات الاتصال السليمة والاحترافية التي يجب على جميع التقنيين اتباعها (مرة أخرى، الفصل 1). حتى أن امتحان CompTIA A+ 1002 يشمل أساسيات البرمجة النصية (الفصل 15، "العمل مع واجهة سطر الأوامر") وتقنيات الوصول عن بعد (الفصل 21، "الإنترنت") (رغم أن هذه تبدو مبالغ فيها بالنسبة لي).

يستكشف هذا الفصل جانبًا آخر من الإجراءات التشغيلية، وهو الممارسات التجارية التي تُمكن من الاستمرارية، وهو تعبير يعني أن المنظمة يجب أن تستمر في العمل بنفس الطريقة تقريبًا في مواجهة التغيرات اليومية العادية والكوارث المفاجئة. سنركز هنا على ثلاثة مجالات لاستمرارية الأعمال والإجراءات التشغيلية: التوثيق (documentation)، إدارة التغيير (change management) ، والوقاية من الكوارث والتعافي منها (disaster prevention and recovery) .

أفضل الممارسات لتوثيق الإجراءات

تحتاج المنظمات إلى التوثيق لتوفير الاستمرارية والبنية. يمكن أن يتخذ التوثيق أشكالاً عديدة، ولكن الفئات الثلاث التي تهم التقنيين الجدد هي توثيق الشبكة، سياسات الشركة، وإدارة المخزون.

توثيق الشبكة

يوفر توثيق الشبكة خريطة للتقنيين الحاليين والمستقبليين الذين يحتاجون إلى إجراء تغييرات أو إصلاحات بمرور الوقت. في الغالب، يتولى تقنيي CompTIA Network+ ومسؤولي النظام الإشراف على الشبكة، ولكن تقنيي CompTIA A+ يقومون بالكثير من تنفيذ الإصلاحات. تحتاج إلى معرفة كيفية قراءة مخططات الشبكة، وفهم مكان العثور على قاعدة المعرفة الخاصة بالشركة أو مقالات الشركة، وتوفير توثيق للحوادث عند مواجهتك للمشكلات.

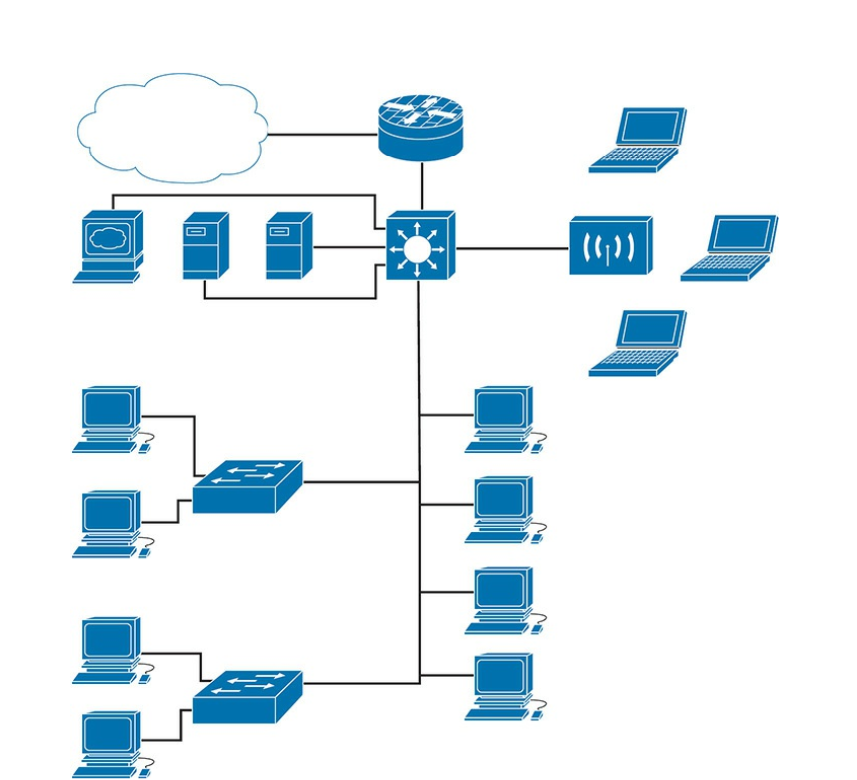

مخططات شبكة Topology

يوفر مخطط شبكة Topology خريطة لكيفية اتصال كل شيء في شبكة المنظمة. تشمل هذه المخططات switches، routers، WAPs، الخوادم ومحطات العمل (انظر الشكل 1). تصف المخططات الأكثر تعقيدًا أنواع الاتصالات والسرعات والتقنيات المستخدمة (مثل تصنيف WAP كـ 802.11ac AC2600). تعتمد العديد من المنظمات على مجموعة رموز Cisco كأداة مرئية عالمية لإنشاء هذه المخططات (انظر الشكل 2).

| |

|

| |

|

قاعدة المعرفة/مقالات الشركة

تستخدم المنظمات التوثيق لتمكين التعاون بين الموظفين والتنسيق بين الأقسام. من منظور التقني، يساعد التوثيق في استكشاف مختلف المشكلات. إنشاء وصيانة قاعدة المعرفة الخاصة بالشركة - مجموعة من الوثائق التي تسرد المعدات المستخدمة، والمشكلات التي تم مواجهتها، والحلول لتلك المشكلات - يوفر أداة أساسية للتقنيين الحاليين والمستقبليين. تضيء هذه المقالات الخاصة بالشركة تفاصيل دقيقة جدًا حول التقنية الخاصة بالشركة، بما في ذلك الروابط إلى مواقع الشركات المصنعة والمعلومات.

توثيق الحوادث

يساعد تتبع المشكلات المحددة من خلال توثيق الحوادث التقنيين الحاليين والمستقبليين في التعامل مع الأجهزة والأفراد الذين يواجهون مشاكل. إذا كان لديك خمسة طابعات ليزر ملونة متطابقة في خمسة أقسام، على سبيل المثال، وبدأت واحدة منها في التعطل بانتظام بعد 10,000 صفحة، فإن توثيق المشكلة - الحادث - والحل سيشير بوضوح إلى المشاكل المحتملة مع الطابعات الأربع الأخرى عند وصولها لنفس مستوى الاستخدام.

سياسات الشركة

تتبنى المنظمات أهدافًا وقواعد للموظفين تعزز من أرباح الشركة والامتثال للوائح الحكومية. تشمل هذه السياسات سياسات الامتثال التنظيمي، سياسات الاستخدام المقبول، وسياسات كلمات المرور، من بين أمور أخرى.

الامتثال التنظيمي

جزء من وظيفة الحكومة هو ضمان بيئات عمل آمنة وتقليل استغلال العمال. لتحقيق ذلك، تطور الحكومات قواعد ولوائح تحدد كيفية إدارة المنظمات لأماكن العمل والعمال والمواد. تفرض المنظمات التي تُدار بشكل صحيح الامتثال التنظيمي - اتباع القوانين واللوائح - للحفاظ على قوة عاملة صحية.

الاستخدام المقبول

تصف سياسة الاستخدام المقبول (AUP) ما يمكن للموظفين فعله وما لا يمكنهم فعله بممتلكات الشركة. تشمل هذه السياسات أمورًا مثل استخدام الكمبيوتر المحمول الخاص بالشركة لأغراض العمل فقط، على سبيل المثال. أو، قد تمنع AUP موظفي الشركة من الوصول إلى المواقع غير القانونية من أجهزة الكمبيوتر الخاصة بالمنظمة. غالبًا ما تكون سياسات الاستخدام المقبول مستندات مفصلة جدًا ومحددة يجب على الموظفين الموافقة عليها وتوقيعها كخطوة في عملية التوظيف.

كلمات المرور

لقد تناولنا سياسات كلمات المرور في الفصل 13، "المستخدمون، المجموعات، والأذونات"، لذا سأضيف هنا فقط أن المنظمات ستضع سياسات كلمات مرور مفصلة يمكن أن تتناول أي جانب من كيفية إنشاء واستخدام وإدارة الحسابات والبيانات الاعتماد الخاصة بأعضاء المنظمة. إليك عينة صغيرة جدًا مما قد تجده في سياسة كلمة مرور شاملة: طول وتعقيد كلمات المرور، كيفية تكوينها، متى يجب استخدام المصادقة متعددة العوامل، ما إذا كان ينبغي أن تنتهي صلاحية كلمات المرور (وإذا كان الأمر كذلك، كم مرة)، ما إذا كان يجب تعيين كلمة مرور BIOS، وحتى ما يجب فعله إذا طلب منك مديرك معرفة إحدى كلمات مرورك!

إدارة المخزون

يساعد التقنيون المنظمات في تنفيذ ممارسات إدارة المخزون لحماية أصول الشركة. تشمل هذه الممارسات الباركود وعلامات الأصول على العناصر، من بين أشياء أخرى.

الباركود

تحتوي العديد من عناصر المخزون على ملصقات بسيطة أو مطبوعة بالباركود - رموز/أرقام فريدة تتبع عناصر محددة. يظهر الشكل 3 باركود نموذجي. يعمل الباركود كبصمة للإصناف، رمز ثنائي يمكن قراءته بسهولة. أحد عيوب الباركود هو أنها قابلة للقراءة فقط. لا يمكنك إضافة بيانات أو معلومات إليها على الإطلاق.

| |

|

علامات الأصول (Asset Tags)

يمكن أن تستخدم علامات الأصول بروتوكول الشبكات اللاسلكية RFID (تحديد الهوية باستخدام موجات الراديو) لمتابعة المخزون (انظر الشكل 4). تتضمن علامة الأصل علامة RFID (تتكون من شريحة ميكروية وهوائي) يمكن لقارئ RFID أو ماسح ضوئي قراءتها وتحديدها إلكترونيًا حتى بدون خط نظر مباشر مع العنصر. معظم علامات RFID تكون سلبية، مما يعني أن العلامة تحصل على كل الطاقة التي تحتاجها من إشارة الماسح الضوئي! أما علامة RFID النشطة، من ناحية أخرى، فتستخدم بطارية أو مصدر طاقة خارجي لإرسال واستقبال الإشارات. كلا النوعين من RFID يتيحان إدارة المخزون. على عكس الباركود، يمكن تحديث المعلومات المخزنة في علامة RFID بتفاصيل جديدة.

| |

|

إدارة التغيير

يحصل تقنيي CompTIA A+ على مقعد أمامي في إدارة البنية التحتية. يمكنك رؤية ما يعمل، وما لا يعمل، وما يحتاج إلى التغيير. على سبيل المثال، الطابعات الليزرية القديمة في قسم المحاسبة لا يمكنها مواكبة احتياجات المستخدمين وتقضي الكثير من الوقت كل أسبوع في إبقائها تعمل. وتعبت من صراخ المستخدمين عليك. هناك حاجة إلى التغيير.

التغيير ليس فقط مدفوعًا من القاعدة، بل يأتي غالبًا من القمة. يمكن لكل تقني مخضرم أن يخبرك عن الألم الناجم عن ترقيات أنظمة التشغيل الكبيرة؛ عن كمية العمل الهائلة المطلوبة لترقية بعض التطبيقات الحيوية أو إدخال تطبيق جديد وضروري للغاية.

كل منظمة لديها عمليات رسمية وغير رسمية لإدارة التغيير. لا يمكنك فقط شراء طابعة ليزر جديدة، على سبيل المثال، دون النظر في التكلفة والأثر. لا يمكنك ترقية أنظمة التشغيل لـ100 مستخدم دون اختبار وتحليل شامل لنظام التشغيل. دعونا نلقي نظرة على عمليات إدارة التغيير وإجراءات التنفيذ.

عمليات إدارة التغيير

تتيح عملية إدارة التغيير للمنظمات تنفيذ التغييرات على البنية التحتية لتكنولوجيا المعلومات بطريقة آمنة وفعالة من حيث التكلفة. لا يوجد دليل واحد لإدارة التغيير، رغم أن معظم المنظمات تتبع إرشادات منطقية. إليك مخططًا لأفضل الممارسات التي توصي بها CompTIA:

- استشارة العمليات التجارية الموثقة.

- تحديد الغرض من التغيير.

- تحليل نطاق التغيير.

- تحليل المخاطر المتضمنة في إجراء (أو عدم إجراء) التغيير.

- التخطيط للتغيير.

- توعية المستخدمين النهائيين بالحاجة والفائدة وتكلفة التغيير.

- إنشاء فريق مخصص لإدارة التغيير.

- وضع خطة تراجع في حال أدى التغيير إلى عواقب سلبية.

- توثيق كل شيء بدقة.

تنفيذ التغيير (سيناريو)

أي منظمة لديها عملية إدارة التغيير سوف تكون لديها طريقة محددة لتنفيذ التغييرات التي يجب أن تتجلى كعمليات تجارية موثقة بوضوح. إحدى وظائفك الأولى كتقني هي استشارة هذه الوثائق حتى—عندما يأتي التغيير في طريقك (إما منك أو من الأعلى)—ستكون قد فهمت بالفعل العمليات. عندما يحين وقت التغيير، ابدأ بمراجعة هذه الممارسات التجارية الموثقة لتجنب الشعور بالإحراج لعدم اتباع خطوة مهمة.

سيناريو: ترقية الأنظمة

يريد Jamie في شركة Bayland Widgets ترقية 16 نظامًا في مختبر التصميم من Windows 7 إلى Windows 10. المستخدمون يطالبون بنظام التشغيل الأحدث.

الغرض من التغيير

لن تسمح لك أي منظمة أبدًا بالحصول على معدات جديدة أو إجراء ترقيات دون معرفة سبب الحاجة إليها. لاقتراح تغيير، ستحتاج تقريبًا إلى توثيق الغرض من التغيير. في سيناريو Jamie، طالب المستخدمون بأحدث نظام تشغيل من Microsoft لخدمة العملاء بشكل أفضل الذين انتقلوا جميعهم إلى Windows 10. الغرض من التغيير، إذًا، هو تحسين الأداء ودعم العملاء.

نطاق التغيير

عادةً ما يتضمن نطاق التغيير جزءًا من الغرض من التغيير، ويحدد من وما الذي سيؤثر عليه هذا التغيير. يشمل ذلك جردًا لجميع الأنظمة المشاركة، وعدد الأشخاص المشاركين في إجراء التغيير، ومدة التغيير، وغالبًا تكلفة التغيير المقدرة. يحتوي مختبر التصميم، كما ذكرنا، على 16 جهاز كمبيوتر ستتأثر. (سيتم تحديد الميزانية الإجمالية بناءً على الإصدار الذي سيتم تثبيته من Windows 10: Home، Pro، أو Enterprise.)

تحليل المخاطر

تأتي كل التغييرات في البنية التحتية مع المخاطر. ستتطلب طلبات إدارة التغيير الصحيحة بالتأكيد تحليل المخاطر، وهو تقييم مفصل للمشكلات المحتملة التي قد تنجم عن التغيير. ماذا لو فشلت الترقية؟ هل تم اختبار التطبيق الجديد على نظام عينة؟ هل ستحتوي أجهزة الكمبيوتر الجديدة على جدران حماية كافية؟ لا داعي للذعر (حسنًا، ليس كثيرًا)، حيث سيتم تمرير أي تحليل للمخاطر تقريبًا إلى شخص مسؤول عن الأمن في منظمتك—لكن قد يكون لهذا الشخص اهتمام كبير بآرائك ومخاوفك!

خطة التغيير

ما الذي يحتاج إلى القيام به قبل بدء التغيير؟ ما الذي يحتاج إلى شرائه؟ أين سيتم تخزين المعدات الجديدة غير المثبتة؟ في أي أيام ستقوم بتنفيذ هذا التغيير؟ خلال أي فترة زمنية؟ من سيغطي واجباتك الأخرى أثناء انشغالك؟ أي شيء يحتاج إلى أن يكون جاهزًا قبل أن يبدأ Jamie مشمول في خطة التغيير.

قبول المستخدم النهائي

جزء من إدارة التغيير الناجحة هو تعليم المستخدمين النهائيين حول الحاجة للتغيير وكيفية التكيف مع الأنظمة المتغيرة. قبول المستخدم النهائي أمر حيوي لنجاح التغيير. أكثر من أي شيء آخر يعني هذا التدريب. هل يعرف المستخدمون كيفية استخدام الميزات الجديدة على طابعتك الفائقة؟ ما الميزات الجديدة في هذه الترقية لنظام التشغيل التي يحتاج المستخدمون النهائيون إلى تعلمها؟ هل المستخدمون النهائيون على دراية بالتطبيق الجديد (ويعرفون عدم استخدام القديم)؟

مجلس التغيير

إذًا، Jamie لديها كل هذه الوثائق. لمن تعرضها للحصول على الموافقة لإجراء هذا التغيير؟ هذه وظيفة مجلس التغيير. يتألف مجلس التغيير من تقنيين وممثلين عن الإدارة وأمن تكنولوجيا المعلومات والإدارة الذين يجتمعون بانتظام (ربع سنوي شائع). يراجعون وثائق التغيير ويوافقون أو يرفضون التغيير. في كثير من الأحيان يطلبون مزيدًا من المعلومات أو التفاصيل، مما يؤدي إلى دورة "اقتراح–رفض–تصحيح–العودة إلى مجلس التغيير" تتكرر حتى يكون الجميع راضين.

خطة التراجع

ماذا لو كان هذا التغيير فاشلًا؟ يحدث هذا أكثر مما تعتقد. يجب أن تكون هناك خطة تراجع تحدد الخطوات اللازمة لإعادة البنية التحتية إلى بيئتها قبل التغيير. التراجع عن نظام التشغيل، إلغاء التثبيت، أو العودة إلى المعدات القديمة هي أجزاء محتملة لخطة تراجع جيدة.

ايضا Jamie في شركة Bayland Widgets تريد ترقية 16 نظامًا في مختبر التصميم. حصلت على الموافقة من الإدارة للترقية من Windows 7 إلى Windows 10 ومن ثم نفذت الترقية. بعد بضعة أيام، اشتكى العديد من المستخدمين من أن تطبيق CAD الهام الذي تستخدمه BWC يواجه مشاكل، مثل تجميد البرنامج.

تنظر Jamie في وثائق خطة التراجع التي تحدد الخطوات اللازمة للتراجع عن الترقيات. تتبع عملية التراجع، وتدون الخطوات، ثم تنتظر تعليمات إضافية حول كيفية ترقية أجهزة الكمبيوتر في مختبر التصميم بدون فشل.

توثيق التغيير

كل خطوة من التغيير تحتاج إلى توثيق. تتضمن حزمة توثيق التغيير التي أنشأها تقني CompTIA A+ تقريبًا كل الخطوات السابقة بالإضافة إلى الإيصالات، سجلات العمل الإضافي، جرد الأنظمة المتغيرة، قوائم المستخدمين الجدد الذين تم إنشاؤهم، نماذج قبول المستخدم النهائي الموقعة، وما إلى ذلك.

الوقاية من الكوارث والتعافي منها

الوقاية من الكوارث والتعافي منها موضوع ضخم، قريب من قلوب تقنيي ومسؤولي الشبكات والأمن في كل منظمة. من منظور CompTIA A+، يعني ذلك ثلاثة أشياء: الحفاظ على الطاقة المناسبة، إجراءات النسخ الاحتياطي والاستعادة، واستعادة الحسابات.

حماية الطاقة

تحتاج الأجهزة الحاسوبية إلى طاقة كهربائية كافية ومنتظمة. كما تتذكر من الفصل 7، تزود شركات الطاقة التيار المتردد (AC) إلى الشركات والمنازل. هذا التيار المتردد لا يتدفق دائمًا بمعدل ثابت؛ يمكن أن يعاني من انخفاضات أو انقطاعات أو زيادات. يمكن أن يكون استخدام جهاز حماية من التيار المتزايد لحماية الأجهزة من ارتفاعات الطاقة واستخدام UPS (مصدر طاقة غير منقطع) لحماية الأجهزة من انخفاضات الطاقة وانقطاعها هو الفرق بين مكون حاسوبي يعمل بشكل صحيح وقطعة معدنية محترقة. يظهر الشكل 5 UPS نموذجي.

| |

|

يمكن ويجب على الشركات تأمين جميع المكونات الإلكترونية باستخدام واقي من التيار المتزايد أو UPS. يشمل ذلك أجهزة الكمبيوتر الشخصية—الاختيار الواضح—و switches، WAPs، و routers. يجب أن يعمل كل خادم على UPS خاص به لحماية المحتويات القيمة للأقراص

(كما رأيت في الشكل 1 في الفصل السابق).

إجراءات النسخ الاحتياطي والاستعادة

يساعد التقنيون المستخدمين والمنظمة في الحفاظ على البيانات باستخدام إجراءات نسخ احتياطي معروفة وموثوقة. عندما تسوء الأمور، يقوم التقنيون بتنفيذ إجراءات الاستعادة لإعادة المستخدمين للعمل بأسرع ما يمكن.

خيارات النسخ الاحتياطي

تغطي تقنيات وعمليات النسخ الاحتياطي المحددة بالتفصيل في الفصل 14، "الحفاظ على أنظمة التشغيل وتحسينها." يركز هذا القسم على الأسئلة الأوسع مثل ما يجب نسخه احتياطيًا، وأين نضعه، ومدة الاحتفاظ بالنسخ الاحتياطية القديمة. لا توجد إجابات مثالية لهذه الأسئلة للجميع—تعتمد الإجابات على العديد من العوامل، بما في ذلك كيفية عملك، وما نوع البيانات التي تعمل بها، ومدى أهمية البيانات، ومدى سرعة تغيرها، وما نوع المشاكل التي تحتاج إلى الاستعانة بها، ومدى سرعتك في العودة للعمل، وكمية المال التي يمكن أن تنفقها على المشكلة.

تشمل جميع الاختيارات توازنات بين خطر فقدان البيانات من ناحية والراحة والتكلفة والجهد من الناحية الأخرى. بعض الأمور صحيحة بغض النظر عن كيفية قيامك بذلك:

- نسخ كثيرة تجعل الأشياء آمنة. لكنها أيضًا تكلف أكثر وتزيد من احتمالية تسرب البيانات.

- كما يحد المستثمرون من المخاطر عن طريق تنويع محفظة استثماراتهم، يمكنك تقليل خطر فقدان البيانات عن طريق أخذ نسخ احتياطية منفصلة باستخدام أكثر من برنامج نسخ احتياطي، والاحتفاظ بنسخ في مناطق مختلفة، وتخزينها على مجموعة من الأجهزة المختلفة.

- يقلل تخزين النسخ الاحتياطية خارج الموقع من خطر الفقد الكامل، ولكنه يزيد أيضًا من الوقت اللازم للاستعادة إلا إذا كنت تحتفظ بنسخة محلية.

- النسخ الاحتياطية التلقائية تستغرق المزيد من العمل للإعداد، لكنها تتفوق على النسخ الاحتياطية اليدوية بمجرد ضبط كل شيء. النسخ الاحتياطية اليدوية أفضل من لا شيء، لكن الناس سوف ينسون القيام بها.

سؤال كبير آخر هو كم من البيانات يمكنك تحمل تخزينها. التخزين رخيص، لكن تكلفة تخزين العديد من النسخ المتكررة من النسخ الاحتياطية ما تزال تزيد بسرعة. تستخدم طرق النسخ الاحتياطي المختلفة والبرمجيات العديد من الاستراتيجيات—مثل الضغط، إلغاء التكرار، النسخ الاحتياطية التزايدية التي تسجل فقط التغييرات منذ النسخة الاحتياطية السابقة، وما إلى ذلك—لتقليل كمية البيانات المخزنة.

من الشائع أيضًا التخلص من جميع النسخ الاحتياطية القديمة ما عدا نسخة واحدة لفترة معينة من الوقت. قد تحتفظ بنسخ احتياطية كل ساعة لليوم الأخير، ولكن تحتفظ بواحدة فقط يوميًا لبقية الأسبوع، وواحدة أسبوعيًا لبقية الشهر، وواحدة شهريًا لبقية السنة، ثم تحتفظ بنسخة احتياطية واحدة سنويًا بعد ذلك. عليك أن تكون حذرًا مع النسخ الاحتياطية التزايدية، على أي حال: يتطلب استعادة نسخة احتياطية تزايدية محددة سلسلة غير منقطعة من النسخ الاحتياطية التزايدية منذ النسخة الاحتياطية الكاملة الأخيرة.

سيناريو: خيارات النسخ الاحتياطي

الشخصية Chris في شركة Bayland Widgets مسؤول عن الحفاظ على البيانات لقسم المحاسبة، الذي يتكون من أربع محطات عمل Windows 10 وخادم يحتوي على بيانات محاسبة حيوية. ليس قسمًا كبيرًا، ولكنه ضروري تمامًا لعمليات الشركة. يحتاج Chris إلى القيام بذلك بشكل صحيح. دعونا نلقي نظرة على النسخ الاحتياطية على مستوى الملفات، النسخ الاحتياطية للتطبيقات الحيوية، والنسخ الاحتياطية على مستوى الصور.

النسخ الاحتياطية على مستوى الملفات

النسخ الاحتياطي على مستوى الملفات هو طريقة بسيطة للتأكد من نسخ الملفات والمجلدات المهمة احتياطيًا. يمكن لأي شخص القيام بنسخة احتياطية على مستوى الملفات بدون برنامج خاص: فقط قم بتحديد ملف أو مجلد يدويًا وانسخه إلى قرص خارجي، مثل محرك أقراص USB (انظر الشكل 6)، أو حساب قائم على السحابة، مثل Dropbox. من وجهة نظر المستخدم، يعني هذا أن كل محاسب سيحفظ نسخًا من ملفاتهم الشخصية في مكان آخر. في مثل هذا السيناريو، سيتأكد Chris من أن المحاسبين لديهم وصول إلى محرك أقراص خارجي أو يقوم بتثبيت وتكوين Dropbox على أجهزتهم.

| |

|

النسخ الاحتياطية اليدوية جيدة، ولكن الحقيقة الباردة والصعبة هي أن شركة Bayland Widgets ستكون أكثر احتمالية للبقاء على قيد الحياة في حالة حدوث كارثة أو حادث غير متوقع إذا كان لديهم برنامج نسخ احتياطي يعمل تلقائيًا وفق جدول زمني (مثل كل ليلة أو مرة كل ساعة)، ومعد لحفظ كل ما هو مهم. في هذه الحالة، سيحتاج Chris إلى إعداد وتحديد جداول للبرامج المناسبة، وتكوينها لالتقاط الملفات الهامة، والتأكد من أن النسخ الاحتياطية تعمل كما هو مقرر.

كل من Windows وmacOS يتميزان بنسخ احتياطية تلقائية على مستوى الملفات المحلية من خلال File History وTime Machine على التوالي، كما تتذكر من الفصل 14. تعمل هذه النسخ بشكل أفضل مع محرك تخزين خارجي متصل بمنفذ USB. هذه أفضل من النسخ الاحتياطية اليدوية وجيدة لاستعادة الملفات غير الهامة التي تم حذفها أو الكتابة فوقها عن طريق الخطأ، ولكن استراتيجية النسخ الاحتياطي لحماية البيانات الهامة للمؤسسة ستتطلب برامج نسخ احتياطي تابعة لطرف ثالث وتخزين النسخ الاحتياطية خارج الموقع.

تطبيقات حيوية: عند الحديث عن التطبيقات، قم بتقييم خيار النسخ الاحتياطي أو الاستعادة الأساسي. أولاً، تعرف على التطبيقات الحيوية (للمستخدمين الفرديين، وللمؤسسة ككل). من الجيد الاحتفاظ بقائمة.

ثانيًا، حدد البيانات الحيوية. من السهل أن تقضي أيامًا في تعلم كيفية هيكلة التطبيق وماذا يتم حفظه وأين، وكيفية إجراء نسخ احتياطي كامل لكل إعدادات المستخدم، ولكن قد يتغير كل ذلك مع التحديث التالي. كلما قل ما تحاول حفظه، كان من الأسهل القيام بذلك بشكل صحيح والحفاظ على استمرارية العمل.

بعض البرامج لا تزال يتم نشرها على وسائل بصرية، ولكن الكثير منها اليوم يعتمد على تنزيلات الإنترنت، لذا فإن إجراء نسخ احتياطي لمثبت التطبيق يصبح أقل وأقل أهمية. ستقوم بالتأكيد بنسخ البيانات التي تم إنشاؤها بواسطة التطبيق، وقد تتمكن من نسخ إعدادات مخصصة. في بعض الأحيان تكون هذه الإعدادات متداخلة لدرجة أن النسخ الاحتياطي للتطبيق بأكمله هو الطريقة الوحيدة للقيام بذلك بشكل صحيح.

تعني استعادة التطبيقات الحيوية - على الأقل - توثيق الخطوات بوضوح لإعادة التثبيت، بما في ذلك:

• مفاتيح الترخيص

• أين يمكنك تنزيل مثبت التطبيق (أو العثور على نسخة من وسائل التثبيت لمثيلات التثبيت الفعلية القديمة)

• أي خيارات تثبيت ضرورية

• أي معلومات حساب أو بيانات اعتماد قد تكون مطلوبة للوصول

يساعد هذا التوثيق التقني الحالي وأي تقنيين مستقبليين يحتاجون للمساعدة.

إذا كنت ترغب حقًا في نسخ تطبيق مثبت احتياطيًا باستخدام نسخ احتياطي على مستوى الملفات، ستحتاج إلى معرفة موقع ملفات التطبيق، إعدادات الـ Registry، مواقع الملفات المؤقتة، ملفات البدء، وإعدادات التكوين. الطريقة الوحيدة لعمل ذلك - على الأقل في Windows - هي من خلال تطبيقات الطرف الثالث. قد تتمكن من العثور على تطبيق طرف ثالث يحتوي على دعم مدمج للنسخ الاحتياطي لجميع المواقع المعروفة حيث تقوم التطبيقات الشعبية بحفظ البيانات، ولكن بخلاف ذلك، سيتعين عليك تكوين برنامج النسخ الاحتياطي صراحة لحفظها جميعًا.

ملاحظة:

لا يوجد ضمان بأن البيانات أو الإعدادات التي تم نسخها احتياطيًا من نسخة معينة من التطبيق ستعمل مع نسخة أخرى. يمكنك المحاولة - ولكن لا تتفاجأ إذا كان عليك اجتياز العديد من العقبات لاستعادة هذه البيانات، مثل تثبيت نفس النسخة بالضبط من التطبيق التي كانت مثبتة عند إنشاء النسخ الاحتياطي، استعادة البيانات، ثم تحديث التطبيق.

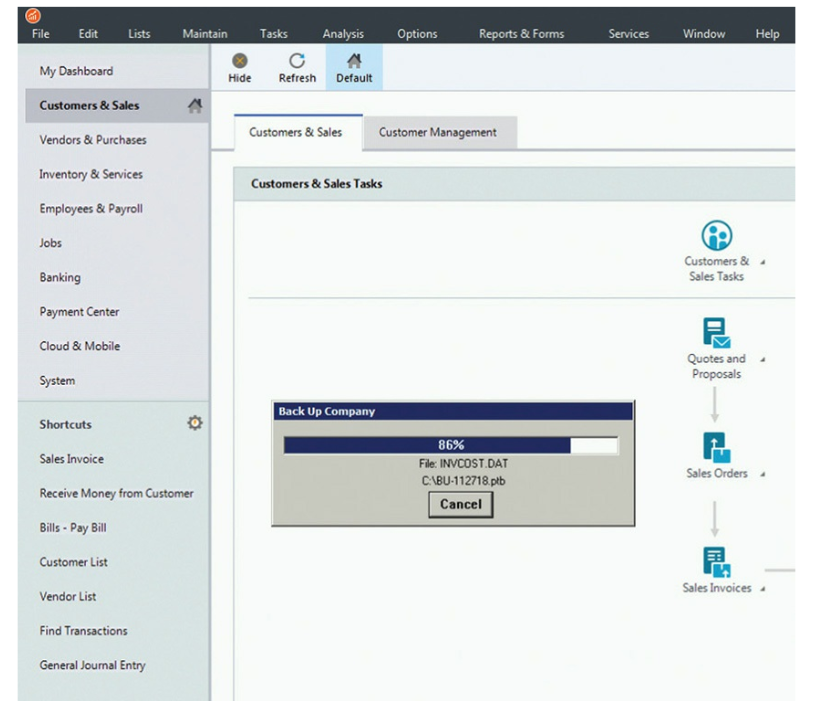

تحتوي العديد من التطبيقات الحيوية على بعض وظائف النسخ الاحتياطي المدمجة. على سبيل المثال، يستخدم قسم المحاسبة برنامج Sage 50 للتعامل مع الأرقام في شركة Bayland Widgets. يظهر الشكل 7 خيارات النسخ الاحتياطي في Sage.

| |

|

المفتاح هنا هو أن بعض هذه التطبيقات تقوم بالنسخ الاحتياطي إلى التخزين السحابي، في حين أن البعض الآخر (بما في ذلك Sage 50 في هذا المثال) يقوم فقط بتصدير نسخة محلية من بيانات التطبيق. مسؤولية Chris هنا هي التأكد من أن المحاسبين يعرفون كيفية ومتى يستخدمون Sage 50 لتصدير نسخة احتياطية من بيانات التطبيق والتأكد من أن بيانات التطبيق التي تم تصديرها يتم تضمينها في النسخ الاحتياطي المجدول بانتظام لملفات كل مستخدم أو نظامه.

النسخ الاحتياطي على مستوى الصورة: النسخ الاحتياطي على مستوى الصورة يعني عدم العبث بالملفات أو المجلدات، بل النسخ الاحتياطي لحجم كامل - بما في ذلك نظام التشغيل، وملفات التمهيد، وجميع التطبيقات المثبتة، وجميع البيانات. لاتخاذ قرار حول السيناريوهات المناسبة للنسخ الاحتياطية على مستوى الصورة، ستساعدك معرفة القليل عن كيفية عملها:

• يمكنك استعادة صورة إلى قرص فارغ، وتثبيتها في نظام جديد، وتشغيلها مباشرة - طالما أن النظام المصور متوافق مع الأجهزة الجديدة. يمكن أن تعيد استعادة الصورة تشغيل النظام بسرعة.

• الصور كبيرة. تحتوي على جيجابايتات من ملفات نظام التشغيل والبرامج التي يمكن استعادتها بسهولة بإعادة تثبيت نظام التشغيل والتطبيقات على نظام جديد.

• لأنك لا تحدد الملفات المراد نسخها، فإن النسخ الاحتياطي على مستوى الصورة سهل للتقنيين والمستخدمين.

• لن ترغب دائمًا في استعادة صورة كاملة. ربما تحتوي الصورة على برامج ضارة أو برامج تشغيل تالفة. أو تحتاج إلى نقل المستخدم إلى نظام تشغيل جديد. أو يريدون فقط استعادة بعض الملفات التي تعرضت للتلف. ستحتاج إلى تركيب الصورة الكاملة، إذا كان برنامج النسخ الاحتياطي يسمح بذلك، والبحث عن ما يحتاجه المستخدم.

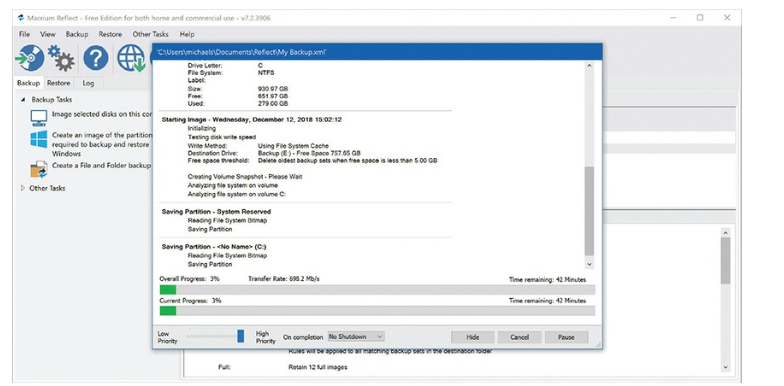

في أي سيناريو نسخ احتياطي على مستوى الصورة، سيحتاج Chris إلى جدولة النسخ الاحتياطي بالطبع، باستخدام أداة مدمجة (على الرغم من أن Microsoft ألغت أداة Windows في Windows 10) أو تطبيق تابع لطرف ثالث (انظر الشكل 8). إذا كان البرنامج يدعم الصور التزايدية، فيجب أن يحدد هذا الجدول الزمني مدى تكرار النسخ الاحتياطي التزايدي ومدى تكرار النسخ الاحتياطي الكامل. تذكر أن استعادة النسخ الاحتياطي التزايدي ستتطلب سلسلة غير مكسورة من النسخ الاحتياطية التزايدية وصولاً إلى آخر صورة كاملة!

| |

|

التخزين السحابي مقابل التخزين المحلي:

بشكل متزايد، يحل التخزين السحابي للنسخ الاحتياطية محل النسخ الاحتياطية المحلية كخيار مفضل. يترك هذا الحركة الكثير من المشكلات في أعقابها. لنستكشف الأجزاء الجيدة من التخزين السحابي ونقارنها بفوائد التخزين المحلي.

أولاً، النسخ الاحتياطية السحابية متاحة في كل مكان. تحتاج بالطبع إلى الاتصال بالإنترنت، ولكن هذا خيار رائع للنسخ الاحتياطي للملفات. على سبيل المثال، لدى مستخدمي iPhone حسابات Apple iCloud، التي تقوم تلقائيًا بنسخ احتياطي للصور ومقاطع الفيديو الخاصة بهم. الحساب الأساسي لا يكلف شيئًا (شكرًا، Apple!) وتكلف خيارات التخزين الأكثر تقدمًا/قوة رسومًا رمزية. التخزين السحابي يؤمن البيانات ضد فقدان أو تلف الهواتف أو الأجهزة. أشياءك آمنة. (لدى مستخدمي Android خيارات مماثلة بالطبع.)

على الجانب السلبي، يمكن أن يكون التخزين السحابي مرهقًا للنسخ الاحتياطي الكبيرة جدًا (مثل النسخ الاحتياطية على مستوى الصورة). حتى مع سرعات التحميل الحديثة التي تزيد عن 10 ميجابايت في الثانية، يمكن أن يستغرق الأمر وقتًا طويلاً لتحميل قرص تخزين كامل. حقًا. على سبيل المثال، مع سرعة مستدامة تبلغ 10 ميجابايت في الثانية، سيستغرق تحميل قرص بسعة 1 تيرابايت أكثر من يوم. قد لا تكون هذه مشكلة كبيرة لمجموعة صور والديك، لكنها مشكلة كبيرة لدرجة أنك يمكنك رمي كومة من النقود في وجه Amazon لإحضار عدد من أفضل خبرائهم إلى بابك في AWS Snowmobile - شاحنة شبه محملة بحاوية شحن مليئة عن آخرها بأكثر من 100,000 تيرابايت من سعة تخزين البيانات - إذا كنت تبحث عن نقل مجموعات بيانات ضخمة إلى أو خارج السحابة. إذا كنت جادًا في الأمر، سيوفرون لك حتى سيارة مرافقة أمان.

يوفر التخزين المحلي تجربة معاكسة. أولاً، لا تحتاج إلى الإنترنت (أو حتى مكان لركن شاحنة شبه)، فقط وسائل التخزين المحلية. محركات التخزين الكبيرة رخيصة وسهلة التنفيذ، لذا فإن التخزين المحلي يعمل بشكل رائع لكل من النسخ الاحتياطية على مستوى الصورة ونسخ الملفات.

العيب في الاعتماد على التخزين المحلي هو أنه لا يوفر حماية من الكوارث المحلية. أنا في هيوستن، تكساس، موطن الأعاصير المتكررة. حتى الآن، لم تتعرض شركتي لأي إعصار، ولكن الخطر موجود دائمًا، من مايو إلى نوفمبر من كل عام. الاعتماد على النسخ الاحتياطية

المحلية لممتلكاتنا الفكرية يعني المخاطرة بفقدان كل شيء في كل موسم أعاصير.

نتيجة لذلك، نقوم بكل النوعين من النسخ الاحتياطية، كما تفعل العديد من المنظمات. الأمر أكثر تعقيدًا قليلاً، ولكن استخدام كل من الخيارات السحابية والمحلية - الأول للبيانات الحيوية، والثاني للنسخ الاحتياطية اليومية النموذجية - يعني أن أشياءنا آمنة. وهذا أمر جيد!

اختبار النسخ الاحتياطي

توقع سؤال أو اثنين في امتحان CompTIA A+ 1002 حول اختبار النسخ الاحتياطي أو التحقق من النسخ الاحتياطية. القاعدة هي: دائمًا تحقق من نسخك الاحتياطية. يمكنك بسهولة استثمار اثنتي عشرة سنة من الوقت والمال في إجراء نسخ احتياطية يومية واتباع أفضل الممارسات مثل تخزين نسخ مشفرة في مواقع مادية متعددة وحسابات سحابية، فقط لتكتشف - عندما تحدث الكارثة - أنك لا تستطيع استعادة الملفات أو صور الأقراص التي تحتوي عليها بنجاح. استراتيجيات النسخ الاحتياطي التي لا تتضمن التحقق من النسخ الاحتياطية هي مجرد خيال فاخر. قد تكون بنفسك قمت بإلقاء أقراصك الصلبة الفاشلة تحت وسادتك لجنية الأسنان.

للأسف، ليس التحقق من النسخ الاحتياطية بسيطًا كما يبدو. المعيار الذهبي هو القدرة على استعادة ما قمت بنسخه احتياطيًا - سواء كانت ملفات أو صور أقراص - والنهاية بما تعتقد أنك تملكه بالضبط. الواقع معقد. تخيل، بمجرد أن تأخذ نسخة احتياطية، تقوم بمقارنتها بالملفات الموجودة على القرص للتأكد من أنها متطابقة. إذا كانت الملفات الموجودة على قرصك تالفة، فإن التحقق من النسخة الاحتياطية يضمن فقط أنك قمت بنسخ الملفات التالفة بعناية.

تقدم أدوات النسخ الاحتياطي التي تستحق وقتك ومالك طريقة للتحقق من أن النسخة الاحتياطية لم تتغير منذ حفظها، ولكن هذا ليس بديلاً عن التحقق دوريًا من أنه يمكنك استعادة واستخدام النسخ الاحتياطية لأي صور نظام حيوية، تطبيقات، ملفات وبيانات.

في الممارسة العملية، يعني هذا: إذا كان بإمكان برنامج النسخ الاحتياطي التحقق من النسخ الاحتياطية، قم بذلك بانتظام. بغض النظر عما يقوم به برنامج النسخ الاحتياطي، يجب عليك التحقق منها بانتظام. يجب استعادة الصور الكاملة وتشغيلها، ويجب تشغيل جميع التطبيقات الحيوية. من الصعب فحص كل شيء، لكن الملفات الحيوية المستعادة من النسخة الاحتياطية يجب أن تفتح بشكل صحيح في البرنامج المناسب. يجب فحص التطبيقات الحيوية بعناية للتأكد من أن الإعدادات الهامة والتكوين والبيانات تعمل بشكل صحيح.

استعادة الحساب

ماذا تفعل عندما لا يمكنك تذكر اسم المستخدم أو كلمة المرور؟

توفر استعادة الحساب خيارات للوصول إلى كلمة المرور القديمة أو إعادة تعيين الحساب إلى كلمة مرور مؤقتة؛ سيقوم المستخدمون بتغييرها إلى كلمة مرور دائمة عند أول تسجيل دخول.

في بيئة النطاق، سيتولى مسؤول النطاق أي إعدادات استعادة كلمات المرور أو الحسابات. لا يحتاج التقنيون والمستخدمون إلى أكثر من الوصول إلى ذلك المسؤول.

في بيئة محلية، أو مجموعة عمل، يحتاج التقني إلى أن يكون أكثر استباقية. يمكنك تشغيل برامج طرف ثالث لمسح كلمة المرور والسماح للمستخدم بتسجيل الدخول وإنشاء كلمة مرور جديدة.

بدلاً من محاولة استعادة كلمة مرور منسية، كن استباقيًا وأنشئ قرص إعادة تعيين كلمة المرور. في Windows 10، على سبيل المثال، اذهب إلى لوحة التحكم | حسابات المستخدمين واختر إنشاء قرص إعادة تعيين كلمة المرور من الخيارات الموجودة على اليسار (انظر الشكل 28-9). لاحظ أن هذا يعمل فقط مع الحسابات المحلية. إذا كنت مسجلاً الدخول باستخدام حساب Microsoft، فلا يمكنك إنشاء قرص محلي. اكتب حساب المستخدم وكلمة المرور في Microsoft على بطاقة 3×5 وضعها في مكان آمن. صدقني. لا تريد فقدان هذه البيانات.

يا رجل انتهينا حقا

ووه! لقد أنهيت للتو من منهج يحتوي على أكثر من 2000 صفحة يغطي كل ما تحتاج إلى معرفته لاجتياز امتحانات CompTIA A+ 1001/1002. تهانينا! ما الخطوة التالية؟

أولاً، ارجع إلى المقدمة وراجع جدول الدراسة والإرشادات. راجع، راجع، راجع! خذ الامتحانات التجريبية وابحث عن مصادر الامتحانات عبر الإنترنت للحصول على المزيد من المعلومات حول أنواع الأسئلة التي ستواجهها.

ثانيًا، قم بجدولة امتحاناتك إذا لم تكن قد فعلت ذلك بالفعل (الضغط والألماس وكل ذلك). سيساعدك وجود هذا الهدف النهائي في التركيز.

ارجع إلى سؤالي الأصلي بمجرد اجتيازك لكل من امتحانات A+. ما التالي؟

الخطوتان المنطقيتان هما البدء في دراسة CompTIA Network+ وCompTIA Security+. تكمل هاتان الدورتان منهج CompTIA الأساسي وتستكمل مهارات التقنية اللازمة لعالم اليوم المتصل وذي الأمان المتزايد , ستجدهم بالفعل مقدمين على موقع hiddenlockteam.com .

حظًا موفقًا، يا صديقي، وابقى على تواصل!

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما