الفصل : 27

الجزء : 3

العنوان : تأمين أجهزة الكمبيوتر (Securing Computers)

نصائح لاستعادة النظام بعد البرمجيات الخبيثة

عندما يحدث الأمر الحتمي ويتعرض جهاز الكمبيوتر الخاص بك أو جهاز أحد المستخدمين لديك للإصابة ببرمجيات خبيثة مثل الفيروسات، تحتاج إلى اتباع خطوات معينة لوقف انتشار المشكلة واستعادة الجهاز بأمان إلى الخدمة. يحدد امتحان 1002 الخطوات التالية كأفضل إجراءات لاستعادة النظام من البرمجيات الخبيثة:

1. تحديد الأعراض والبحث عنها.

2. عزل الأنظمة المصابة.

3. تعطيل System Restore (في Windows).

4. إصلاح الأنظمة المصابة.

- تحديث برامج مكافحة البرمجيات الخبيثة.

- الفحص واستخدام تقنيات الإزالة (Safe Mode، Preinstallation Environment).

5. جدولة الفحوصات وتشغيل التحديثات.

6. تمكين System Restore وإنشاء نقطة استعادة (في Windows).

7. تعليم المستخدم النهائي.

يجب أن يكون لديك مساحة لتخزين نسخة احتياطية واحدة أو أكثر كاملة، والتخطيط مسبقًا للحصول على نسخة احتياطية حديثة أو أكثر، والتأكد من خلو واحدة منها على الأقل من البرمجيات الخبيثة، والاستعداد إما لنسخ ملفات وبيانات المستخدم احتياطيًا بشكل منفصل أو فقدان أي شيء تم إنشاؤه أو تعديله منذ آخر نسخة احتياطية. لن يكون لديك دائمًا هذا الخيار، ولكن من الجيد البدء بنسخ ملفات وبيانات المستخدم احتياطيًا بشكل منفصل وأخذ نسخة احتياطية كاملة من النظام نفسه بمجرد أن يكون لديك جميع البرامج اللازمة مثبتة ومهيأة.

التعرف على البرمجيات الخبيثة وعزلها : الخطوة الأولى هي تحديد والاعتراف بأن هناك تفشيًا محتملاً للبرمجيات الخبيثة. إذا كنت تراقب حركة المرور على الشبكة وبدأ أحد أجهزة الكمبيوتر في إرسال البريد الإلكتروني بشكل مكثف، فهذا مؤشر جيد على وجود برمجيات خبيثة. أو قد يشكو المستخدمون من أن الكمبيوتر الذي كان يعمل بسرعة بالأمس أصبح بطيئًا جدًا.

تستخدم العديد من الشبكات برامج مثل PacketFence المفتوح المصدر لمراقبة حركة المرور على الشبكة تلقائيًا ويمكنها قطع الاتصال بجهاز الكمبيوتر إذا بدأ في إرسال حزم مشبوهة. يمكنك أيضًا عزل جهاز الكمبيوتر يدويًا عن طريق فصل كابل الشبكة. بمجرد التأكد من أن الجهاز غير قادر على إصابة الأجهزة الأخرى، تكون جاهزًا للعثور على الفيروس أو البرمجيات الخبيثة الأخرى والتخلص منها.

تعطيل System Restore : في هذه المرحلة، يجب تعطيل System Restore. إذا قمت بإجراء أي تغييرات مستقبلية، لا تريد أن يتم تضمين الفيروس في أي نقاط استعادة محفوظة. لإيقاف System Restore في Windows، افتح لوحة التحكم ثم التطبيق System. انقر على الرابط System protection. في قسم Protection Settings، اختر محرك الأقراص وانقر على Configure. في مربع الحوار System Protection الذي يفتح، اختر Turn off system protection. كرر الإجراء لكل محرك أقراص في النظام.

البحث والتدمير : بمجرد عزل جهاز الكمبيوتر المصاب (أو الأجهزة)، تحتاج إلى الدخول إلى بيئة إقلاع آمنة وتشغيل برامج مكافحة البرمجيات الخبيثة. يمكنك أولاً محاولة Safe Mode في Windows 7 أو Windows Recovery Environment في Windows 8/8.1/10، لأنها لا تتطلب شيئًا سوى إعادة التشغيل. إذا لم ينجح ذلك، أو كنت تشك في وجود فيروس قطاع التمهيد، تحتاج إلى التوجه إلى مصدر إقلاع خارجي، مثل قرص ضوئي قابل للإقلاع أو محرك أقراص USB.

معالجة العدوى بالبرمجيات الضارة : يمكن للعدوى بالبرمجيات الضارة أن تلحق الكثير من الضرر بالنظام، خاصةً بالملفات الحساسة اللازمة لتشغيل Windows، لذا قد تحتاج إلى معالجة الأنظمة المصابة سابقًا بعد تنظيف القرص أو الأقراص. تعني المعالجة ببساطة إصلاح الأشياء التي أضر بها الفيروس أو البرمجيات الضارة الأخرى. يمكن أن يعني ذلك استبدال ملفات Windows Registry التالفة أو حتى ملفات بدء التشغيل.

إذا لم تتمكن من بدء تشغيل Windows بعد انتهاء الفحص بالبرمجيات الضارة، فأنت بحاجة إلى التمهيد إلى Windows Preinstallation Environment واستخدام Windows Recovery Environment/System Recovery Options.

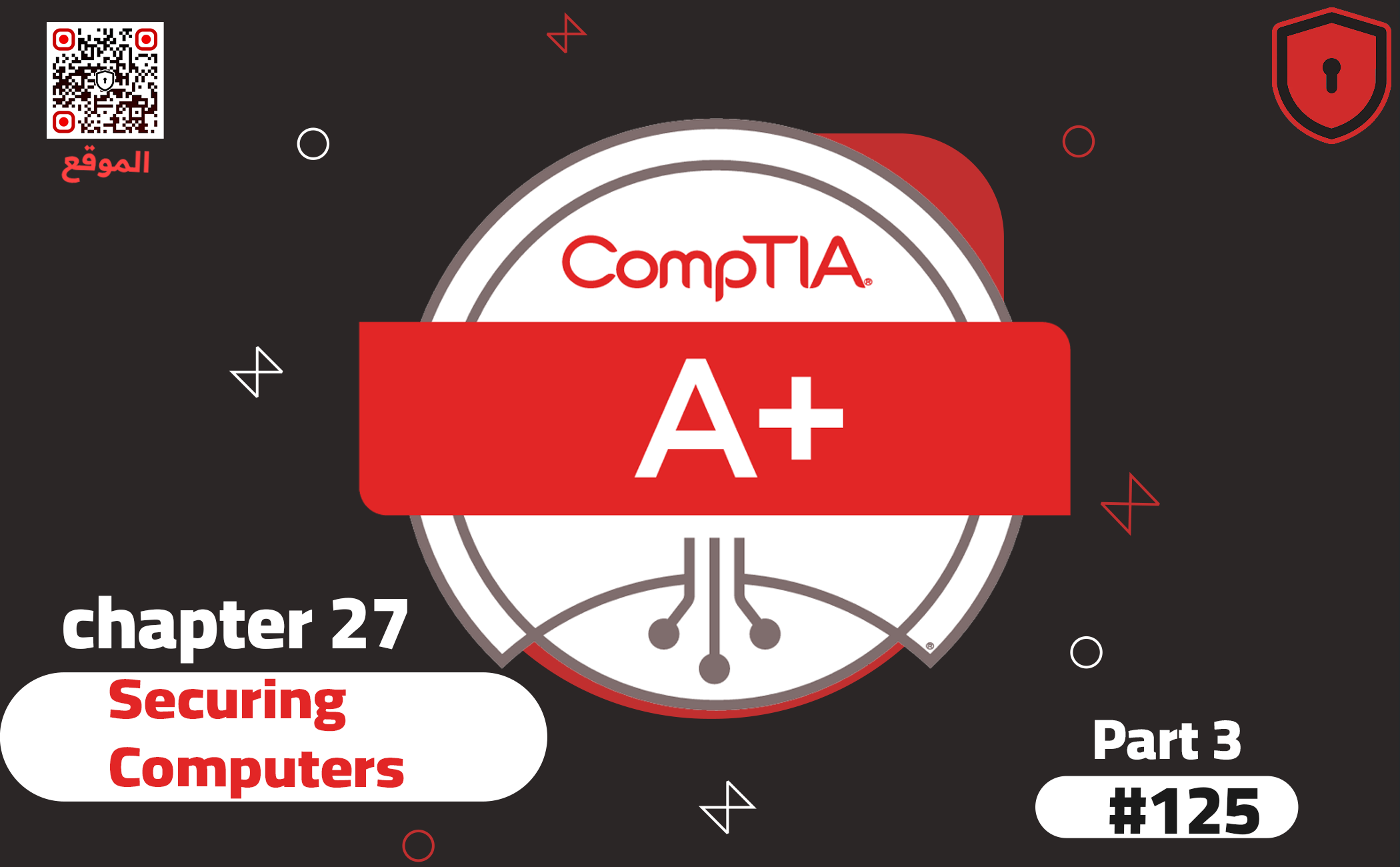

مع Windows Recovery Environment (الذي تم تغطيته بالتفصيل في الفصل 16)، لديك وصول إلى المزيد من أدوات الإصلاح، مثل Startup Repair وSystem Restore وSystem Image Recovery وRefresh وCommand Prompt (انظر الشكل 1 ). قم بتشغيل الخيار المناسب للحالة ويجب أن يكون الجهاز قد تم معالجته بشكل صحيح في وقت قصير.

| |

|

نصيحة :

تذكر إعادة تمكين System Restore وإنشاء نقطة استعادة جديدة بمجرد إصلاح النظام.

تثقيف المستخدمين النهائيين : أفضل طريقة لتجنب التعامل مع البرمجيات الضارة هي التعليم. إنها وظيفتك كمسؤول IT أن تتحدث إلى مستخدميك، خاصةً الذين قضيت ساعة في تخليص أنظمتهم من البرمجيات الضارة، حول كيفية تجنب هذه البرامج. اعرض عليهم عينات من الرسائل الإلكترونية الخطيرة التي لا ينبغي فتحها، والمواقع الإلكترونية التي يجب تجنبها، وأنواع البرامج التي لا ينبغي تثبيتها واستخدامها على الشبكة. أي مستخدم يفهم مخاطر الأفعال المشكوك فيها على أجهزة الكمبيوتر الخاصة بهم سيقوم عادةً بالتصرف بشكل صحيح والابتعاد عن البرمجيات الضارة.

وأخيرًا، اطلب من المستخدمين تشغيل برامج مكافحة الفيروسات ومكافحة التجسس بانتظام. قم بجدولتها أثناء التواصل مع المستخدم لضمان حدوث ذلك.

الجدران النارية

كما أن برامج مكافحة البرمجيات الضارة أدوات أساسية في مكافحة البرامج الضارة على الإنترنت، فإن الجدران النارية هي أجهزة أو برامج تحمي الشبكة الداخلية من الوصول غير المصرح به من وإلى الإنترنت بشكل عام. تستخدم الجدران النارية عدة طرق لحماية الشبكات، مثل إخفاء عناوين IP وحجب منافذ TCP/IP.

إعدادات الجدار الناري للأجهزة

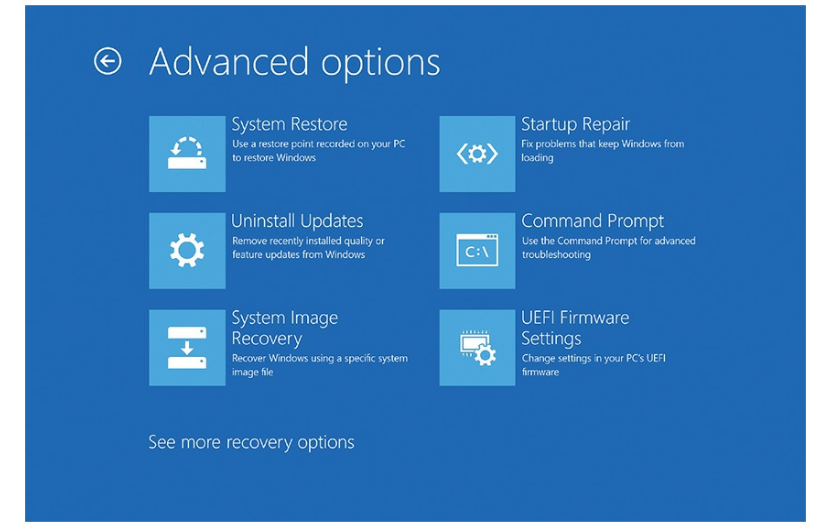

تستخدم معظم شبكات SOHO جدارًا ناريًا للأجهزة، غالبًا كميزة مدمجة في جهاز التوجيه مثل الطراز ASUS الموضح في الشكل2 . يحمي الجدار الناري للأجهزة الشبكة المحلية (LAN) من التهديدات الخارجية عن طريق تصفية الحزم قبل أن تصل إلى أجهزتك الداخلية، كما تعلمت في الفصل 21، "الإنترنت". ومع ذلك، تحتوي أجهزة التوجيه على بعض الحيل الأخرى. من شاشة إعدادات جهاز التوجيه المستندة إلى المتصفح (انظر الشكل 3 )، يمكنك تكوين الجدار الناري للأجهزة. دعونا نستعرض بعض الإعدادات المتاحة.

| |

|

| |

|

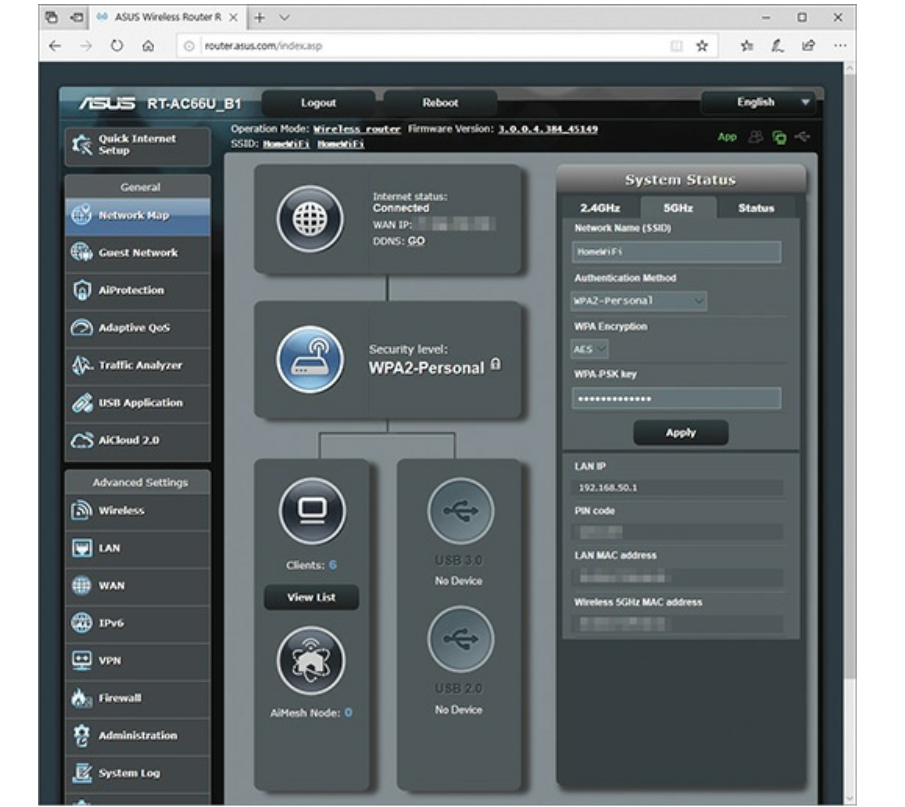

يشاهد الجدار الناري للأجهزة ويوقف العديد من التهديدات الشائعة - كل ما عليك فعله هو تشغيله. تستخدم الجدران النارية للأجهزة تقنية Stateful Packet Inspection (SPI) لفحص كل حزمة واردة بشكل فردي (انظر الشكل 4). يقوم SPI أيضًا بحجب أي حركة مرور واردة ليست استجابة لحركة المرور الصادرة الخاصة بك. يمكنك حتى تعطيل المنافذ تمامًا، مما يمنع كل الحركة الداخلة أو الخارجة. ولكن ماذا لو كنت ترغب في السماح للمستخدمين الخارجيين بالوصول إلى خادم ويب على الشبكة المحلية (LAN)؟

نظرًا لأن Network Address Translation (NAT) يخفي العنوان IP الحقيقي لذلك النظام (كما هو موضح في الفصل 21)، ستحتاج إلى وسيلة للسماح بحركة المرور الواردة لتجاوز جهاز التوجيه/الجدار الناري ووسيلة لإعادة توجيه تلك الحركة إلى الكمبيوتر الصحيح.

| |

|

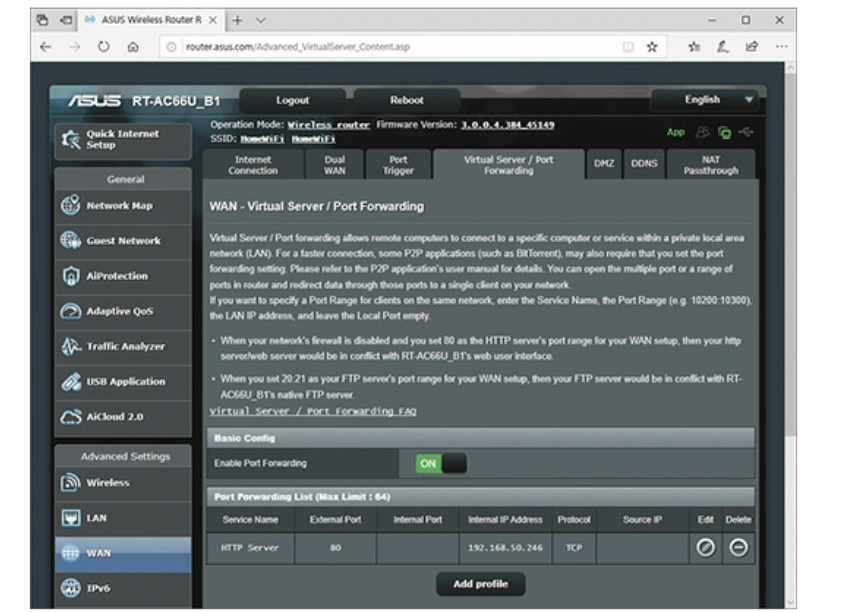

يتيح لك توجيه المنافذ (Port forwarding) فتح منفذ في الجدار الناري وتوجيه الحركة الواردة على ذلك المنفذ إلى عنوان IP محدد في شبكتك المحلية (LAN). في حالة خادم الويب المشار إليه في الفقرة السابقة، ستفتح المنفذ 80 (لحزم HTTP) وتوجه جهاز التوجيه لإرسال كل الحركة الواردة إلى جهاز الخادم. يوضح الشكل 5 توجيه المنافذ المضبوط لإرسال كل حزم HTTP إلى خادم ويب داخلي.

| |

|

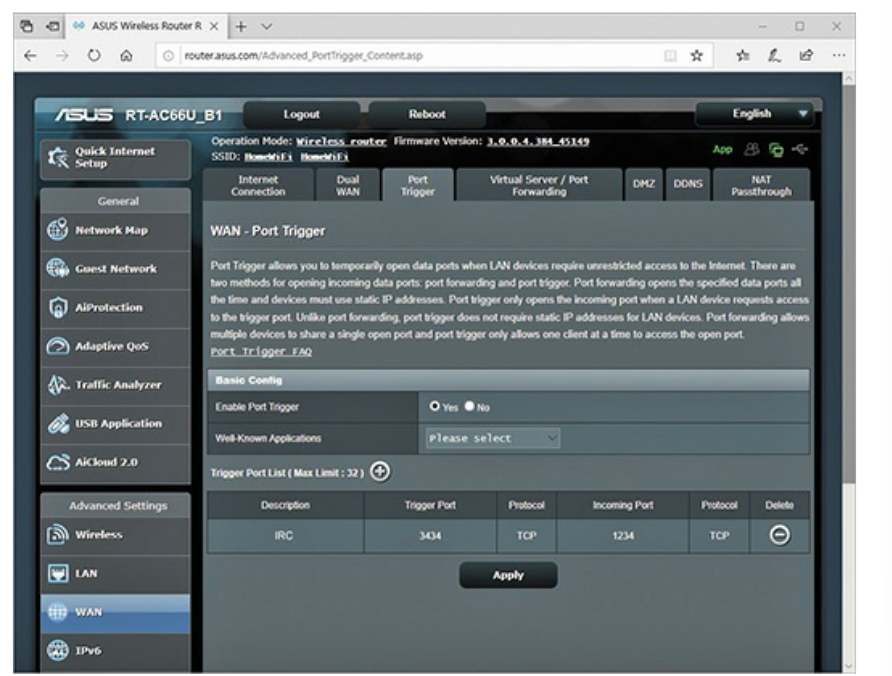

توجيه المنافذ ليس الطريقة الوحيدة لفتح المنافذ على الجدار الناري. يتيح لك تفعيل المنافذ (Port triggering) فتح اتصال وارد تلقائيًا لجهاز كمبيوتر واحد بناءً على اتصال صادر محدد. يعرف المنفذ المحفز الاتصال الصادر، ويعرف المنفذ الوجهة الاتصال الوارد. إذا قمت بضبط المنفذ المحفز على 3434 والمنفذ الوجهة على 1234، على سبيل المثال، أي حركة مرور صادرة على المنفذ 3434 ستقوم بتفعيل جهاز التوجيه لفتح المنفذ 1234 وإرسال أي بيانات مستلمة مرة أخرى إلى النظام الذي أرسل الحركة الأصلية الصادرة. يوضح الشكل 6 جهاز توجيه مضبوطًا مع تفعيل المنافذ لخادم Internet Relay Chat (IRC).

| |

|

تخيل أن شبكتك المنزلية مثل مبنى سكني. كل شقة (جهاز) لها رقم خاص (عنوان IP). الجدار الناري هو البواب، يمنع أي شخص من الخارج من الدخول دون إذن. الPort Forwarding هو مثل إعطاء مفتاح لشقة معينة (جهاز) لشخص محدد (خدمة على الإنترنت) حتى يتمكن من الدخول مباشرة دون المرور بالبواب. الPort Triggering مشابه لـ Port Forwarding، لكن بدلاً من إعطاء مفتاح ثابت، يعطي إذنًا مؤقتًا للدخول عند الحاجة. تخيل أنك تريد استقبال ضيف في منزلك (جهاز) من الخارج. بدلاً من إعطائه مفتاحًا، تطلب منه الاتصال بك عند وصوله (إرسال طلب من الإنترنت) حتى تتمكن من فتح الباب له (فتح المنفذ).

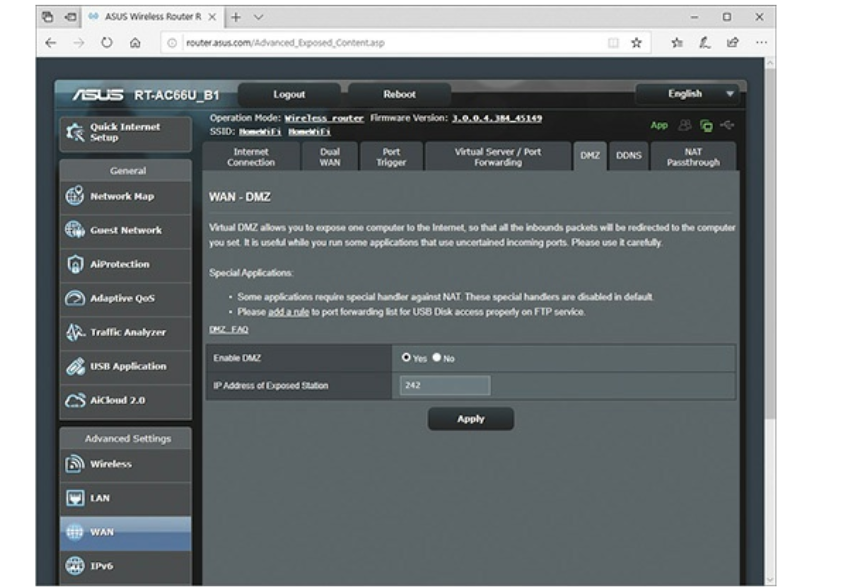

إذا كنت تريد تجاوز توجيه المنافذ (Port Forwarding) وتفعيل المنافذ (Port Triggering) وفتح كل منفذ على جهاز، فأنت بحاجة إلى Demilitarized Zone (DMZ). يضع DMZ الأنظمة ذات عناوين IP المحددة خارج حماية الجدار الناري، مما يفتح جميع المنافذ ويسمح بجميع حركة المرور الواردة (انظر الشكل7 ). إذا كنت تعتقد أن هذا يبدو خطيرًا جدًا، فأنت على حق! أي جهاز كمبيوتر داخل DMZ سيكون مكشوفًا تمامًا للهجمات الخارجية. لا تستخدمه!

| |

|

الجدران النارية للبرامج

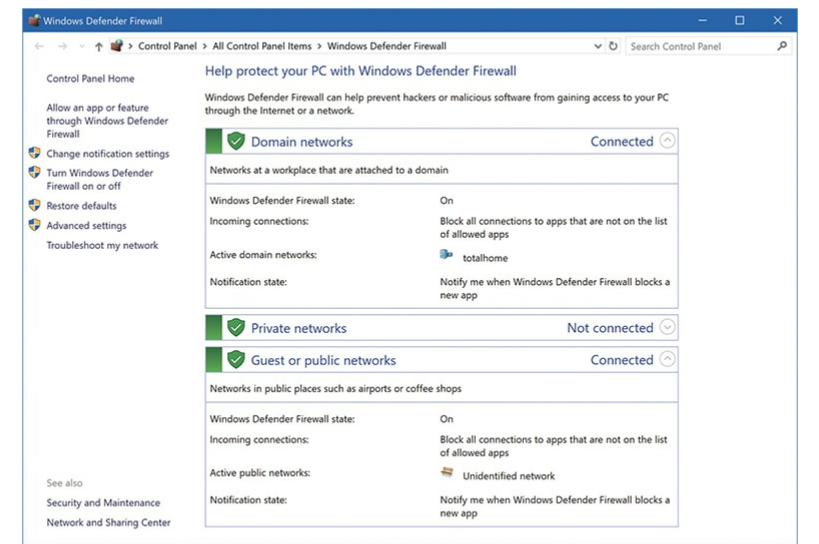

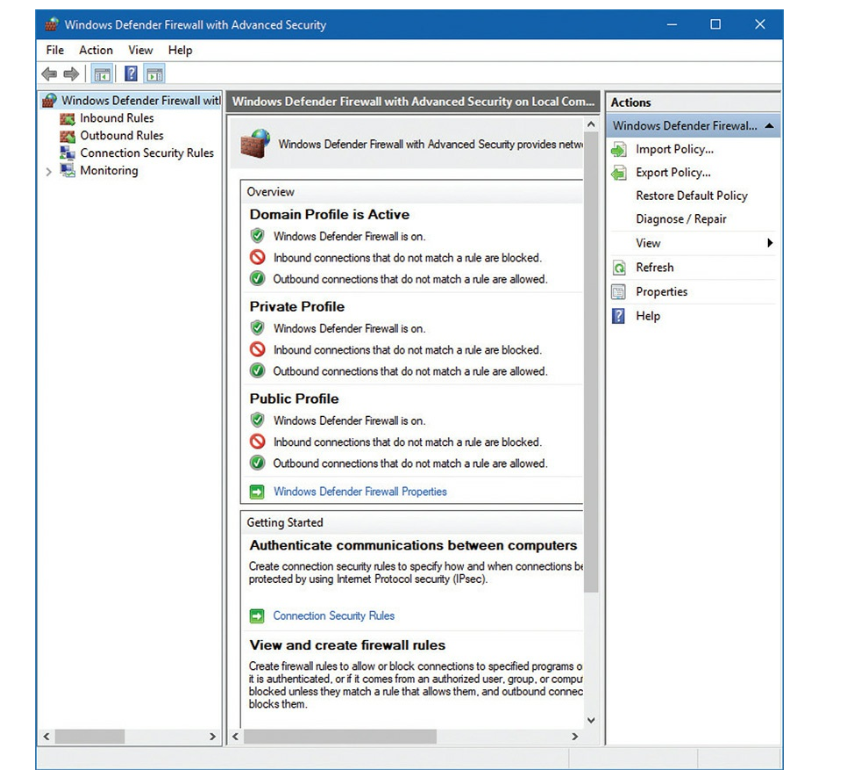

بينما يقوم الجدار الناري للأجهزة بالكثير لحمايتك من المتسللين الخارجيين، يجب عليك أيضًا استخدام جدار ناري للبرامج، مثل الجدران النارية المدمجة في كل إصدار من Windows، والمسمى (بشكل مناسب) Windows Defender Firewall أو Windows Defender Firewall with Advanced Security. (الإصدارات الأقدم من Windows كانت تسمي هذه الأداة Windows Firewall. هذا هو الاسم الذي ستراه في امتحان 1002 أيضًا). يتولى Windows Defender Firewall (انظر الشكل 8 ) مهمة حجب المنافذ، وتسجيل الأمان، والمزيد.

| |

|

يمكنك الوصول إلى Windows Defender Firewall بفتح التطبيق الخاص به في لوحة التحكم. يتضمن تكوين Windows Firewall تشغيله أو إيقافه، واختيار البرامج والخدمات التي يمكنها المرور عبر الجدار الناري، المعروفة باسم الاستثناءات. إذا كنت ترغب في تشغيل خادم Minecraft (لعبة تتطلب اتصالاً بالإنترنت)، على سبيل المثال، فسيتعين إضافته إلى قائمة الاستثناءات في الجدار الناري الخاص بك - معظم البرامج التي تثبتها تضيف نفسها إلى هذه القائمة تلقائيًا، وإلا فإن Windows Defender Firewall سيطلب منك عند تشغيله لأول مرة إذا كنت ترغب في إضافة البرنامج كاستثناء.

عندما قدمت Microsoft لأول مرة Windows Firewall في Windows XP، كان أكبر عيب له هو عدم مراعاة أن جهاز كمبيوتر واحد، خاصةً المحمول، قد يتصل بشبكات متعددة. لا تريد بالضرورة استخدام نفس إعدادات الجدار الناري لكل من الشبكات العامة والخاصة. طورت Microsoft طريقة لفصل الشبكات الموثوقة (مثل تلك الموجودة في منزلك أو في المكتب) عن الشبكات غير الموثوقة (مثل اتصال Wi-Fi العام في المطار) عن طريق تضمين ثلاثة أنواع من الشبكات: Domain، Private، وGuest أو Public.

- **شبكة Domain:** هي شبكة Windows يتم التحكم فيها بواسطة Windows domain controller الذي يشغل Active Directory Domain Services. في هذه الحالة، يخبرك domain controller نفسه بما يمكن وما لا يمكن مشاركته. لا تحتاج إلى القيام بأي شيء عند انضمام جهاز الكمبيوتر الخاص بك إلى المجال.

- **شبكة Private:** تتيح لك مشاركة الموارد، واكتشاف الأجهزة الأخرى، والسماح للأجهزة الأخرى باكتشاف جهاز الكمبيوتر الخاص بك بأمان.

- **شبكة Guest أو Public:** تمنع جهاز الكمبيوتر الخاص بك من المشاركة وتعطل جميع بروتوكولات الاكتشاف.

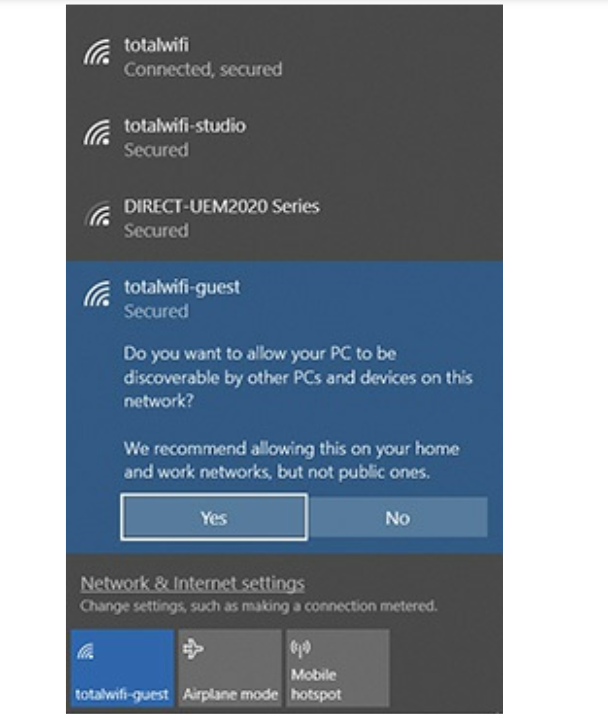

عندما يتصل جهاز الكمبيوتر الخاص بك بشبكة لأول مرة، سيطلب منك Windows اختيار نوع الشبكة. في Windows 7، يتم توضيحها كالتالي: Home، Work، أو Guest أو Public location. يطلب منك Windows 10 إذا كنت تريد السماح للأجهزة الأخرى على الشبكة باكتشاف جهاز الكمبيوتر الخاص بك (انظر الشكل 9 ). سيحدد الشبكة كـ Private إذا أجبت بنعم؛ وكـ Public إذا أجبت بلا. في كلتا الحالتين، يستخدم Windows إجابتك ليقرر ما إذا كان سيتم مشاركة الملفات والموارد أو قفلها بإحكام.

| |

|

عند انضمام جهاز الكمبيوتر الخاص بك إلى مجال (domain)، يقوم Windows تلقائيًا بتعيين موقع الشبكة إلى Domain (إلا إذا اختار domain controller شيئًا مختلفًا، وهو أمر غير محتمل).

عند التشغيل على شبكة Private (منزلية أو عمل)، يقوم Windows بتمكين Network Discovery وFile and Printer Sharing كاستثناءات. عند التشغيل على شبكة Guest أو Public، يقوم Windows بتعطيل هذه الاستثناءات.

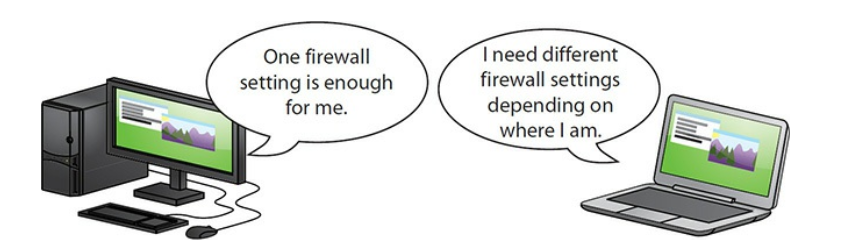

هذا هو نهاية القصة إذا لم يغير جهاز Windows الخاص بك الشبكات أبدًا، ولكن ماذا عن الأجهزة (خاصةً أجهزة الكمبيوتر المحمولة) التي تنتقل من شبكة إلى أخرى (انظر الشكل10)؟ في هذه الحالة، تحتاج إلى إعدادات جدار ناري مختلفة لكل شبكة قد يواجهها النظام.

| |

|

لدعم ذلك، يسألك Windows إذا كان يجب عليه الوثوق بشبكة جديدة عند الاتصال لأول مرة. يتضمن Windows حتى ثلاثة إعدادات جدار ناري مختلفة: واحدة للمجالات، واحدة للشبكات الخاصة (منزلية أو عمل)، وواحدة للشبكات العامة أو الضيوف.

بمجرد اختيار نوع الشبكة، قد ترغب في تخصيص إعدادات الجدار الناري بشكل أكبر. إذا نقرت على خيار الإعدادات المتقدمة في تطبيق Windows Defender Firewall، ستكتشف مستوى أعمق بكثير من تكوين الجدار الناري. في الواقع، إنها أداة مختلفة تمامًا تسمى Windows Defender Firewall with Advanced Security (انظر الشكل 11). يمكنك أيضًا الوصول إليها مباشرة من خلال أدوات الإدارة في لوحة التحكم.

| |

|

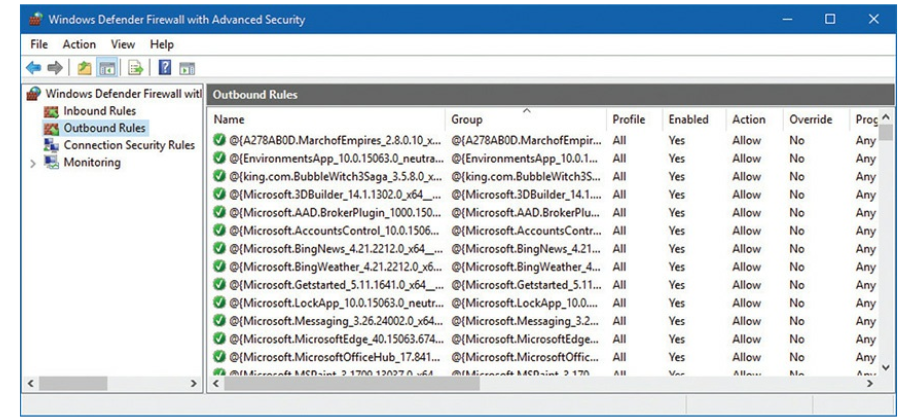

من خلال Windows Firewall with Advanced Security snap-in، لديك تحكم أكبر بكثير في كيفية تعامل Windows مع الاستثناءات. في تطبيق Windows Firewall القياسي، يمكنك فقط اختيار برنامج وجعله استثناء، مما يمنحه إذنًا بالمرور عبر الجدار الناري. لكن البرامج ترسل وتستقبل البيانات الشبكية، والتطبيق الأساسي لا يوفر لك تحكمًا كبيرًا في جانب "inbound" و "outbound" للجدران النارية. يقوم Windows Firewall with Advanced Security snap-in بتوسيع مفهوم الاستثناءات ليشمل القواعد المخصصة لكل من البيانات الواردة والصادرة. يوضح الشكل 12 القواعد الصادرة لنظام Windows نموذجي.

| |

|

تتضمن القاعدة دائمًا على الأقل ما يلي:

- اسم البرنامج

- المجموعة: مجموعة تنظيمية تساعد في تصنيف جميع القواعد

- الملف الشخصي المرتبط (All, Domain, Public, Private)

- حالة التمكين/التعطيل

- العنوان البعيد والمحلي

- رقم المنفذ البعيد والمحلي

يمكنك إضافة أو إزالة أو تخصيص أي قاعدة كما تريد. يصبح الأمر معقدًا بسرعة، لذا ما لم تكن بحاجة إلى إعداد العديد من القواعد المخصصة، تمسك بتطبيق Windows Firewall القياسي.

أجهزة الإنترنت (Internet Appliances)

تطرق النقاش حول الجدران النارية بالكاد إلى سطح الأدوات المستخدمة لتأمين شبكة كبيرة. بينما تكون شبكات الشركات عمومًا خارج نطاق مهام فني A+، تغطي أهداف CompTIA 1002 جهازين حاسمين لأمان الشبكات الحديثة - IDS وIPS - بالإضافة إلى

مفهوم unified threat management (UTM). لنلق نظرة.

ال Intrusion Detection System (IDS)

هو تطبيق إنترنت يفحص الحزم، بحثًا عن التطفلات النشطة. يعمل IDS داخل الشبكة، ويبحث عن التهديدات التي قد يفوتها الجدار الناري، مثل الفيروسات ومحاولات تسجيل الدخول غير القانونية والهجمات المعروفة الأخرى. وبما أنه يفحص حركة المرور داخل الشبكة، يمكن لـ IDS اكتشاف التهديدات الداخلية، مثل نشاط ماسح الثغرات الذي تم تهريبه على محرك فلاش بواسطة موظف ساخط يخطط لهجوم على خادم قاعدة بيانات داخلي.

دائمًا ما يكون لدى IDS طريقة لإعلام مسؤولي الشبكة إذا كان هناك هجوم يحدث: على الأقل يتم تسجيل الهجوم، ولكن بعض IDS يقدم رسالة منبثقة، بريدًا إلكترونيًا، أو حتى رسالة نصية إلى هاتف المشرف. يمكن لـ IDS أيضًا الاستجابة للتطفلات المكتشفة باتخاذ إجراء. لا يمكن لـ IDS إيقاف الهجوم مباشرةً، لكنه يمكن أن يطلب المساعدة من أجهزة أخرى - مثل الجدار الناري - التي يمكنها ذلك.

ال Intrusion Prevention System (IPS)

يشبه جدًا IDS، لكن IPS يجلس مباشرة في تدفق حركة المرور الشبكية. لهذا المراقبة النشطة ثلاث نتائج. أولاً، يمكن لـ IPS إيقاف الهجوم أثناء حدوثه. لا حاجة لطلب المساعدة من أي أجهزة أخرى. ثانيًا، تتأثر عرض النطاق الترددي للشبكة وزمن الوصول. ثالثًا، إذا تعطل IPS، فقد تتعطل وصلة الشبكة أيضًا. اعتمادًا على IPS، يمكنه حظر الحزم الواردة على الفور استنادًا إلى عنوان IP أو رقم المنفذ أو نوع التطبيق. قد يذهب IPS إلى أبعد من ذلك، ويقوم بإصلاح بعض الحزم على الفور.

ال Unified Threat Management (UTM)

كل هذه الأجهزة الشبكية للإنترنت، بغض النظر عن مدى تقدمها ووعيها، لا تزال أدوات فردية في الصندوق المستخدم لحماية الشبكات. لهذا السبب تم بناء الأجهزة النارية/الإنترنتية الحديثة حول تقديم unified threat management (UTM). تجمع UTM الجدار الناري التقليدي مع العديد من خدمات الأمان الأخرى مثل IPS، VPN، توازن التحميل (load balancing)، مضاد الفيروسات، والعديد من الميزات الأخرى حسب النوع والطراز. يساعد نهج UTM في بناء معدات الشبكة على بناء أمان قوي في عمق الشبكة، وحماية ما يهم حقًا: بياناتنا.

ال Authentication and Encryption

تعلم أن الخطوة الأولى في تأمين البيانات هي المصادقة، من خلال اسم المستخدم وكلمة المرور. ولكن عندما تضيف الشبكات، فأنت فجأة لست مستخدمًا واحدًا يجلس أمام جهاز كمبيوتر ويكتب فقط. أنت تصل إلى مورد بعيد وترسل معلومات تسجيل الدخول عبر الإنترنت. ما الذي يمنع شخصًا ما من اعتراض اسم المستخدم وكلمة المرور الخاصين بك؟

تقوم الجدران النارية بعمل رائع في التحكم في حركة المرور القادمة إلى الشبكة من الإنترنت والخارجة من الشبكة إلى الإنترنت، لكنها لا تفعل شيئًا لمنع المتسللين الذين يراقبون حركة المرور على الإنترنت العامة بحثًا عن ثغرات. والأسوأ من ذلك، بمجرد أن تكون الحزمة على الإنترنت نفسها، يمكن لأي شخص لديه المعدات المناسبة اعتراضها وفحصها. الحزم المفحوصة هي قرن مليء بكلمات المرور، أسماء الحسابات، وقطع أخرى من المعلومات التي يمكن للمتسللين استخدامها للاختراق إلى شبكتك. نظرًا لأننا لا نستطيع منع المتسللين من فحص هذه الحزم، يجب علينا اللجوء إلى التشفير لجعلها غير قابلة للقراءة.

ال Network Encryption

يحدث التشفير الشبكي على العديد من المستويات ولا يقتصر بأي حال من الأحوال على الأنشطة المستندة إلى الإنترنت. ليس فقط هناك العديد من مستويات التشفير الشبكي، ولكن كل مستوى تشفير يوفر معايير وخيارات متعددة، مما يجعل التشفير أحد أكثر قضايا الشبكات تعقيدًا. تحتاج إلى فهم مكان حدوث التشفير، وما هي الخيارات المتاحة، وما الذي يمكنك استخدامه لحماية شبكتك.

ال Network Authentication

هل فكرت يومًا في العملية التي تحدث في كل مرة يقوم فيها شخص بإدخال اسم المستخدم وكلمة المرور للوصول إلى الشبكة، بدلاً من مجرد جهاز محلي؟ ماذا يحدث عندما يتم طلب هذه المصادقة الشبكية؟ إذا كنت تعتقد أن المعلومات تُرسل إلى خادم من نوع ما ليتم التحقق منها، فأنت على حق - ولكن هل تعرف كيف يصل اسم المستخدم وكلمة المرور إلى نظام الخادم؟ هنا يصبح التشفير مهمًا في المصادقة.

في الشبكة المحلية، عادة ما يتم التعامل مع المصادقة والتشفير بواسطة نظام التشغيل. في بيئة الشبكات الحديثة والمتنوعة بشكل متزايد، هناك دافع لتمكين أنظمة التشغيل المختلفة من مصادقة أي نظام عميل من أي نظام تشغيل آخر. تستخدم أنظمة التشغيل الحديثة مثل Windows وmacOS تشفيرات مصادقة قياسية مثل Kerberos من MIT، مما يمكن العديد من أنواع الخوادم من مصادقة العديد من أنواع العملاء. عادةً ما تكون هذه الطرق LAN للمصادقة شفافة وتعمل بشكل جيد، حتى في الشبكات المختلطة.

ال Data Encryption

لا تتوقف طرق التشفير عند مستوى المصادقة. هناك العديد من الطرق لتشفير البيانات الشبكية أيضًا. يتم تحديد طريقة التشفير إلى حد كبير من خلال الطريقة التي ستتصل بها الأنظمة المتواصلة. تتكون العديد من الشبكات من شبكات متعددة مرتبطة ببعضها بواسطة نوع من الاتصال الخاص، عادةً نوع من اتصال WAN مثل T1s القديمة أو Metro Ethernet. طريقة التشفير المفضلة لـ Microsoft لهذا النوع من الشبكات تسمى IPsec (مشتقة من IP security). يوفر IPsec تشفيرًا شفافًا بين الخادم والعميل.

يمكن لشبكة افتراضية خاصة (VPN) أيضًا استخدام IPsec، لكن VPNs عادةً ما تستخدم طرق تشفير أخرى. بالحديث عن VPNs، إذا كنت على شبكة غير موثوقة، يمكنك أيضًا حماية حركة المرور الشبكية الخاصة بك عن طريق تمريرها عبر اتصال VPN. قد تتطلب المنظمات الواعية بالأمان حتى أن تصل جميع أجهزتها المحمولة إلى الإنترنت عبر اتصال VPN إلى أحد مكاتبها الرئيسية.

ال Application Encryption

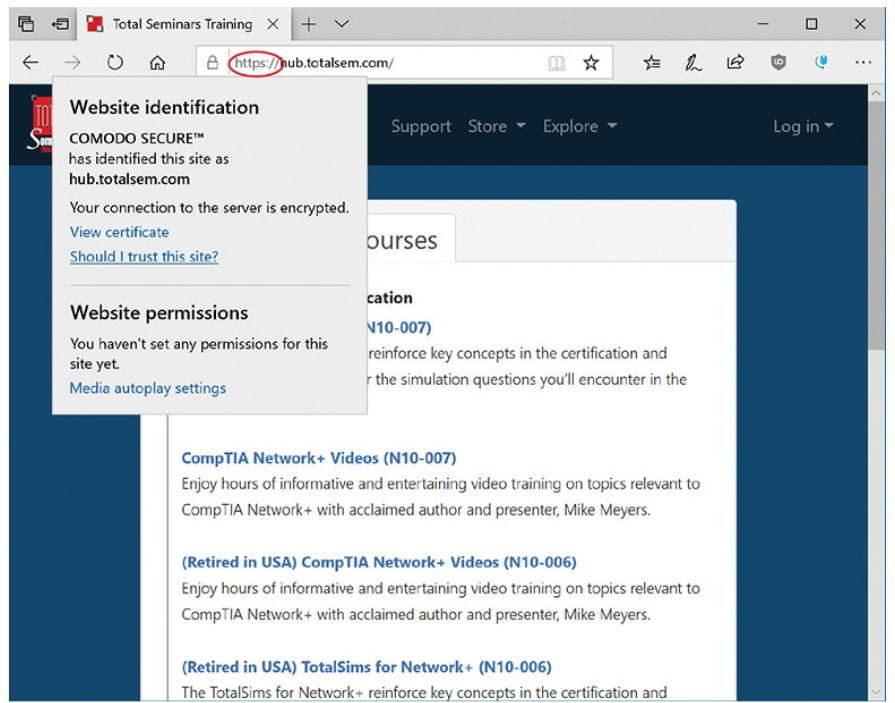

عندما يتعلق الأمر بالتشفير، حتى تطبيقات TCP/IP يمكنها الانضمام إلى الأمور. أشهر جميع تشفيرات التطبيقات هو بروتوكول Secure Sockets Layer (SSL)، الذي كان يستخدم لتأمين مواقع الويب. الجميع يستخدم Transport Layer Security (TLS) في بروتوكول HTTPS (HTTP over TLS) هذه الأيام. (تم استبدال SSL بـ TLS، بمعنى آخر). تجعل هذه البروتوكولات من الممكن تأمين مواقع الويب التي يستخدمها الناس لإجراء عمليات الشراء عبر الإنترنت. يمكنك تحديد مواقع HTTPS من خلال https:// (بدلاً من http://) المدرجة في URL (انظر الشكل 13 ).

| |

|

الشهادات الرقمية ( Digital Certificates)

لتكوين اتصال آمن، يجب على متصفح الويب الخاص بك وخادم الويب تشفير بياناتهما. هذا يعني أنه يجب أن يكون هناك طريقة لكل من خادم الويب ومتصفحك لتشفير وفك تشفير بيانات كل منهما. للقيام بذلك، يرسل الخادم مفتاحًا عامًا إلى متصفح الويب الخاص بك حتى يعرف المتصفح كيفية فك تشفير البيانات الواردة. يتم إرسال هذه المفاتيح العامة في شكل شهادة رقمية. يتم توقيع هذه الشهادة بواسطة سلطة إصدار شهادات موثوقة (CA) تضمن أن المفتاح العام الذي على وشك الحصول عليه هو بالفعل من خادم الويب وليس من شخص شرير يحاول التظاهر بأنه خادم الويب. تصدر عدد من الشركات الشهادات الرقمية، مثل Symantec (سابقًا VeriSign)، Comodo، والعديد من الشركات الأخرى.

ال HTTPS and Certificates

في الأصل، كان HTTPS يعني HTTP over SSL، لذا كان "S" في HTTPS منطقيًا نحويًا. تستخدم معظم مواقع الويب TLS الأكثر قوة لتشفير الاتصالات. قام الأشخاص على الإنترنت ببساطة باستبدال TLS بـ SSL، ولكن لم يقوموا بإنشاء اختصار جديد مثل "HTTPT".

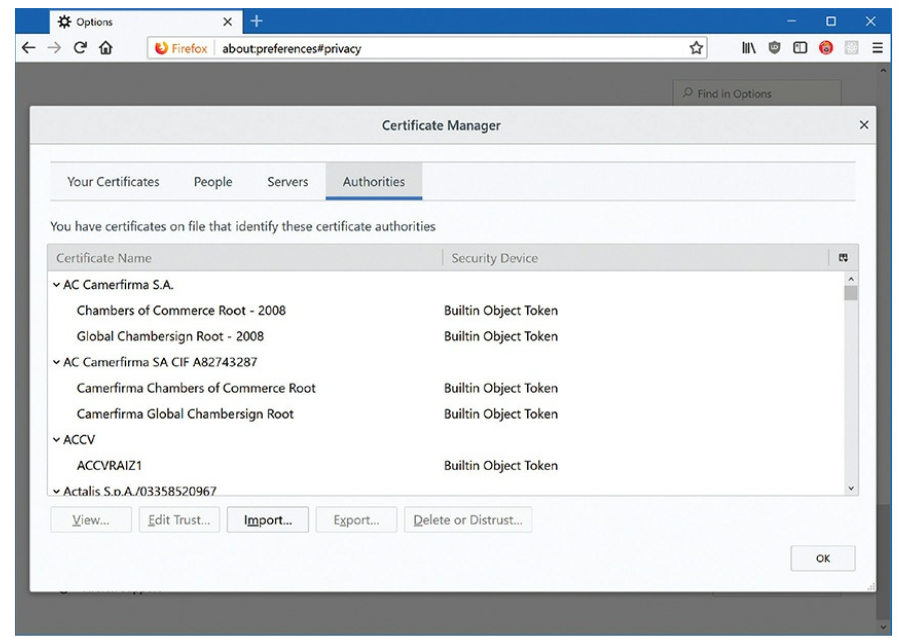

يحتوي متصفح الويب الخاص بك على قائمة مدمجة من السلطات المصدرة للشهادات الموثوقة، والتي تُعرف باسم trusted root CAs. إذا جاءت شهادة من موقع ويب يستخدم إحدى هذه الشركات المحترمة، فلن ترى أي شيء يحدث في المتصفح؛ ستذهب فقط إلى صفحة الويب الآمنة، حيث سيظهر رمز القفل الصغير في شريط الحالة أو شريط العناوين في المتصفح. يوضح الشكل 14 قائمة السلطات المصدرة للشهادات الموثوقة المدمجة في متصفح الويب Firefox.

| |

|

نصيحة:

تحتوي العديد من الأجهزة الأمنية على مجموعة من القواعد المستندة إلى السياق تسمى Data Loss Prevention (DLP) لمساعدة الشركات على تجنب التسرب العرضي للبيانات. يعمل DLP عن طريق فحص الحزم المتدفقة خارج الشبكة، وإيقاف التدفق عندما يحدث شيء ما يثير الإنذار.

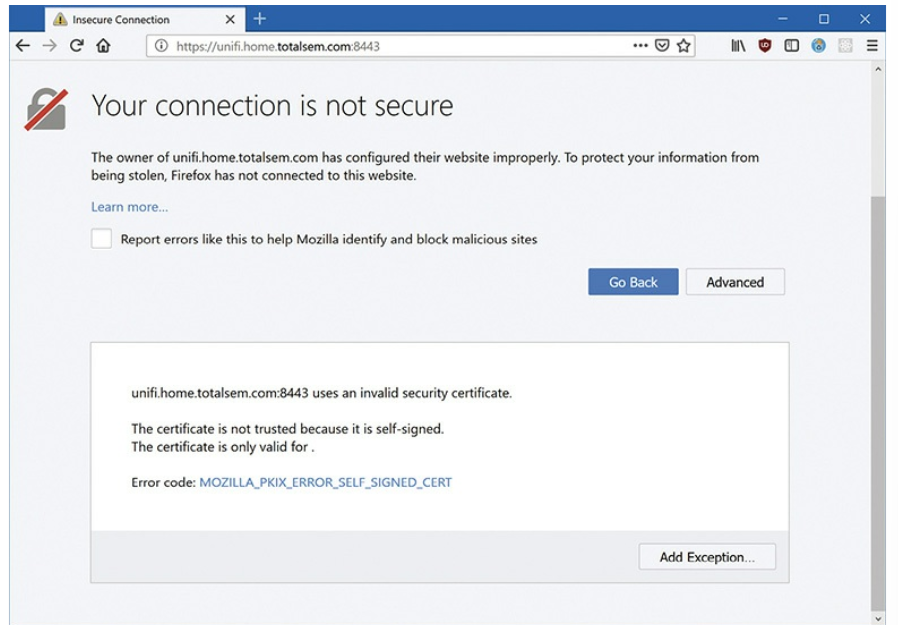

إذا تلقيت شهادة يعتقد متصفحك أنها مشبوهة، مثل شهادة منتهية الصلاحية أو شهادة لا يمتلك المتصفح جذر CA موثوق لها، فسيحذرك المتصفح ويعطيك عادةً طريقة ما لعمل استثناء للشهادة، كما هو موضح في الشكل15 .

| |

|

علينا جميعًا أن نتخذ قراراتنا الخاصة هنا، ولكن يجب عليك عادةً أن تلتزم بتحذير ونصيحة المتصفح. معظم الشهادات غير الصالحة تكون غير صالحة لأسباب مملة، مثل نسيان مالك الموقع تحديثها في الوقت المناسب. ولكن الشهادة غير الصالحة قد تشير أيضًا بسهولة إلى أن الموقع أو اتصالك به تم اختراقه! فقط قم بإضافة استثناء إذا كنت تعلم أنه آمن. قد تحتاج، على سبيل المثال، إلى إضافة استثناء للوصول إلى موقع على الإنترانت الخاص بمنظمتك.

مشاكل ال Wireless

تضيف الشبكات اللاسلكية مستوى كاملاً من مشكلات الأمان الإضافية التي يواجهها الفنيون، كما تعرف من الفصل 20، "Wireless Networking". إليك بعض النقاط التي يجب مراعاتها:

- قم بإعداد التشفير اللاسلكي، على الأقل WPA ولكن يفضل WPA2 الأكثر أمانًا، وقم بتكوين العملاء لاستخدامه.

- قم بتعطيل DHCP واطلب من عملائك اللاسلكيين استخدام عنوان IP ثابت.

- إذا كنت بحاجة إلى استخدام DHCP، قم بتخصيص عدد كافٍ فقط من عناوين DHCP لتلبية احتياجات شبكتك، لتجنب الاتصالات اللاسلكية غير المستخدمة.

- قم بتغيير SSID الخاص بـ WAP من الافتراضي.

- قم بالتصفية بواسطة عنوان MAC للسماح فقط للعملاء المعروفين على الشبكة.

- قم بتغيير اسم المستخدم وكلمة المرور الافتراضيين. حتى إذا كانت القيم الافتراضية مولدة وتبدو آمنة، فإن معرفة كيفية توليدها قد يجعلها أسهل للتخمين.

- قم بتحديث البرامج الثابتة حسب الحاجة.

- إذا كان متاحًا، تأكد من تشغيل إعدادات الجدار الناري في WAP.

- قم بتكوين إعدادات NAT/DNAT لجهاز توجيه SOHO.

- استخدم تصفية المحتوى/الرقابة الأبوية لجهاز توجيه SOHO.

- ضع في اعتبارك الأمان المادي لجهاز توجيه SOHO.

النهاية

نكون هنا انتهينا من الفصل 27 تماما من شهادة A plus المقدمة من CompTIA اصبحنا في اخر المشوار

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock