الفصل : 27

الجزء : 2

العنوان : تأمين أجهزة الكمبيوتر (Securing Computers)

تصنيف البيانات والامتثال (Data Classification and Compliance)

تستفيد المؤسسات الكبيرة، مثل الكيانات الحكومية، بشكل كبير من تنظيم

بياناتها وفقًا لحساسيتها - ما يُسمى بتصنيف البيانات - وضمان بقاء الأجهزة والبرامج الحاسوبية بأقصى قدر من التماثل. بالإضافة إلى ذلك، هناك العديد من القوانين الحكومية واللوائح الداخلية التي تُطبق بصرامة على هذه المؤسسات.

تختلف أنظمة تصنيف البيانات حسب المؤسسة، ولكن نظامًا شائعًا يصنف المستندات على أنها عامة، للاستخدام الداخلي فقط، سرية للغاية، سرية للغاية جدًا، وهكذا. استخدام نظام تصنيف يُمكِّن الموظفين مثل التقنيين من معرفة سريعًا كيفية التعامل مع المستندات، والأقراص التي تحتوي على المستندات، وغير ذلك. استراتيجيتك لإعادة تدوير نظام الكمبيوتر الذي تركه مستخدم منتقل، على سبيل المثال، ستختلف كثيرًا إذا كانت البيانات على القرص مصنفة على أنها للاستخدام الداخلي فقط أو سرية للغاية جدًا.

الامتثال يعني، باختصار، أن أعضاء المنظمة أو الشركة يجب أن يلتزموا بجميع القواعد التي تنطبق على المنظمة أو الشركة. تفرض قوانين مثل Sarbanes-Oxley بعض السلوكيات أو المحظورات على ما يمكن وما لا يمكن للأشخاص فعله في مكان العمل.

من وجهة نظر التقني، فإن أكثر قضايا الامتثال شيوعًا تتعلق بالبرمجيات، مثل نوع البرمجيات التي يمكن السماح للمستخدمين بتثبيتها على أجهزة الكمبيوتر الخاصة بهم أو، على العكس، سبب ضرورة إخبار المستخدم بأنه لا يمكنه تثبيت التطبيق الأحدث الذي قد يساعده في القيام بعمله بشكل أكثر فعالية لأن هذه البرمجيات ليست مدرجة في القائمة المعتمدة. قد يؤدي ذلك إلى بعض المواجهات غير المريحة، ولكنها جزء من عمل التقني. البرمجيات غير المعتمدة أو غير المتوافقة التي يتم إضافتها بواسطة المستخدمين يمكن أن تكون ثغرة أمنية خطيرة. هذه الأنظمة غير المتوافقة تشكل بوضوح انتهاكات لأفضل الممارسات الأمنية ويجب إصلاحها.

المفاهيم وراء الامتثال في تكنولوجيا المعلومات ليست، كما قد يتخيل البعض للوهلة الأولى، لمنعك من العمل بفعالية. بل هي مصممة لمنع المستخدمين الذين يفتقرون إلى المهارات أو المعرفة التقنية الكافية من تثبيت برامج ضارة أو تطبيقات قد تزعزع استقرار أنظمتهم. هذا يقلل من مكالمات الدعم الفني ويُمكِّن التقنيين من التركيز على المشاكل الأكثر خطورة.

شروط البيانات المنظمة

تحدد امتحانات CompTIA A+ 1002 عدة أنواع مختلفة من البيانات المنظمة بالاختصار فقط. دعونا نلقي نظرة على كل منها:

- **المعلومات الشخصية القابلة للتعريف (PII)**: هي مظلة كبيرة لأي بيانات يمكن أن تقود إلى فرد معين.

- **المعلومات الصحية المحمية (PHI)**: هي في الأساس أي معلومات شخصية تتعلق بصحة الشخص، سجلاته الطبية، والخدمات الصحية التي تلقاها. (قائمة الاختصارات في CompTIA تكتب PHI كـ "المعلومات الصحية الشخصية"، ولكن المصطلح الصحيح هو "المعلومات الصحية المحمية").

- **صناعة بطاقات الدفع (PCI)**: هي اختصار شائع لمعيار أمان بيانات صناعة بطاقات الدفع (PCI DSS)، وهي مجموعة صارمة من القواعد للأنظمة التي تقبل، تنقل، تعالج، أو تخزن مدفوعات بطاقات الائتمان/الخصم.

- **اللائحة العامة لحماية البيانات (GDPR)**: هي قانون جديد نسبيًا يحدد مجموعة واسعة من الحقوق والحماية للمعلومات الشخصية لمواطني دول الاتحاد الأوروبي.

استشر رؤساءك بشأن سياسات مؤسستك للعمل مع البيانات المنظمة.

الترخيص (Licensing)

يحتوي ترخيص البرمجيات على العديد من الجوانب التي يمكن أن تقود المستخدم أو التقني بسهولة خارج نطاق الامتثال. مثل الأعمال الإبداعية الأخرى، يحصل المبرمجون على حقوق الطبع والنشر للبرمجيات التي يبتكرونها. ثم يقرر مالك حقوق الطبع والنشر كيف سيتم ترخيص تلك البرمجيات للآخرين لاستخدامها. يمكن أن يكون الترخيص تجاريًا أو غير تجاري، شخصيًا أو مؤسسيًا. يمكن أن تكون البرمجيات مفتوحة المصدر أو مغلقة المصدر. لكل من هذه الخيارات أيضًا تفرعات، لذا يصبح الأمر معقدًا. دعونا نبدأ من الأعلى ونعمل من خلال التفرعات.

الترخيص التجاري (Commercial Licensing)

عندما يتم إصدار البرمجيات بموجب ترخيص تجاري، يكون لديك التزام قانوني لدفع المال للوصول إليها - لكن هناك العديد من التفرعات. تقليديًا، كنت تشتري نسخة من البرنامج ويمكنك استخدامها إلى الأبد، بيعها لشخص آخر، أو منحها. كنت تشتري نسخًا لكل مستخدم بترخيص شخصي، أو لعدة مستخدمين بترخيص مؤسسي.

اليوم، الصورة أكثر غموضًا. يمكنك شراء استخدام Microsoft Office، على سبيل المثال، طالما تدفع رسومًا شهرية أو سنوية. يتيح لك الترخيص الشخصي مشاركة البرمجيات مع عدة أشخاص آخرين أو حسابات واستخدامها على عدة أجهزتك الشخصية.

اتفاقية ترخيص المستخدم النهائي (EULA) التي توافق على الالتزام بها عندما تفتح أو تثبت برنامجًا جديدًا تلزمك بالالتزام بإرشادات الاستخدام والمشاركة التي يحددها مالك حقوق الطبع والنشر للبرمجيات. بعبارة أخرى، توافق على EULA الخاصة بـ Microsoft Office، ولا تحاول عمل نسخ غير قانونية أو المشاركة بما يتجاوز ما تقوله Microsoft.

تطبق أشكال مختلفة من إدارة الحقوق الرقمية (DRM) كيفية استخدام البرمجيات التجارية. تتطلب العديد من البرامج تفعيلها عبر الإنترنت، على سبيل المثال، أو حسابًا خاصًا مع مالك حقوق الطبع والنشر. لاستخدام برمجيات Adobe، مثل Photoshop، تحتاج إلى حساب مع Adobe.com.

الترخيص غير التجاري (Non-Commercial Licensing)

لأسباب أخلاقية أو فلسفية، يرغب بعض المطورين في أن تكون برامجهم مجانية لبعض الأغراض أو جميعها. عندما أنشأ Linus Torvalds نظام التشغيل Linux، على سبيل المثال، جعله متاحًا مجانًا للناس. برنامج GIMP لتحرير الصور متاح أيضًا للتنزيل والاستخدام مجانًا.

ترخيص غير التجاري له تفرعات. العديد من البرامج غير التجارية تكون "مجانية" فقط للاستخدام الشخصي. إذا كنت ترغب في استخدام برنامج الوصول عن بعد الممتاز TeamViewer في مكتبك، على سبيل المثال، تحتاج إلى شراء ترخيص تجاري. ولكن إذا كنت ترغب في تسجيل الدخول إلى جهازك المنزلي من حاسوبك المحمول الشخصي، يمكنك استخدام TeamViewer مجانًا.

مفتوح المصدر مقابل مغلق المصدر (Open Source Versus Closed Source)

تفاوت كبير آخر في استخدام وترخيص البرمجيات هو ما يمكنك فعله بشفرة المصدر لتطبيق ما. تراخيص البرمجيات مفتوحة المصدر عمومًا تتيح لك أخذ الشفرة الأصلية وتعديلها. تتطلب بعض تراخيص البرمجيات مفتوحة المصدر منك جعل الشفرة المعدلة متاحة للتنزيل المجاني؛ بينما لا تتطلب أخرى ذلك. تراخيص البرمجيات مغلقة المصدر تحدد أنك لا يمكنك تعديل شفرة المصدر أو جعلها جزءًا من مجموعة برمجيات أخرى.

على الرغم من أن أهداف امتحان CompTIA A+ 1002 تدرج الفرق بين تراخيص مفتوحة المصدر والتراخيص التجارية، إلا أن هذا التمييز لا يوجد في العالم الحقيقي. هناك الكثير من البرامج مفتوحة المصدر مع رسوم ترخيص تجارية، مثل نسخ الخوادم من Linux. العديد من البرامج "المجانية" مغلقة المصدر أيضًا.

المفتاح بالنسبة للتقني هو معرفة التراخيص المحددة التي تم شراؤها من قبل شركتها وضمان أن الشركة تلتزم بتلك التراخيص. استخدام البرمجيات المقرصنة أو تجاوز حدود الاستخدام التي تضعها EULA، أو استخدام برامج برخصة خاصة في مؤسسة تجارية، هو سرقة، بغض النظر عن مدى سهولة القيام بذلك في الواقع.

الاستجابة للحوادث (Incident Response)

تحتاج المؤسسات إلى سياسات وإجراءات للتعامل مع الأحداث السلبية التي تؤثر على شبكاتها وأنظمتها - وهي استجابة الحوادث. كلما كبرت المؤسسة، كلما كانت استجابة الحوادث أكثر تفصيلًا، من الفريق المعني إلى التخطيط والخطوات في كل سيناريو. هذا موضوع ضخم نخصص له الكثير من الوقت في الشهادات المتقدمة، مثل CompTIA Security+. من منظور تقني CompTIA A+، تحتاج إلى فهم دورك وما يجب عليك (وما لا يجب عليك بالتأكيد) فعله عندما يحدث حادث. يستكشف هذا القسم إجراءات الاستجابة الأولى، تحديد الحادث والإبلاغ عنه، وقضايا سلسلة الحراسة.

الاستجابة الأولى (First Response)

إذا كنت جزءًا من فريق الاستجابة للحوادث، فإن واجبات استجابتك الأولى سيتم تفصيلها في خطة الاستجابة للحوادث. على الأرجح، الإجراء الأول لفريقك عندما يحدث شيء سيء هو تأمين المنطقة. ثم، تحديد نطاق الحادث (نظام واحد، مجموعة كاملة من المستخدمين، وهكذا) واستكشاف جديته وتأثيره على الشركة.

قد يعني تأمين المنطقة الإغلاق المادي (لا أحد يدخل أو يخرج) أو الإغلاق الآخر (لا حركة مرور شبكية تدخل أو تخرج من القسم المتأثر). يمكن تحديد نطاق الحادث من خلال استجواب المستخدمين، مراجعة ملفات السجل، وما إلى ذلك. سيتعامل فريق الشبكة والأمان الخاص بك مع سيناريوهات التأثير المحتملة التي ستواجهها المؤسسة.

تحديد الحادث والإبلاغ عنه

تحتاج إلى تحديد بوضوح والإبلاغ عن أي مشكلات أمنية حتى يتمكن مسؤول الشبكة أو التقني من اتخاذ خطوات لحلها. يمكنك إعداد التدقيق داخل Windows بحيث يقوم نظام التشغيل بالإبلاغ عن المشكلات لك. يمكن لـ Event Viewer تمكينك من قراءة السجلات التي أنشأها التدقيق. يمكنك بعد ذلك القيام بعملك والإبلاغ عن تلك المشكلات. دعونا نلقي نظرة.

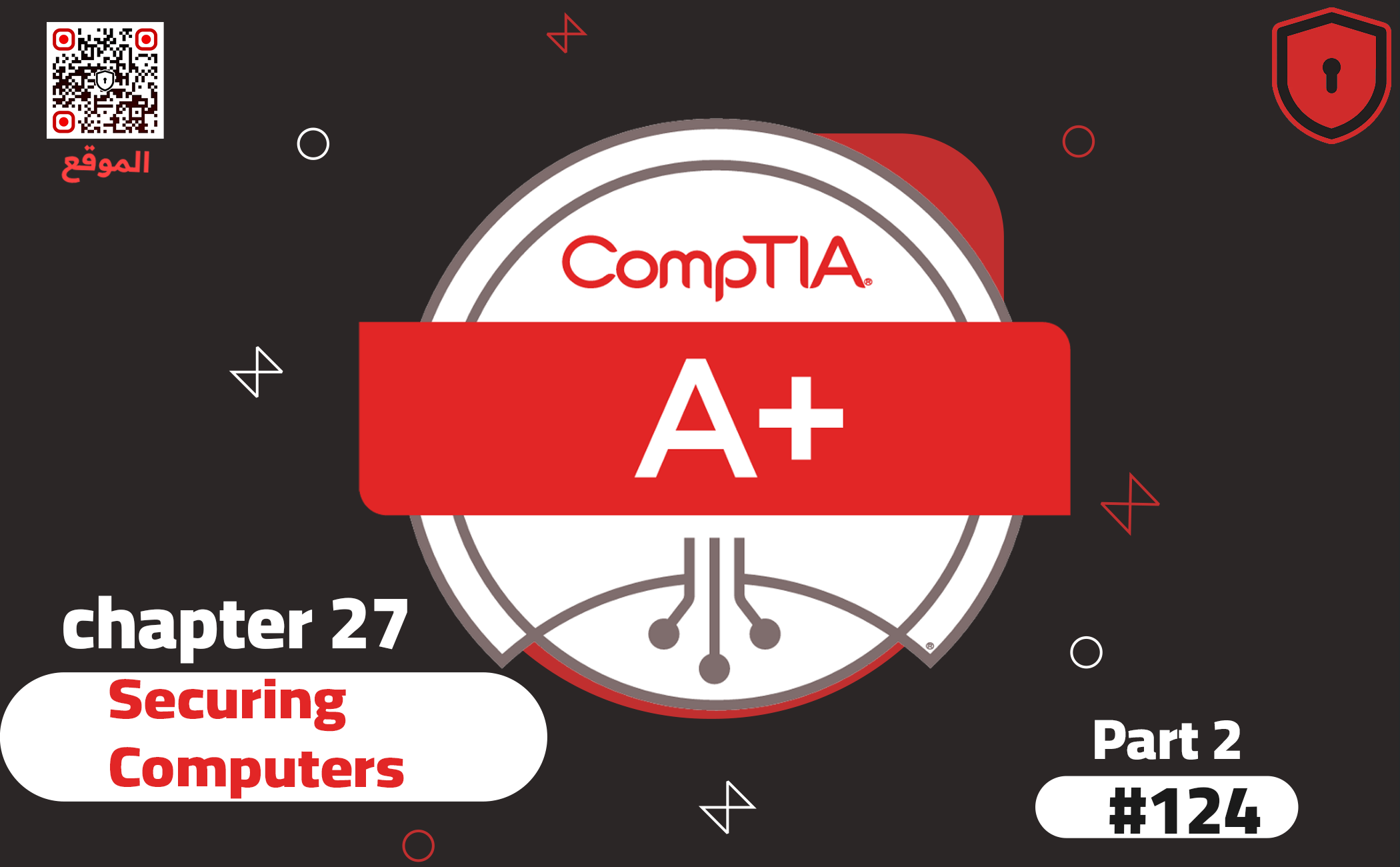

التدقيق (Auditing) : لا يعرض قسم الأمان في Event Viewer الكثير افتراضيًا. لفتح الإمكانات الكاملة لـ Event Viewer، تحتاج إلى إعداد التدقيق. في السياق الأمني، يعني التدقيق إخبار Windows بإنشاء إدخال في سجل الأمان عند حدوث أحداث معينة، مثل عندما يقوم مستخدم بتسجيل الدخول (يُسمى event auditing) أو يحاول الوصول إلى ملف أو مجلد معين (يُسمى object access auditing). يظهر الشكل1 Event Viewer وهو يتتبع أحداث تسجيل الدخول والخروج.

| |

|

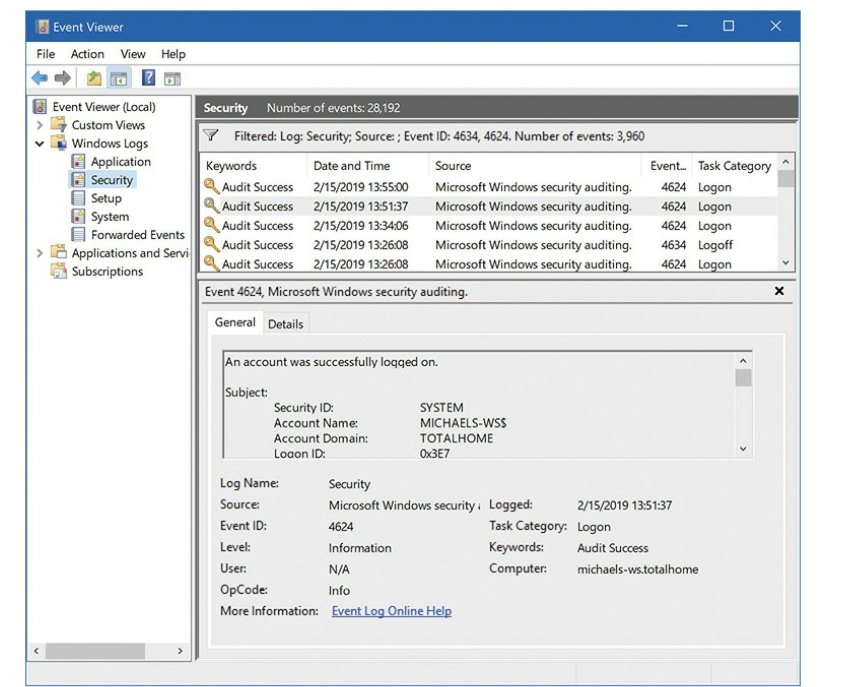

لا يختبرك امتحان CompTIA A+ على كيفية إنشاء سياسة تدقيق رائعة لمكتبك - فهذا ما يفعله مسؤولو الشبكات. أنت بحاجة فقط إلى معرفة ما يفعله التدقيق وكيفية تشغيله أو إيقافه حتى تتمكن من تقديم الدعم لمسؤولي الشبكات في الميدان. لتشغيل التدقيق على المستوى المحلي، انتقل إلى **Local Security Policy** في **Administrative Tools**. حدد **Local Policies** ثم انقر على **Audit Policy**. انقر مرتين على أحد خيارات السياسة وحدد أحد المربعات أو كليهما في مربع الحوار **Properties** الذي يفتح. يوضح الشكل 2 مربع الحوار **Audit object access Properties**.

| |

|

ملاحظة:

يقوم Event Viewer بتخزين ملفات السجل في %SystemRoot%\System32\Config.

الإبلاغ عن الحوادث : بمجرد جمع البيانات حول نظام معين أو التعامل مع مشكلة في الكمبيوتر أو الشبكة، تحتاج إلى إكمال المهمة بإبلاغ مشرفك. يُسمى هذا **الإبلاغ عن الحوادث**، ويتضمن استخدام التوثيق/تغييرات التوثيق. لدى العديد من الشركات نماذج مسبقة تملأها وتقدمها ببساطة. أما في أماكن أخرى فتكون العملية أقل رسمية. بغض النظر، تحتاج إلى القيام بذلك!

يقوم **الإبلاغ عن الحوادث** بعدة أشياء لك. أولاً، يوفر سجلًا للأعمال التي أنجزتها. ثانيًا، يوفر قطعة من المعلومات التي، عند دمجها مع معلومات أخرى قد تعرفها أو لا تعرفها، تكشف عن نمط أو مشكلة أكبر لشخص ما في السلسلة الإدارية. قد يُظهر تقرير تدقيق أمني يبدو غير ضار، على سبيل المثال، تطابقًا مع أحداث أخرى مماثلة في أماكن متعددة في المبنى في نفس الوقت، مما يكشف أن السبب كان عملًا واعيًا ومنسقًا بدلاً من خلل فني.

التعامل مع الأدلة وسلسلة الحراسة

بصفتك تقنيًا، ستحتاج إلى التعامل مع الأشخاص الذين يستخدمون أجهزة الكمبيوتر الخاصة بالشركة بطرق محظورة. في معظم الحالات، لست مدفوعًا لتكون الشرطة ولا يجب أن تتدخل. هناك أوقات، مع ذلك، حيث يحدث شيء سيء - سيء حقًا - على أحد الأنظمة التي تدعمها، وإذا كنت أول شخص تقني موجود هناك، فسيتوجه الجميع إليك لاتخاذ إجراء.

يجب على الفنيين تجاهل المعلومات الشخصية الموجودة حول كمبيوتر الشخص. كما ذُكر في الفصل 1 "السلامة والاحترافية"، يجب أن تعامل أي شيء يُقال لك وأي شيء تراه على أنه سرية شخصية، لا يتم الإفصاح عنها للعملاء أو الزملاء أو الرؤساء. إليك قاعدة "مايك" للسرية: "ما لم يكن جريمة جنائية أو خطرًا جسديًا وشيكًا، لم ترَ شيئًا". يشمل ذلك أي مواد سرية للعملاء. حاول ألا تنظر إلى أي شيء لا يتعلق مباشرة بعملك. في بعض الأحيان يكون ذلك مستحيلًا، ولكن قلل من تعرضك. إذا كنت تنتظر طباعة في طابعة وفجأة هناك الكثير من الصفحات المطبوعة التي تحتوي على معلومات رواتب الموظفين، ضعها جانبًا وتظاهر بأنك لم ترها.

ولكن ماذا عن الأشياء المخيفة؟ التجسس الواضح؟ الإباحية للأطفال؟ الأشخاص الذين يمررون معلومات شخصية؟ القرصنة؟ في هذه الحالات، أصبحت خط الدفاع الأول وتحتاج إلى التصرف وفقًا لذلك. دعنا نتناول الأهداف المدرجة من قبل CompTIA لامتحان 220-1002.

التعرف على الفعل أو المحتوى كمحظور : استخدم الفطرة السليمة، ولكن تذكر أن معظم المؤسسات لديها **Acceptable Use Policy** يجب على الموظفين التوقيع عليها. تُعرّف **Acceptable Use Policy (AUP)** الأفعال التي يمكن للموظفين القيام بها أو لا يمكنهم القيام بها على معدات الشركة. تذكر أن هذه السياسات ليست فقط للقضايا الواضحة مثل استخدام الكمبيوتر للأغراض الشخصية. تغطي هذه السياسات أجهزة الكمبيوتر والهواتف والطابعات وحتى الشبكة نفسها. تحدد هذه السياسة التعامل مع كلمات المرور والبريد الإلكتروني والعديد من القضايا الأخرى.

الإبلاغ من خلال القنوات المناسبة : في معظم الحالات، ستقوم بالإبلاغ عن أي أفعال أو محتويات محظورة مباشرة إلى مشرفك. هناك أيضًا احتمال أن يكون لدى شركتك ضابط أمني أو قائد استجابة للحوادث ستتصل به بدلاً من ذلك. لا تتحدث مع الشخص الذي ارتكب المخالفة ما لم يوافق مشرفك على ذلك.

الحفاظ على البيانات/الأجهزة : قد تجد نفسك في موقف خطير بما يكفي بحيث يصبح الكمبيوتر أو الجهاز الآخر دليلًا. في هذه الحالات، قد يتم التشكيك في مكان النظام ومن لمسه، لذا تحتاج إلى إنشاء سلسلة حراسة: تاريخ موثق لمن كان بحوزة النظام. يتعلق هذا كله بتتبع الأدلة/عملية التوثيق. يجب أن يكون لديك خبير قانوني يوجهك، ولكن القواعد التالية شائعة إلى حد ما:

1. عزل النظام. إيقاف النظام وتخزينه في مكان لا يمكن لأحد الوصول إليه.

2. توثيق وقت السيطرة على النظام والإجراءات التي اتخذتها: إيقافه، فصله، نقله، وما إلى ذلك. لا تقلق بشأن التفاصيل الكثيرة، ولكن يجب أن تتبع موقعه.

3. إذا استلم شخص آخر السيطرة على النظام، وثق انتقال الحراسة.

أمان الشبكة

الشبكات مهددة من الخارج أيضًا، لذا يتناول هذا القسم القضايا المتعلقة بالهجمات الواردة عبر الإنترنت، والجدران النارية، والشبكات اللاسلكية. هذا المحتوى هو أساس الأمان لفني CompTIA A+، لذا تحتاج إلى فهم المفاهيم والإجراءات وأن تكون قادرًا على تنفيذها بشكل صحيح.

البرمجيات الضارة (Malicious Software)

جمال الإنترنت يكمن في سهولة الوصول إلى الموارد من أي مكان في العالم، وكل ذلك من راحة كرسيك المفضل. ولكن هذا الاتصال يسير في كلا الاتجاهين، ويمكن للأشخاص من جميع أنحاء العالم الوصول إلى جهاز الكمبيوتر الخاص بك من راحة أوكارهم الشريرة. الإنترنت مليء بالبرمجيات الضارة التي تحاول، حتى في هذه اللحظة، إصابة أنظمتك.

يشمل مصطلح malware أي برنامج أو رمز مصمم للقيام بشيء على نظام أو شبكة لا تريده أن يحدث. تأتي malware بأشكال متنوعة، مثل الفيروسات، والديدان، وبرمجيات الفدية، وبرامج التجسس، وأحصنة طروادة، ومسجلات المفاتيح، و rootkits . دعنا نستعرض كل هذه الأشكال من malware ننظر إلى ما تفعله للأنظمة المصابة، ثم نفحص كيف تصل هذه البرمجيات الخبيثة إلى أجهزتك في المقام الأول.

أشكال البرمجيات الضارة

تزعج **malware** مستخدمي الكمبيوتر منذ الثمانينيات وتطورت إلى أشكال عديدة على مر السنين. من الفيروسات الكلاسيكية التي تصيب قطاع الإقلاع في التسعينيات إلى التهديدات الحديثة مثل **CryptoLocker** والتنزيلات العفوية، تعتبر **malware** تهديدًا مستمرًا لمستخدميك وبياناتك. لفهم هذه التهديدات بشكل أفضل، تحتاج إلى فهم الأشكال المختلفة التي يمكن أن تتخذها **malware**.

الفيروس

**الفيروس** هو برنامج له وظيفتان: التكاثر والتفعيل. يعني التكاثر أنه يصنع نسخًا من نفسه، عن طريق حقن نفسه كرمز إضافي يضاف إلى نهاية البرامج التنفيذية، أو عن طريق الاختباء في قطاع الإقلاع الخاص بالقرص. التفعيل هو عندما يقوم الفيروس بفعل شيء مثل تلف البيانات أو سرقة المعلومات الخاصة. يتكاثر الفيروس فقط إلى محركات أقراص أخرى، مثل محركات الأقراص المحمولة أو الوسائط الضوئية. لا يتكاثر عبر الشبكات من تلقاء نفسه. يحتاج الفيروس إلى إجراء بشري للانتشار.

الدودة (Worm)

تعمل **الدودة** بشكل مشابه للفيروس، باستثناء أنها لا تحتاج إلى الالتصاق ببرامج أخرى للتكاثر. يمكنها التكاثر بمفردها عبر الشبكات، أو حتى عبر الأجهزة مثل ملحقات Thunderbolt. إذا كان الكمبيوتر المصاب متصلاً بشبكة، ستبدأ الدودة في فحص الشبكة بحثًا عن أنظمة أخرى ضعيفة للإصابة بها.

حصان طروادة (Trojan Horse)

**حصان طروادة** هو قطعة من **malware** تظهر أو تتظاهر بفعل شيء بينما في الواقع تفعل شيئًا خبيثًا. قد يكون **حصان طروادة** لعبة، مثل البوكر، أو بشكل ساخر، برنامج أمني وهمي. السماء هي الحد. بمجرد التثبيت، يمكن لـ **حصان طروادة** أن يتحكم في النظام مثل أي فيروس أو دودة؛ الاختلاف الرئيسي هو أن **حصان طروادة** المثبت لا يتكاثر.

مسجل المفاتيح (Keylogger)

يقوم **keylogger** بعمل ما قد تتخيله، وهو تسجيل ضربات المفاتيح الخاصة بالمستخدم وجعل تلك المعلومات متاحة للمبرمج. ستجد وظائف تسجيل المفاتيح كجزء من برمجيات ضارة أخرى أيضًا. **keyloggers** ليست بالضرورة شريرة؛ العديد من أدوات الرقابة الأبوية تستخدم **keyloggers**.

الرووت كيت (Rootkit)

لكي تنجح البرمجيات الضارة، غالبًا ما تحتاج إلى إيجاد طريقة لإخفاء نفسها. مع زيادة الوعي بالبرمجيات الضارة، تجعل برامج مكافحة البرمجيات الضارة من الصعب العثور على مواقع جديدة على الكمبيوتر لإخفاء البرمجيات الضارة. **rootkit** هو برنامج يستغل وظائف نظام التشغيل على مستوى منخفض جدًا لإخفاء نفسه عن جميع أدوات مكافحة البرمجيات الضارة ما عدا الأكثر عدوانية. والأسوأ من ذلك، أن **rootkit**، بحكم تعريفه، يكتسب وصولًا مميزًا إلى الكمبيوتر. يمكن لـ **rootkits** أن تضرب أنظمة التشغيل، و**hypervisors**، وحتى **firmware** (بما في ذلك محركات الأقراص والملحقات... يا للعجب!).

أشهر **rootkit** ظهر منذ فترة كان كمحاولة لمكافحة القرصنة من قبل شركة Sony على أقراص الموسيقى الخاصة بها. لسوء الحظ بالنسبة للعملاق الإعلامي، كانت البرمجيات **rootkit** تُثبت عند تشغيلك لقرص موسيقى وتفتح بابًا خلفيًا يمكن استخدامه بشكل خبيث.

السلوك

معرفة شكل البرمجيات الضارة هو أمر جيد، ولكن ما يهم حقًا هو مدى "سوء" البرمجيات الضارة عندما تعمل بحرية على النظام. لنبدأ بتناول شيء قديم ولكنه محبوب: **spyware**.

برامج التجسس (Spyware)

ال **Spyware** - البرمجيات الخبيثة التي تُثبت عمومًا دون علمك - يمكنها استخدام موارد الكمبيوتر الخاص بك لتشغيل تطبيقات الحوسبة الموزعة، أو التقاط ضربات المفاتيح لسرقة كلمات المرور، أو ما هو أسوأ. تتسلل برمجيات التجسس الكلاسيكية إلى الأنظمة عن طريق تضمينها مع البرمجيات الشرعية - البرمجيات التي تعمل بشكل صحيح وتوفر نوعًا من الفائدة للمستخدم. ما نوع الفائدة؟ في عام 2005، أطلقت Movieland (المعروفة أيضًا باسم Movieland.com وPopcorn.net) خدمة تحميل الأفلام "المفيدة". لم تُخبر المستخدمين بالطبع أن كل من ثبّت البرنامج كان "مسجلاً تلقائيًا" في تجربة لمدة ثلاثة أيام. إذا لم تلغي التجربة، كانت نافذة منبثقة تملأ شاشتك تطلب منك دفع المال للخدمة التي لم تشترك فيها أبدًا. كان الجزء الأفضل، مع ذلك، هو أنك لا تستطيع إلغاء تثبيت التطبيق بالكامل. كان برنامج إلغاء التثبيت يعيد توجيه المستخدمين إلى صفحة ويب تطلب المال مرة أخرى. (تم إغلاق Movieland في عام 2007.)

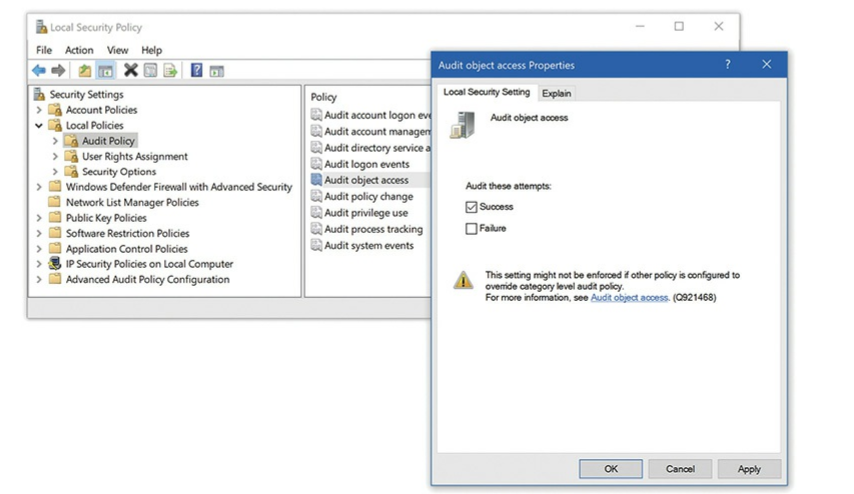

كمثال كلاسيكي آخر، انظر إلى الشكل 3 يطلب مربع الحوار من المستخدم ما إذا كان يثق في شركة Gator Corporation (منتج معروف لبرامج التجسس منذ العصور القديمة). لأن الجميع عرفوا في النهاية أنه لا يمكن الوثوق بـ Gator، كانوا ينقرون على No، واختفت الشركة.

| |

|

إذا كانت Movieland تمثل مشكلة في عام 2005، فما هي برامج التجسس الكبيرة اليوم؟ لسوء الحظ، لا أستطيع أن أخبرك بذلك—ليس لأنه سر، ولكن لأننا لا نعرف عنها بعد. ربما ستصادف برامج التجسس هذه الأيام فقط في امتحان CompTIA A+ 1002.

ال Ransomware :

بقدر ما يمكن أن تكون برامج التجسس سيئة، على الأقل لا يزال بإمكانك الوصول إلى بياناتك. من ناحية أخرى، يقوم **ransomware** بتشفير جميع البيانات التي يمكنه الوصول إليها على النظام. بالإضافة إلى ذلك، يمكن للعديد من إصدارات **ransomware** تشفير البيانات على محركات الأقراص الشبكية المتصلة!

بمجرد أن يقفل جميع بياناتك، يظهر تطبيق **ransomware** رسالة تطلب المال (غالبًا في شكل bitcoins) لفك تشفير بياناتك. وأيضًا، لتشجيع الدفع بسرعة أكبر، يتم تقديم هذا الفدية مع مؤقت، وعندما يصل إلى 0، يتم تفعيل حذف مفاتيح التشفير، مما يتركك بقرص مليء بالبيانات المشفرة.

ال A Bot on the Net Full of Zombies :

نوع آخر من البرمجيات الخبيثة أريد الحديث عنه هو **botnet** ("bot" كما في robot، أليس كذلك!). **botnet**، كما يشير "net" في اسمه، ليس نوعًا واحدًا من البرمجيات الخبيثة، بل شبكة من أجهزة الكمبيوتر المصابة (zombies) تحت سيطرة شخص واحد أو مجموعة، بأحجام يمكن أن تنمو بسهولة إلى الملايين من zombies للشبكات الأكبر.

مع هذا العدد الكبير من الآلات تحت سيطرتهم، يتمتع مشغلو **botnet** بموارد حوسبة وشبكة ضخمة. أحد الاستخدامات الأكثر شيوعًا لـ **botnets** هو إرسال البريد العشوائي. إذا كنت قد تساءلت يومًا كيف يدفع مرسلو البريد العشوائي تكلفة كل ذلك النطاق الترددي، فإنهم لا يفعلون ذلك! يستخدمون النطاق الترددي لملايين الآلات الزومبي المنتشرة في جميع أنحاء العالم، من أجهزة الكمبيوتر الخاصة بالجدة إلى خوادم الويب المخترقة.

البريد العشوائي ليس سوى استخدام واحد لـ **botnet**. يستخدم المجرمون الذين يديرون هذه الشبكات أيضًا كل تلك القوة الجماعية لمهاجمة الشركات والحكومات والمطالبة بفدية لوقف الهجوم.

طرق الاختراق و المصادر

بقدر ما تكون هذه البرمجيات الخبيثة سيئة، فإنها لا تتسلل إلى جهاز الكمبيوتر عبر التناضح؛ تحتاج إلى ما يسميه خبراء الأمن **attack vector**—وهو الطريق الذي تتخذه البرمجيات الخبيثة للدخول وإصابة النظام. بصفتك فنيًا جيدًا في CompTIA A+، تحتاج إلى معرفة مكان تكمن الثغرات لتتمكن من التأكد من حماية أجهزة الكمبيوتر الخاصة بك.

كما هو الحال مع كل شيء آخر في الحوسبة، هناك طرق متعددة لمحاولة إدخال البرمجيات الخبيثة إلى النظام، بدءًا من أول فيروس قطاع التمهيد إلى ديدان الإنترنت الحديثة .

هجوم ال Zero-Day

ال **Zero-day attack** هو هجوم على ثغرة لم تكن معروفة من قبل مطوري البرمجيات. يحصل على هذا الاسم لأن مطور البرمجيات المعيبة كان لديه صفر أيام لإصلاح الثغرة. تقوم Microsoft وApple ومطورو البرمجيات الآخرون بنشر التحديثات بانتظام لإصلاح الثغرات عند اكتشافها.

هجوم Spoofing

ال **Spoofing** هو عملية التظاهر بأنك شخص أو شيء لست كذلك عن طريق وضع معلومات زائفة في الحزم الخاصة بك. يمكن تزوير أي بيانات مرسلة على شبكة. إليك بعض الأمثلة السريعة على البيانات التي يتم تزويرها بشكل شائع:

- عنوان MAC المصدر وعنوان IP، لجعلك تعتقد أن الحزمة جاءت من مكان آخر.

- عنوان البريد الإلكتروني، لجعلك تعتقد أن البريد الإلكتروني جاء من مكان آخر.

- عنوان الويب، لجعلك تعتقد أنك على صفحة ويب ليست كذلك.

- اسم المستخدم، لجعلك تعتقد أن مستخدمًا معينًا يتواصل معك بينما هو في الواقع شخص مختلف تمامًا.

بشكل عام، **spoofing** ليست تهديدًا بحد ذاتها بقدر ما هي أداة لصنع التهديدات. إذا قمت بتزوير عنوان بريدي الإلكتروني، على سبيل المثال، فهذا بحد ذاته ليس تهديدًا. إذا استخدمت عنوان بريدي الإلكتروني للتظاهر بأنك أنا، ومع ذلك، وطلبت من موظفي إرسال أسماء المستخدمين وكلمات المرور الخاصة بهم لتسجيل الدخول إلى الشبكة؟ هذا تهديد واضح.

ال Man-in-the-Middle

في **man-in-the-middle (MITM)** attack، يقوم المهاجم بالتنصت على الاتصالات بين نظامين، مما يعترض حركة المرور التي يُعتقد أنها بين تلك الأنظمة فقط، ويقرأ أو في بعض الحالات يغير البيانات ثم يرسلها. هجوم كلاسيكي لـ **man-in-the-middle** سيكون شخصًا يستخدم برامج خاصة على شبكة لاسلكية لجعل جميع العملاء يعتقدون أن حاسوبه المحمول هو نقطة وصول لاسلكية. يمكنه بعد ذلك الاستماع إلى تلك الشبكة اللاسلكية، وجمع جميع المحادثات والوصول إلى كلمات المرور، والمفاتيح المشتركة، أو غيرها من المعلومات الحساسة.

ال Session Hijacking

بشكل مشابه إلى حد ما لهجمات **man-in-the-middle**، تحاول **session hijacking** اعتراض جلسة حاسوبية صالحة للحصول على معلومات المصادقة. بخلاف هجمات **man-in-the-middle**، تحاول **session hijacking** فقط الحصول على معلومات المصادقة، وليس بالضرورة الاستماع كما هو الحال في هجوم **man-in-the-middle**.

ال Brute Force

تصف CompTIA **brute force** على أنه تهديد، لكنه في الحقيقة أكثر من طريقة يستخدمها الوكلاء التهديديون. **Brute force** هي طريقة يحاول فيها وكيل التهديد تخمين العديد من القيم الممكنة أو كلها لبعض البيانات. في معظم الأوقات، يشير مصطلح **brute force** إلى محاولة كسر كلمة مرور، لكن المفهوم ينطبق أيضًا على هجمات أخرى. يمكنك استخدام **brute force** للبحث عن منافذ مفتوحة، معرفات الشبكة، أسماء المستخدمين، وما إلى ذلك. يعتبر أي محاولة لتخمين محتويات نوع من حقل البيانات غير الواضح (أو المخفي) هجوم **brute force**.

تشمل قائمة تهديدات CompTIA أيضًا أداتين يستخدمهما المهاجمون لاستخدام **brute force** على كلمات المرور: القواميس و **rainbow tables**. **Dictionary attack** هو شكل من أشكال **brute force attack** الذي يخمن كل كلمة في قاموس. لا تفكر فقط في قاموس Webster—قد يحتوي قاموس يُستخدم لمهاجمة كلمات المرور على كل كلمة مرور تم تسريبها على الإنترنت.

قبل أن نتمكن من الحديث عن **rainbow tables**، نحتاج إلى النظر عن كثب في تسريبات كلمات المرور. طريقة واحدة (سيئة!) للمصادقة على المستخدمين هي حفظ نسخة من كلمة المرور الخاصة بهم في قاعدة بيانات والتحقق منها في كل مرة يقومون بتسجيل الدخول. يحب المتسللون سرقة هذه القواعد البياناتية لأنهم يمكنهم تجربة اسم المستخدم وكلمة المرور على الخدمات الشائعة، واستخدام كلمات المرور لتحسين القواميس التي يستخدمونها لتخمين كلمات المرور.

استجابة لهذا التهديد، تحفظ أنظمة المصادقة فقط قيمة خاصة (تسمى **hash**) محسوبة من كلمة المرور؛ في كل مرة يقوم المستخدم بتسجيل الدخول، يقوم النظام بإعادة حساب هذه القيمة الخاصة ومقارنتها بالنسخة المحفوظة. إذا سرق المهاجم إحدى هذه القواعد البياناتية، يحصل فقط على مجموعة من أسماء المستخدمين و **hashes**. **Hashes** خاصة لأن الحساب الذي ينشئها لا يمكن عكسه؛ الطريقة الوحيدة لمعرفة كلمة المرور التي أنتجت **hash** معين هي تخمين كلمة مرور، تنفيذ نفس الحساب، ورؤية إذا كانت **hashes** متطابقة.

قاتل المهاجمون عن طريق حساب جداول بحث كبيرة مسبقًا—معروفة باسم **hash tables**—من كلمات المرور و **hash** المقابلة. عندما يجدون قاعدة بيانات كبيرة من كلمات المرور المشفرة، يمكنهم فقط البحث عن كلمة المرور المقابلة في **hash table** الخاصة بهم. **Hash tables** لكلمات المرور التي تزيد عن بضعة أحرف تأخذ مساحة تخزين ضخمة، لذا يتم تحويلها إلى **rainbow tables** لتوفير المساحة (على حساب القليل من السرعة والدقة). **Rainbow tables** تستخدم الرياضيات المعقدة لتكثيف جداول القواميس ذات الإدخالات المشفرة بشكل كبير. إنها ملفات ثنائية، ليست ملفات نصية، ويمكنها تخزين كميات هائلة من المعلومات في حجم صغير نسبيًا. تقع **rainbow tables** بشكل عام في مجال CompTIA Security+ أو حتى الشهادات الأعلى، ولكن العبارة أصبحت شائعة بما فيه الكفاية لدرجة أن الفنيين في CompTIA A+ يحتاجون إلى معرفة ما تعنيه.

ال Pop-Ups and Drive-By Downloads

النوافذ المنبثقة هي تلك النوافذ المفاجئة في المتصفح التي تظهر تلقائيًا عند زيارة موقع ويب، مما يثبت أنها مزعجة وغير مرغوب فيها. التخلص من النوافذ المنبثقة في الواقع صعب إلى حد ما. ربما لاحظت أن معظم هذه النوافذ المنبثقة في المتصفح لا تبدو مثل نوافذ المتصفح على الإطلاق. ليس لديها شريط القوائم، شريط الأزرار، أو نافذة العنوان، ومع ذلك هي نوافذ متصفح منفصلة. يتيح ترميز HTML لمصممي المواقع والإعلانات إزالة أدوات التنقل المعتادة من نافذة المتصفح، بحيث يتبقى لديك فقط المحتوى. في الواقع، كما سأصف بعد قليل، بعض نوافذ المتصفح المنبثقة مصممة بشكل متعمد لتقليد تنبيهات مماثلة من نظام تشغيل Windows. قد تحتوي حتى على أزرار مشابهة لأزرار الخروج الخاصة بـ Windows، ولكن قد تجد أنه عندما تنقر عليها، ينتهي بك الأمر بالمزيد من النوافذ المنبثقة بدلاً من ذلك! ما العمل؟

أول شيء تحتاج إلى معرفته عند التعامل مع النوافذ المنبثقة هو كيفية إغلاقها دون الاضطرار فعليًا إلى المخاطرة بالنقر عليها. كما قلت، معظم النوافذ المنبثقة قد أزالت جميع أدوات التنقل، والكثير منها مُعد أيضًا للظهور على شاشة المراقبة الخاصة بك في موضع يجعل زر الخروج الخاص بنافذة المتصفح - الزر الصغير × في الزاوية العلوية اليمنى - خارج منطقة الشاشة المرئية. حتى أن البعض ينبثق خلف نافذة المتصفح النشطة وينتظر هناك في الخلفية. هذا مزعج للغاية! لمعالجة هذا، استخدم وسائل بديلة لإغلاق نافذة المتصفح المنبثقة. على سبيل المثال، يمكنك النقر بزر الماوس الأيمن على أيقونة شريط المهام الخاصة بنافذة المتصفح لإنشاء قائمة منبثقة خاصة بك. اختر إغلاق، ويجب أن تختفي النافذة. يمكنك أيضًا الضغط على ALT-TAB لجلب نافذة المتصفح المعنية إلى المقدمة ثم الضغط على ALT-F4 لإغلاقها.

تحتوي معظم متصفحات الويب على ميزات لمنع الإعلانات المنبثقة في المقام الأول، لكني وجدت أن هذه الميزات غالبًا ما تفوت أنواع الإزعاجات والتهديدات التي يواجهها مستخدمو الويب الحديثون. لمكافحة هذه المشاكل الجديدة، يمكن استخدام الإضافات مثل uBlock Origin وGhostery للتحكم في مجموعة متنوعة من الإزعاجات عبر الإنترنت، بما في ذلك النوافذ المنبثقة، والكوكيز، والمتعقبين، وهي أكثر قابلية للتكوين - يمكنك تحديد ما تريد السماح به على أي عنوان نطاق معين - لكن هذا القدر من التحكم محير جدًا لمعظم المستخدمين المبتدئين.

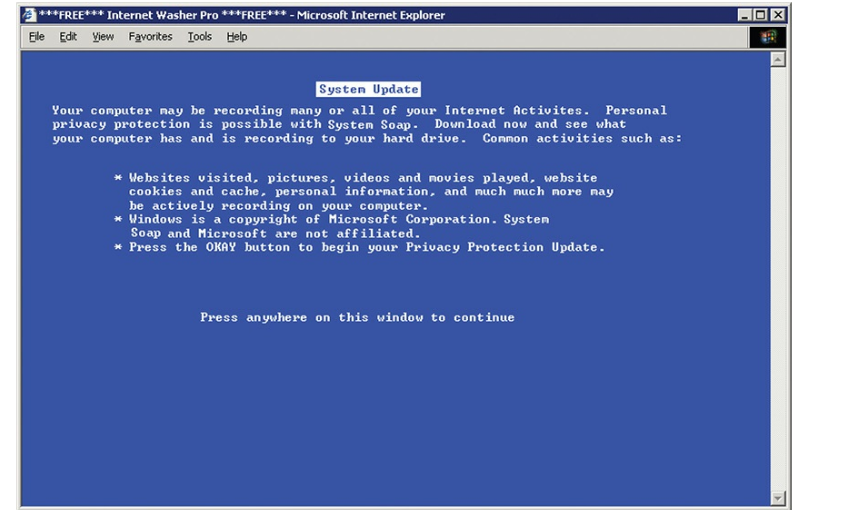

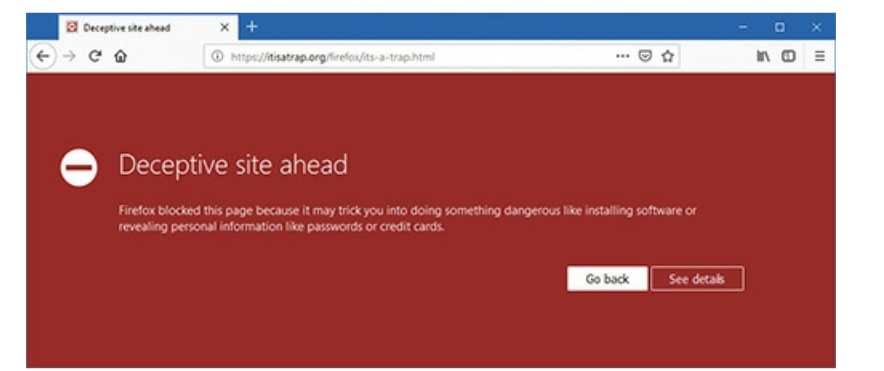

طريقة شائعة أخرى للبرمجيات الخبيثة هي استخدام نوافذ المتصفح المنبثقة المتنكرة بشكل سيء كتحذيرات نظام Windows نفسه انظر الى الشكل 4. عند النقر، قد تؤدي هذه إلى تدفق من نوافذ المتصفح الأخرى، أو قد تبدأ حتى تنزيل ملف. تُعرف هذه التنزيلات غير المرغوب فيها أو غير المعروفة أو غير المخطط لها باسم drive-by downloads.

| |

|

الدرس هنا بسيط: لا تنقر، على الأقل ليس دون البحث أولاً عن البرنامج المشبوه. إذا زرت موقع ويب يطالبك بتثبيت تطبيق أو إضافة من طرف ثالث لم تسمع به من قبل، فلا تقم بتثبيته. الإضافات المعروفة والموثوق بها، مثل Adobe Flash، آمنة (إلى حد ما)، ولكن كن حذرًا من أي إضافات أخرى. لا تنقر في أي مكان داخل نافذة المتصفح المنبثقة، حتى لو كانت تبدو تمامًا مثل نافذة تنبيه Windows أو نافذة سطر الأوامر - كما ذكرت، من المحتمل أن تكون مزيفة وزر الإغلاق هو على الأرجح رابط. بدلاً من ذلك، استخدم وسائل أخرى لإغلاق النافذة، مثل الضغط على ALT-F4 أو النقر بزر الماوس الأيمن على أيقونة نافذة المتصفح على شريط المهام واختيار إغلاق.

يمكنك أيضًا تثبيت برامج اكتشاف وإزالة البرمجيات الخبيثة على نظامك وتشغيلها بانتظام. دعنا نلقي نظرة على كيفية القيام بذلك. بعض مصنعي البرمجيات الخبيثة يتمتعون بالموثوقية الكافية لإدراج روتين لإزالة برامجهم. على سبيل المثال، جعلت Gator من السهل جدًا التخلص من برامجها؛ فقط تستخدم تطبيق إضافة/إزالة البرامج أو Programs and Features في لوحة التحكم. ومع ذلك، البعض الآخر ليس متعاونًا تمامًا. في الواقع، لأن البرمجيات الخبيثة تكون متخفية للغاية، فمن المحتمل تمامًا أن يكون نظامك قد تم تثبيت بعضها دون أن تعرف.

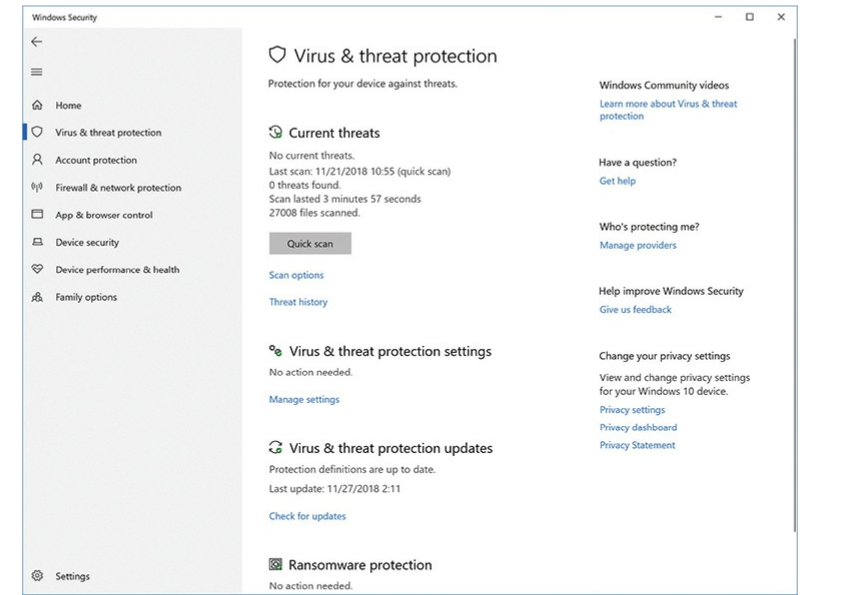

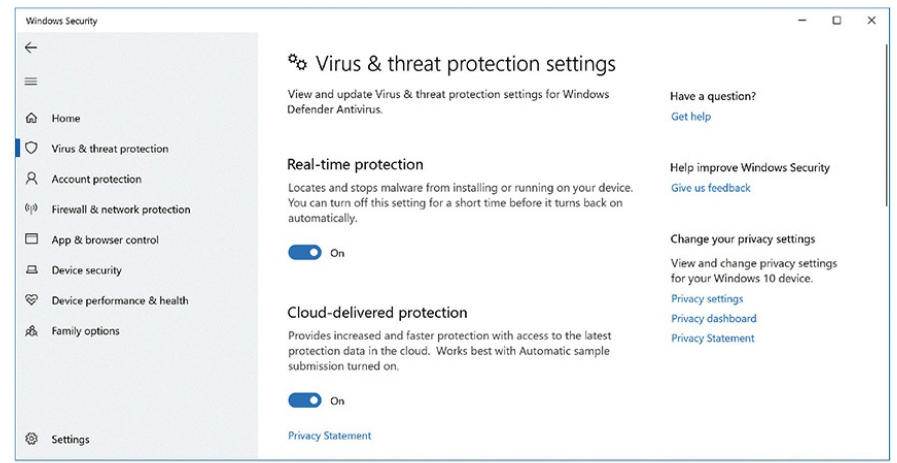

يأتي Windows مزودًا ببرنامج Windows Defender (يسمى ببساطة Virus & threat protection في Windows 10) انظر الى الشكل 5 ، وهو أداة جيدة لالتقاط معظم البرمجيات الخبيثة، ولكنه ليس مثاليًا. يمكنك أيضًا تعزيز Windows Defender ببرنامج ثانٍ لإزالة البرمجيات الخبيثة. مفضلي الشخصي هو Malwarebytes.

| |

|

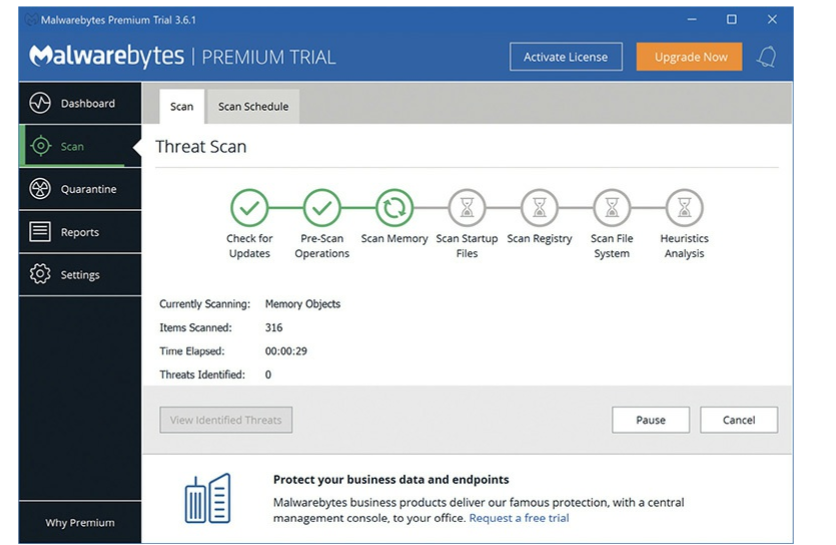

تعمل هذه التطبيقات تمامًا كما هو معلن عنها. تكتشف وتحذف البرمجيات الخبيثة من جميع الأنواع - الملفات والمجلدات المخفية، الكوكيز، مفاتيح وقيم الـ Registry، وما إلى ذلك. Malwarebytes مجاني للاستخدام الشخصي. يظهر الشكل 6 Malwarebytes في العمل.

| |

|

ال spam :

الرسائل الإلكترونية غير المرغوب فيها التي تصل إلى صندوق الوارد الخاص بك من مصدر ليس صديقًا، أو فردًا من العائلة، أو زميلًا، والتي لم تطلبها، يمكن أن تخلق مشاكل كبيرة لك و لجهاز الكمبيوتر الخاص بك. هذه الرسائل الإلكترونية غير المرغوب فيها، التي تُسمى spam، تشكل نسبة ضخمة من حركة المرور على الإنترنت. تأتي spam في العديد من الأشكال، من الأعمال التجارية المشروعة التي تحاول بيع منتجات حقيقية إلى المحتالين الذين يريدون فقط أخذ أموالك. الخدع، المواد الإباحية، ومخططات الثراء السريع تتدفق إلى صناديق الوارد لمعظم مستخدمي البريد الإلكتروني. إنها تهدر وقتك ويمكن أن تكون مهينة بسهولة.

يمكنك استخدام عدة خيارات للتعامل مع فيضان spam. الخيار الأول هو الدفاع. لا تنشر عنوان بريدك الإلكتروني على الإنترنت أبدًا. يقوم مرسلو spam بالبحث عبر الويب عن عناوين البريد الإلكتروني المنشورة في العلن. يمكن للفلاتر وبرامج تصفية البريد الإلكتروني أن تمنع spam على خادم البريد وعلى جهاز الكمبيوتر الخاص بك. على سبيل المثال، لدى Gmail مخططات قوية للحجب تقلل من متوسط spam التي يتلقاها مشتركيه بنسبة كبيرة، عادةً أكثر من 90 بالمئة. يمكنك ضبط معظم برامج البريد الإلكتروني لمنع البريد الإلكتروني من أشخاص معينين - جيد للاستخدام إذا كان شخص ما يزعجك - أو إلى أشخاص معينين. يمكنك الحجب حسب سطر الموضوع أو الكلمات الرئيسية.

الكثير من spam يحتوي على برمجيات خبيثة أو يشير إلى مواقع ويب خطيرة. لا تنقر أبدًا على أي رابط أو تفتح بريدًا إلكترونيًا من شخص لا تعرفه! قد تنقذ جهاز الكمبيوتر الخاص بك.

ال spam أيضًا مشهور بالاحتيالات عبر التصيد. كما تم مناقشته سابقًا في الفصل، يعمل التصيد عن طريق إرسال رسالة بريد إلكتروني تبدو شرعية، مثل فاتورة أو معلومات حساب، على أمل أن تدخل معلومات شخصية مهمة. إذا تلقيت رسالة بريد إلكتروني تدعي أنها من Amazon.com، eBay.com، أو أي موقع آخر (مثل البنك الخاص بك)، لا تنقر عليه! مرر المؤشر فوق الرابط. من المحتمل أن يكون ليس ما يدعيه.

علامات وأعراض البرمجيات الخبيثة

إذا كان جهاز الكمبيوتر الخاص بك قد تم إصابته ببرمجيات خبيثة، ستواجه بعض الأشياء الغريبة قبل أن تتمكن حتى من تشغيل فحص ضد البرمجيات الخبيثة. مثل الحالة الطبية، تتسبب البرمجيات الخبيثة في أعراض غير عادية يجب أن تبرز من استخدامك اليومي للكمبيوتر. تحتاج إلى أن تصبح طبيبًا للكمبيوتر وتفهم ماذا تعني كل هذه الأعراض.

أكبر قوة للبرمجيات الخبيثة هي مرونتها: يمكن أن تبدو مثل أي شيء. في الواقع، الكثير من هجمات البرمجيات الخبيثة يمكن أن تشعر كأنها خلل عادي في الكمبيوتر - تباطؤ لحظي، أعطال عشوائية لمرة واحدة، وما إلى ذلك. معرفة متى يكون تعطل التطبيق الغريب هو في الواقع هجوم برمجيات خبيثة هو نصف المعركة.

يمكن أن يعني الأداء البطيء في جهاز الكمبيوتر أنك تقوم بتشغيل الكثير من التطبيقات في نفس الوقت، أو أنك تعرضت لهجوم من البرمجيات الخبيثة. يمكن أن تتعطل التطبيقات بشكل عشوائي، حتى لو لم يكن لديك الكثير منها محملة. كيف تعرف الفرق؟ في هذه الحالة، إنها التكرار. إذا كان يحدث كثيرًا، حتى عندما تكون جميع تطبيقاتك مغلقة، لديك مشكلة. هذا ينطبق أيضًا على عمليات التجميد المتكررة - سواء كانت تبدو تجميدات خاصة بالنظام أو النظام التشغيلي. إذا بدأ Windows في التصرف بشكل غير صحيح (أكثر من المعتاد)، قم بتشغيل تطبيق مكافحة البرمجيات الخبيثة على الفور.

البرمجيات الخبيثة، ومع ذلك، لا تقفز دائمًا إليك بأعطال كبيرة للنظام. بعض البرمجيات الخبيثة تحاول إعادة تسمية ملفات النظام، تغيير أذونات الملفات، أو إخفاء الملفات تمامًا. قد تبدأ في تلقي رسائل بريد إلكتروني من زملاء أو أصدقاء يتساءلون عن رسالة "أرسلتها" لهم والتي بدت كأنها spam. (تطلق CompTIA على هذا ردود الفعل من المستخدمين بشأن البريد الإلكتروني). قد تتلقى ردودًا تلقائية من رسائل البريد الإلكتروني المرسلة غير المعروفة التي تعرف أنك لم ترسلها. معظم هذه المشاكل يتم اكتشافها بسهولة بواسطة فحص منتظم ضد البرمجيات الخبيثة، لذلك طالما كنت يقظًا، ستكون بخير.

بعض البرمجيات الخبيثة حتى تقاوم، تدافع عن نفسها من محاولاتك العديدة لإزالتها. إذا توقفت ميزة تحديث Windows عن العمل، مما يمنعك من تحديث جهاز الكمبيوتر الخاص بك، فلديك برمجيات خبيثة. (تسمى هذه المشكلة بـ OS updates failure وفقًا لـ CompTIA). إذا كانت الأدوات والمرافق الأخرى تعرض "Access Denied" كعقبة، فلديك برمجيات خبيثة. إذا فقدت كل الاتصال بالإنترنت، إما أن البرمجيات الخبيثة توقفك أو أن عملية إزالة البرمجيات الخبيثة قطعت اتصالك. (تطلق CompTIA على هذه مشاكل الاتصال بالإنترنت، والتي تبدو مهذبة للغاية). في هذه الحالة، قد تحتاج إلى إعادة تكوين اتصالك بالإنترنت: إعادة تثبيت بطاقة الشبكة وبرامج التشغيل الخاصة بها، إعادة تشغيل الموجه، وما إلى ذلك.

حتى المتصفح الخاص بك وتطبيقات مكافحة البرمجيات الخبيثة يمكن أن تنقلب ضدك. إذا قمت بكتابة عنوان ويب وانتهى بك الأمر في موقع مختلف عما كنت تتوقع، قد يكون هجوم البرمجيات الخبيثة قد قام بكتابة ملف hosts الخاص بك. ملف hosts يتجاوز أي إعدادات DNS ويمكنه إعادة توجيه المتصفح الخاص بك إلى أي موقع يضيفه البرمجيات الخبيثة إلى الملف. معظم إعادة توجيه المتصفح تشيرك إلى احتيالات التصيد أو مواقع الويب المليئة بالتنزيلات المجانية (التي تكون، بالطبع، مغطاة بمزيد من البرمجيات الخبيثة). في الواقع، بعض تطبيقات مكافحة البرمجيات الخبيثة المجانية هي بالفعل برمجيات خبيثة - ما يسميه الفنيون بـ rogue anti-malware programs. يمكنك تجنب هذه التطبيقات المزيفة بالالتزام بالقوائم الموصى بها لبرامج مكافحة البرمجيات الخبيثة الموجودة عبر الإنترنت في مواقع التقنية الموثوقة، مثل Ars Technica، Tom’s Hardware، Anandtech، وغيرها.

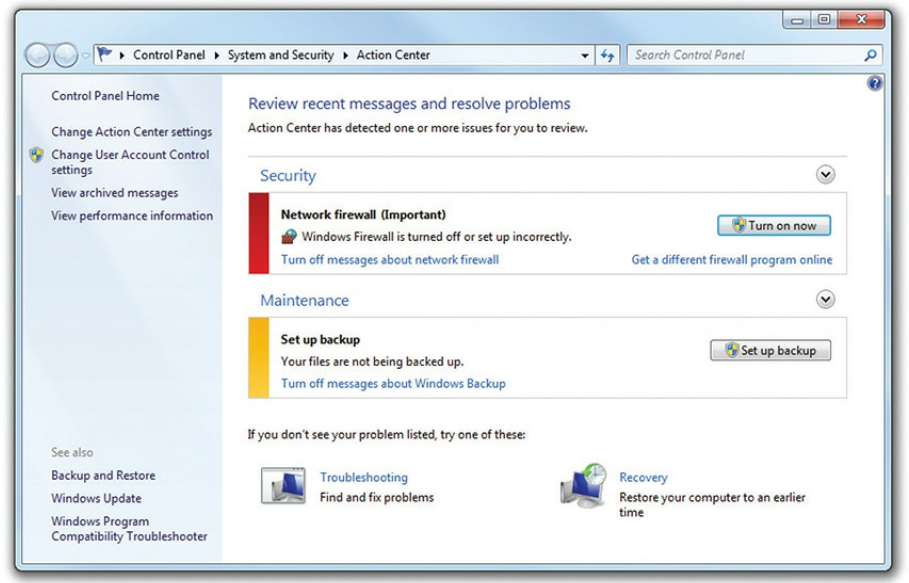

راقب التنبيهات الأمنية في Windows، سواء من الأدوات الأمنية المدمجة في Windows أو من برنامج مكافحة البرمجيات الخبيثة التابع لجهة خارجية. تقوم الأدوات المدمجة في Windows بإعلامك عبر Action Center أو Windows Defender Security Center (Windows 10)، والتي تعلمت عنها في الفصل 16، "Troubleshooting Operating Systems". يظهر الشكل 7 Action Center القديم. لا تقوم بتكوين الكثير هنا؛ هو فقط يخبرك ما إذا كنت محميًا أم لا. سيظهر Action Center أو Security Center إشعارًا في منطقة الإعلام كلما اكتشف Windows مشكلة.

| |

|

منع البرامج الضارة واستعادة النظام (Malware Prevention and Recovery)

الطريقة الوحيدة لحماية جهاز الكمبيوتر الخاص بك بشكل دائم من البرامج الضارة هي فصله عن الإنترنت وعدم السماح لأي برنامج محتمل الإصابة بالفيروسات بالوصول إلى جهازك الثمين. لأن هذا السيناريو غير محتمل في هذه الأيام، تحتاج إلى استخدام برامج متخصصة لمكافحة البرامج الضارة للمساعدة في صد الهجمات الحتمية. حتى مع أفضل أدوات مكافحة البرامج الضارة، هناك أوقات يتمكن فيها البرامج الضارة من إصابة جهاز الكمبيوتر الخاص بك. عندما تكتشف أنظمة مصابة، تحتاج إلى معرفة كيفية إيقاف انتشار البرامج الضارة إلى أجهزة الكمبيوتر الأخرى، وكيفية إصلاح الأجهزة المصابة، وكيفية إعادة النظام إلى حالته الأصلية قدر الإمكان.

التعامل مع البرامج الضارة

يمكنك التعامل مع البرامج الضارة بطرق عدة: برامج مكافحة البرامج الضارة، التدريب والتوعية، إدارة التحديثات/التصحيحات، والاستعادة.

على الأقل، يجب أن يتم تشغيل برنامج مكافحة البرامج الضارة على كل جهاز كمبيوتر. إذا كان ممكنًا، أضف جهازًا يعمل ببرامج مكافحة البرامج الضارة ضد البيانات الواردة من شبكتك. تذكر أيضًا أن برنامج مكافحة البرامج الضارة هو بقدر فعالية تحديثاته - حافظ على تحديث ملف التعريف (سيتم شرحه لاحقًا) لكل شخص بتحديثات ليلية! يجب تدريب المستخدمين على البحث عن الإعلانات المشبوهة، والبرامج، والنوافذ المنبثقة، وفهم أنهم لا يجب أن ينقروا على هذه الأشياء. كلما علمت المستخدمين عن البرامج الضارة، كلما زادت وعيهم بالتهديدات المحتملة. يجب أن يكون لدى مؤسستك سياسات وإجراءات مطبقة ليعرف الجميع ما يجب القيام به إذا واجهوا برامج ضارة. أخيرًا، يحافظ الفني الجيد على سجلات استجابة الحوادث بشكل صحيح لرؤية ما إذا كان هناك نمط لهجمات معينة. ثم يمكنه تعديل السياسات والإجراءات لتقليل هذه الهجمات.

برامج مكافحة البرامج الضارة

برنامج مكافحة البرامج الضارة مثل برنامج مكافحة الفيروسات الكلاسيكي يحمي جهاز الكمبيوتر الخاص بك بطريقتين. يمكن أن يكون سيفًا ودرعًا، يعمل في وضع البحث والتدمير النشط وفي وضع الحراسة السلبي. عندما يُطلب منه البحث والتدمير، يقوم البرنامج بفحص قطاع التمهيد والملفات للبحث عن الفيروسات، وإذا وجد أيًا منها، يعرض عليك الخيارات المتاحة لإزالتها أو تعطيلها. يمكن لبرامج مكافحة الفيروسات أيضًا أن تعمل كدروع ضد الفيروسات التي تراقب نشاط الكمبيوتر بشكل سلبي، حيث تتحقق من الفيروسات فقط عندما تحدث أحداث معينة، مثل تنفيذ برنامج أو تنزيل ملف.

ملاحظة:

مصطلح مكافحة الفيروسات (وأي شيء ضد التجسس أو ضد أي شيء) أصبح قديمًا. الفيروسات هي جزء صغير فقط من أنواع البرامج الضارة المتعددة. يستمر العديد من الأشخاص في استخدام المصطلح كمرادف لمكافحة البرامج الضارة.

تستخدم برامج مكافحة الفيروسات تقنيات مختلفة لمكافحة أنواع مختلفة من الفيروسات. تكتشف فيروسات قطاع التمهيد ببساطة من خلال مقارنة قطاع التمهيد في الجهاز بقطاع تمهيد قياسي. يعمل هذا لأن معظم قطاعات التمهيد متشابهة بشكل أساسي. بعض برامج مكافحة الفيروسات تقوم بعمل نسخة احتياطية من قطاع التمهيد. إذا اكتشفت فيروسًا، تستخدم البرامج تلك النسخة الاحتياطية لاستبدال قطاع التمهيد المصاب. تكون فيروسات الملفات التنفيذية أصعب قليلاً في الاكتشاف لأنها يمكن أن تكون على أي ملف في الجهاز. لاكتشاف فيروسات الملفات التنفيذية، يستخدم برنامج مكافحة الفيروسات مكتبة من التوقيعات. التوقيع هو نمط الكود لفيروس معروف. يقارن برنامج مكافحة الفيروسات ملفًا تنفيذيًا بمكتبته من التوقيعات. كانت هناك حالات حيث كان برنامج نظيف تمامًا يحمل توقيع فيروس بالصدفة. عادةً ما يوفر منشئ برنامج مكافحة الفيروسات تصحيحًا لمنع المزيد من الإنذارات.

الآن بعد أن فهمت أنواع الفيروسات وكيفية محاولة برامج مكافحة الفيروسات حمايتك منها، دعنا نراجع بعض المصطلحات التي تُستخدم غالبًا لوصف خصائص الفيروسات.

الPolymorphic/Polymorphs الفيروس متعدد الأشكال، الذي يشار إليه غالبًا ببساطة باسم polymorph، يحاول تغيير توقيعه لمنع اكتشافه بواسطة برامج مكافحة الفيروسات، عادةً عن طريق خلط جزء من الكود الغير مفيد باستمرار. لحسن الحظ، يمكن تحديد كود الخلط نفسه واستخدامه كتوقيع - بمجرد أن تصبح الشركات المصنعة لمكافحة الفيروسات على دراية بالفيروس. إحدى التقنيات المستخدمة لمكافحة polymorphs غير المعروفة هي أن يقوم برنامج مكافحة الفيروسات بإنشاء مجموع اختباري على كل ملف في الجهاز. المجموع الاختباري في هذا السياق هو رقم يتم توليده بواسطة البرنامج بناءً على محتويات الملف بدلاً من اسمه أو تاريخه أو حجمه. تختلف خوارزميات إنشاء هذه المجموعات الاختبارية بين برامج مكافحة الفيروسات المختلفة (عادةً ما يتم الاحتفاظ بها سرية للمساعدة في منع صانعي الفيروسات من إيجاد طرق للتغلب عليها). في كل مرة يتم تشغيل برنامج، يحسب برنامج مكافحة الفيروسات مجموع اختباري جديد ويقارنه بالحساب السابق. إذا كانت المجموعات الاختبارية مختلفة، فهذا علامة أكيدة على وجود فيروس.

ال Stealth مصطلح "التخفي" هو مفهوم أكثر من كونه وظيفة فيروسية فعلية. معظم برامج الفيروسات الخفية هي فيروسات قطاع التمهيد التي تستخدم طرقًا مختلفة للاختباء من برامج مكافحة الفيروسات. فيروس AntiEXE الخفي يربط نفسه بقطع برمجية غير معروفة ولكنها مستخدمة بكثرة، على سبيل المثال، يعمل فقط عندما يعمل ذلك القطع. البعض الآخر يصنع نسخًا من الملفات التي تبدو بريئة.

توعية المستخدم

أداة قوية لمنع هجمات البرامج الضارة وتقليل تأثيرها عندما تحدث هي توعية المستخدمين النهائيين. علم المستخدمين توخي الحذر من البريد الإلكتروني الوارد الذي لا يتعرفون عليه بوضوح وعدم النقر على مرفق أو رابط في البريد الإلكتروني إلا إذا كانوا متأكدين بنسبة 100% من المصدر.

اشرح للمستخدمين مخاطر زيارة المواقع الإلكترونية المشكوك فيها وعلمهم كيفية التصرف عند رؤية إجراءات مشكوك فيها تحدث. تحتوي جميع المتصفحات على تحذيرات مدمجة للمواقع الهجومية مثل تلك الموضحة في الشكل 8 .

| |

|

لا أحد يريد أن تُصاب أنظمته بالبرامج الضارة. يكون المستخدمون محفزين وسعداء عندما تعطيهم المهارات اللازمة لحماية أنفسهم. الخلاصة هي أن المستخدمين المتعلمين والواعين سيجعلون حياتك أسهل بكثير.

نصائح لمنع البرامج الضارة

السر لمنع الأضرار الناتجة عن هجوم البرامج الضارة هو عدم السماح بوصول البرامج الضارة إلى النظام في المقام الأول. إحدى الطرق للقيام بذلك هي باستخدام نوع من DNS التقليدي - Secure DNS. يمكن أن يصف Secure DNS برنامجًا أو مزود DNS عن بُعد يقوم بتطبيق بعض التصفية الإضافية لمنع أجهزتك من زيارة جميع أنواع المواقع الضارة.

إذا لم تتمكن من منع البرامج الضارة من الوصول إلى نظامك، فإن الخطوة التالية الجيدة هي اكتشافها في طريقها. كما نوقش سابقًا، على سبيل المثال، تتضمن جميع برامج مكافحة الفيروسات/البرامج الضارة الجيدة درعًا للفيروسات يقوم بفحص البريد الإلكتروني، التنزيلات، البرامج التي تعمل، وما إلى ذلك تلقائيًا (انظر الشكل 9 ).

| |

|

استخدم درع مكافحة الفيروسات الخاص بك. من الجيد أيضًا فحص أجهزة الكمبيوتر يوميًا للبحث عن الهجمات الفيروسية المحتملة. تتضمن جميع برامج مكافحة الفيروسات برامج تقيم وتبقى مقيمة (TSRs) تعمل في كل مرة يتم فيها تشغيل الكمبيوتر. وأخيرًا وليس آخرًا، اعرف مصدر أي برنامج قبل تحميله. قم بتثبيت التطبيقات فقط من المصادر الموثوقة، مثل موقع الشركة المصنعة، أو متاجر التطبيقات المعروفة مثل خدمة Steam من Valve. تجنب مصادر البرامج غير الموثوقة، مثل منظفات السجلات المجانية من بعض النطاقات .support، بأي ثمن.

حافظ على تحديث برامج مكافحة الفيروسات والبرامج الضارة الخاصة بك. تظهر فيروسات وبرامج ضارة جديدة يوميًا، ويجب أن تكون برامجك على علم بها. تسمى قائمة توقيعات الفيروسات التي يمكن لبرنامج مكافحة الفيروسات التعرف عليها بملف التعريف، ويجب عليك الحفاظ على تحديث ملف التعريف هذا بحيث يكون لدى برنامج مكافحة الفيروسات أحدث التوقيعات. لحسن الحظ، تقوم معظم برامج مكافحة الفيروسات بتحديث نفسها تلقائيًا. علاوة على ذلك، يجب عليك تحديث برنامج مكافحة البرامج الضارة الأساسي دوريًا - المعروف باسم المحرك - لتوظيف أحدث التحسينات التي أدرجها المطورون.

أدوات مكافحة البرامج الضارة باستخدام وسائط الإقلاع

إذا قمت بتشغيل برنامج مكافحة البرامج الضارة وما زال جهاز الكمبيوتر الخاص بك يصاب بالعدوى، خاصة بعد إعادة التشغيل، تحتاج إلى أداة مكافحة البرامج الضارة أكثر جدية. توفر العديد من شركات مكافحة البرامج الضارة أقراصًا مضغوطة قابلة للإقلاع أو محركات أقراص USB (أو تعرض كيفية صنع واحدة) تمكنك من الإقلاع من نظام تشغيل نظيف معروف وتشغيل نفس برنامج مكافحة البرامج الضارة، ولكن هذه المرة دون أن تتأثر بالبرامج الضارة الموجودة في نظامك.

جرّب هذا! الحصول على برامج مكافحة البرامج الضارة الممتازة

يمكنك تنزيل العديد من برامج مكافحة البرامج الضارة الممتازة مجانًا، سواء لفترات تجريبية ممتدة أو للاستخدام غير المحدود. نظرًا لأنك تحتاج إلى هذه البرامج للحفاظ على أنظمتك سعيدة، جرب هذا! قم بتنزيل واحد أو أكثر من برامج مكافحة البرامج الضارة، مثل التالية:

•ال Malwarebytes (www.malwarebytes.com) برنامج Malwarebytes يبرز بقوة في التعامل مع البرامج الضارة. هناك إصدار مجاني يفحص جهاز الكمبيوتر الخاص بك بحثًا عن البرامج الضارة ويضعها في الحجر الصحي، وإصدار Premium يسحق التهديدات عبر الإنترنت فورًا وبشكل تلقائي. يعد Malwarebytes خياري الأول في التعامل مع البرامج الضارة على جهاز كمبيوتر للعميل.

•ال Adaware (www.adaware.com) Adaware هو برنامج مكافحة البرامج الضارة ممتاز. يوفر Adaware Antivirus حماية مجانية من الفيروسات وبرامج التجسس وسيقضي على جميع أنواع الملفات والبرامج التي يمكن أن تتسبب في تباطؤ جهاز الكمبيوتر الخاص بك (أو الأسوأ). يتوفر Adaware Antivirus Pro بتكلفة ويوفر حماية متقدمة مع جدار ناري ثنائي الاتجاه، وخوارزميات حجب التهديدات، وحماية من التصيد.

• الSpybot (www.safer-networking.org) برنامج Spybot من Safer Networking Ltd. هو برنامج مكافحة البرامج الضارة/مكافحة التجسس الممتاز الآخر. يستخدم العديد من الأشخاص كلاً من Ad

النهاية

نكون هنا انتهينا من الجزء 2 من الفصل 27 تماما من شهادة A plus المقدمة من CompTIA اصبحنا في اخر المشوار

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock