الفصل : 27

الجزء : 1

العنوان : تأمين أجهزة الكمبيوتر (Securing Computers)

في هذا الفصل، سوف تتعلم كيفية

- شرح التهديدات التي تواجه أجهزة الكمبيوتر والبيانات الخاصة بك

- وصف المفاهيم والتقنيات الأمنية الرئيسية

- شرح كيفية حماية أجهزة الكمبيوتر من التهديدات الشبكية

جهاز الكمبيوتر الخاص بك تحت الحصار. من خلال جهاز الكمبيوتر الخاص بك، يمكن للأشخاص الضارين الحصول على معلومات قيمة عنك وعن عاداتك. يمكنهم سرقة ملفاتك. يمكنهم تشغيل برامج تسجل ضغطات مفاتيحك وبالتالي الحصول على أسماء الحسابات وكلمات المرور، ومعلومات بطاقات الائتمان، وأكثر من ذلك. يمكنهم تشغيل برامج تستغل الكثير من وقت معالجة الكمبيوتر الخاص بك واستخدامها لإرسال البريد العشوائي أو السرقة من الآخرين. التهديد حقيقي وفوري. تحتاج إلى تأمين جهاز الكمبيوتر الخاص بك وأجهزة المستخدمين الخاصة بك من هذه الهجمات.

لكن ماذا يعني أمن الكمبيوتر (computer security)؟ هل هو برنامج لمكافحة البرمجيات الضارة؟ هل هي كلمات مرور كبيرة ومعقدة؟ بالطبع، هي كلاهما، ولكن ماذا عن حقيقة أن اللابتوب الخاص بك يمكن أن يُسرق بسهولة أو أن التهوية غير المناسبة يمكن أن تتسبب في تلف الأقراص الصلبة والمكونات الأخرى؟

لتأمين أجهزة الكمبيوتر، تحتاج إلى استراتيجية سليمة وتكتيكات مناسبة. لأسباب استراتيجية، تحتاج إلى فهم التهديد من الوصول غير المصرح به إلى الأجهزة المحلية بالإضافة إلى التهديدات الكبيرة التي تواجه أجهزة الكمبيوتر الشبكية. جزء من الصورة الكبيرة هو معرفة السياسات، والبرامج، والأجهزة التي يجب وضعها لمنع هذه التهديدات. من منظور تكتيكي في الميدان، تحتاج إلى إتقان التفاصيل لمعرفة كيفية تنفيذ وصيانة الأدوات المناسبة. ليس فقط تحتاج إلى تثبيت برامج مكافحة البرمجيات الضارة في أجهزة المستخدمين الخاصة بك، بل تحتاج أيضًا إلى تحديث هذه البرامج بانتظام لمواكبة الهجمات المستمرة من البرمجيات الضارة الجديدة.

تحليل التهديدات (Analyzing Threats)

التهديدات التي تواجه بياناتك وجهاز الكمبيوتر الخاص بك تأتي من اتجاهين: الحوادث والأشخاص الضارين. يمكن أن تحدث العديد من الأشياء الخاطئة لجهاز الكمبيوتر الخاص بك، من وصول المستخدمين إلى مجلدات لا ينبغي عليهم رؤيتها إلى إصابة فيروس وحذف المجلدات. يمكن حذف الملفات، أو إعادة تسميتها، أو فقدانها ببساطة. يمكن أن تتعطل الأقراص الصلبة، ويمكن أن تتعرض الأقراص الضوئية للخدش وتصبح غير قابلة للقراءة. الحوادث تحدث، وحتى الأشخاص ذوي النوايا الحسنة يمكن أن يرتكبوا أخطاء.

للأسف، هناك الكثير من الأشخاص هناك ينوون إيذاءك. عندما تجمع بين هذه النية ومهارة في استخدام الكمبيوتر، تحصل على تركيبة خطيرة. دعونا نلقي نظرة على القضايا التالية:

- الوصول غير المصرح به

- الهندسة الاجتماعية

-ال Denial of Service

- تدمير البيانات، سواء كان عرضيًا أو متعمدًا

- الوصول الإداري (Administrative access)

- الأعطال الكارثية في الأجهزة

- السرقة المادية

- البرمجيات الضارة

- التهديدات البيئية

الوصول غير المصرح به (Unauthorized Access)

يحدث الوصول غير المصرح به عندما يصل شخص إلى الموارد دون إذن. "الموارد" في هذه الحالة تعني البيانات، والتطبيقات، والأجهزة. يمكن للمستخدم تغيير أو حذف البيانات؛ الوصول إلى المعلومات الحساسة، مثل البيانات المالية، أو ملفات الموظفين، أو رسائل البريد الإلكتروني؛ أو استخدام الكمبيوتر لأغراض لم يكن صاحب الجهاز يقصدها.

ليس كل الوصول غير المصرح به ضارًا - في كثير من الأحيان تنشأ هذه المشكلة عندما يعبث المستخدمون بجهاز الكمبيوتر بدافع الفضول أو الملل ويكتشفون أنهم يمكنهم الوصول إلى الموارد بطريقة لم يكن المستخدم الأساسي يقصدها. يصبح الوصول غير المصرح به ضارًا عندما يعرف الأشخاص ويستغلون نقاط الضعف في أمانك للحصول على المعلومات، أو استخدام الموارد، أو تدمير البيانات!

إحدى الطرق للحصول على الوصول غير المصرح به هي الاختراق. قد تتخيل شخصًا يكسر بابًا ويدخل إلى الكمبيوتر، ولكن في كثير من الأحيان يكون ذلك شخصًا جالسًا أمام جهاز كمبيوتر منزلي، يحاول كلمات مرور مختلفة عبر الإنترنت. ليس مشهدًا ساحرًا، لكنه يفي بالغرض.

الهندسة الاجتماعية (Social Engineering)

على الرغم من أنك أكثر عرضة لفقدان البيانات بسبب الحوادث، فإن أعمال المستخدمين الضارين تتصدر العناوين. تأتي معظم هذه الهجمات تحت عنوان الهندسة الاجتماعية - عملية استخدام أو استغلال الأشخاص داخل المنظمة للوصول إلى شبكتها أو مرافقها - والتي تغطي العديد من الطرق التي يمكن للبشر أن يستخدموا بها بشرًا آخرين للحصول على معلومات غير مصرح بها. قد تكون هذه المعلومات تسجيل دخول إلى الشبكة، أو رقم بطاقة ائتمان، أو بيانات عملاء الشركة - أي شيء يمكنك تخيله قد لا يرغب شخص واحد أو منظمة في وصول الغرباء إليه.

ال Infiltration

يمكن للقراصنة استخدام التنكر للدخول إلى مبناك ماديًا متخفين كعاملين في التنظيف، أو فنيي الإصلاح، أو مرسلين، وهكذا. ثم يتجولون حول المكاتب، باحثين عما يمكنهم العثور عليه. قد يتحدثون مع الأشخاص داخل المنظمة، جامعین أسماء، وأرقام مكاتب، وأسماء أقسام - أشياء صغيرة بحد ذاتها، ولكن أدوات قوية عند دمجها لاحقًا مع هجمات الهندسة الاجتماعية الأخرى.

ارتداء ملابس المستخدم الشرعي - بشارة مزيفة وكل شيء - يمكّن الأشخاص الضارين من الوصول إلى المواقع وبالتالي بياناتك المحتملة. اتباع شخص ما عبر الباب، على سبيل المثال، وكأنك تنتمي، يُسمى tailgating. Tailgating هو شكل شائع من أشكال التسلل.

لمكافحة tailgating، غالبًا ما تقوم المرافق بتركيب mantrap عند مدخل المناطق الحساسة، أو أحيانًا عند مدخل المبنى بأكمله. mantrap هو غرفة صغيرة تحتوي على مجموعة من بابين، أحدهما إلى الخارج، المنطقة غير المؤمنة، والآخر إلى الداخل، المنطقة المؤمنة. عند المرور عبر الmantrap، يجب إغلاق الباب الخارجي قبل أن يمكن فتح الباب الداخلي. بالإضافة إلى الأبواب المزدوجة، يجب على المستخدم تقديم شكل من أشكال المصادقة. لمزيد من الأمان، غالبًا ما يتحكم في mantrap حارس أمني يحتفظ بسجل دخول. هذا السجل يحتفظ بسجل لجميع الداخلين والخارجين من المبنى.

عمليات الاحتيال الهاتفية (Telephone Scams)

الاحتيال عبر الهاتف هو على الأرجح أكثر هجمات الهندسة الاجتماعية شيوعًا. في هذه الحالة، يقوم المهاجم بإجراء مكالمة هاتفية لشخص ما في المنظمة للحصول على معلومات. يحاول المهاجم أن يظهر كشخص داخل المنظمة ويستخدم هذا للحصول على المعلومات المطلوبة. ربما يكون أكثر هذه الحيل شهرة هو "نسيت اسم المستخدم وكلمة المرور الخاصة بي". في هذه اللعبة، يتعلم المهاجم أولاً اسم حساب شخص شرعي في المنظمة، عادة باستخدام طريقة التسلل. ثم يتصل المهاجم بشخص ما في المنظمة، عادة مكتب المساعدة، في محاولة لجمع المعلومات، في هذه الحالة كلمة المرور.

القراصنة: "مرحبًا، هذا جون أندرسون من قسم المحاسبة. نسيت كلمة المرور الخاصة بي. هل يمكنك إعادة تعيينها، من فضلك؟"

مكتب المساعدة: "بالتأكيد، ما هو اسم المستخدم الخاص بك؟"

القراصنة: "j_w_anderson."

مكتب المساعدة: "حسنًا، لقد أعدت تعيينها إلى e34rd3."

التصيد ( Phishing)

الPhishing هو فعل محاولة الحصول على أسماء المستخدمين وكلمات المرور أو معلومات الأمان الأخرى عن طريق التظاهر بأنك شخص آخر إلكترونيًا. مثال كلاسيكي هو عندما يرسل شخص سيئ بريدًا إلكترونيًا يفترض أنه من شركة بطاقات الائتمان المحلية الخاصة بك يطلب منك إرسال اسم المستخدم وكلمة المرور الخاصة بك. Phishing هو إلى حد بعيد الشكل الأكثر شيوعًا من الهندسة الاجتماعية التي يتم القيام بها اليوم.

ال Phishing يشير إلى عمل عشوائي إلى حد ما من الشر. يهدف المهاجم إلى أي شخص غبي بما يكفي لأخذ الطعم. Spear phishing هو المصطلح المستخدم للهجمات المستهدفة، مثل عندما يستهدف شخص سيئ أحد المشاهير. الشيء الخطير في Spear phishing هو أن الطعم يمكن أن يكون مخصصًا بعناية باستخدام تفاصيل من حياة الهدف.

ال Denial of Service

هجوم Denial of Service (DoS) يستخدم طرقًا متنوعة لإغراق النظام، مثل خادم الويب، لجعله غير وظيفي بشكل أساسي. كانت هجمات DoS شائعة نسبيًا في الأيام الأولى من الويب. هذه الأيام ستشاهد هجمات Distributed Denial of Service (DDoS) التي تستخدم العديد من الأجهزة في نفس الوقت لمهاجمة نظام معين.

تدمير البيانات (Data Destruction)

في كثير من الأحيان يكون تدمير البيانات امتدادًا للوصول غير المصرح به، ويعني أكثر من مجرد مسح البيانات أو تلفها عمدًا أو عن طريق الخطأ. من السهل تخيل بعض الهاكرز الخبيثين يدخلون شبكتك ويحذفون جميع ملفاتك المهمة، لكن المستخدمين المصرح لهم قد يصلون أيضًا إلى بيانات معينة ثم يستخدمون تلك البيانات بطرق غير مصرح لهم بها. مثال جيد على ذلك هو الشخص الذي يدخل بشكل مشروع إلى قاعدة بيانات منتجات Microsoft Access لتعديل وصف المنتجات، ثم يكتشف أنه يمكنه أيضًا تغيير أسعار المنتجات.

هذا النوع من التهديد يكون خطيرًا بشكل خاص عندما لا يتم إبلاغ المستخدمين بوضوح بالمدى الذي يمكنهم الوصول فيه إلى البيانات أو إجراء التعديلات عليها. أخبرني زميل تقني مرة عن مستخدم تسبب في إتلاف قاعدة بيانات مهمة عندما أعطاه شخص ما حق الوصول الخاطئ. وعندما تم مواجهته، قال المستخدم: "إذا لم يكن مسموحًا لي بتغييرها، فلن يسمح لي النظام بذلك!". العديد من المستخدمين يعتقدون أن الأنظمة مهيأة بطريقة أبوية لن تسمح لهم بفعل أي شيء غير مناسب. ونتيجة لذلك، يفترض المستخدمون غالبًا أنهم مصرح لهم بإجراء أي تغييرات يعتقدون أنها ضرورية عند العمل على جزء من البيانات يعرفون أنهم مصرح لهم بالوصول إليها.

الوصول الإداري (Administrative Access)

تمكن جميع أنظمة التشغيل من إنشاء حسابات المستخدمين ومنح تلك الحسابات مستوى معين من الوصول إلى الملفات والمجلدات على ذلك الكمبيوتر. كمدير (administrator)، مشرف(supervisor)، أو مستخدم رئيسي (root user)، لديك سيطرة كاملة على كل جانب تقريبًا من الكمبيوتر. هذه السيطرة المتزايدة تعني أن هذه الحسابات يمكنها إحداث ضرر أكبر بكثير عند تعرضها للاختراق، مما يزيد من خطر العديد من التهديدات الأخرى. الفكرة هي تقليل عدد الحسابات التي تمتلك سيطرة كاملة وكذلك تقليل الوقت الذي تقضيه هذه الحسابات وهي مسجلة الدخول.

حتى إذا كان المستخدم بحاجة ماسة إلى هذا الوصول، ويستخدم كلمات مرور قوية، ويمارس الأمان المادي الجيد، يمكن للبرامج الضارة التي تم تثبيتها عن طريق هجوم spear phishing مقنع أن تستغل هذه السيطرة للوصول إلى الملفات، تثبيت البرامج، وتغيير الإعدادات التي لا يمكن أن تمسها الحسابات العادية.

تعطل النظام / فشل الأجهزة (System Crash/Hardware Failure)

كما هو الحال مع أي تكنولوجيا، يمكن أن تفشل أجهزة الكمبيوتر وستفشل عادةً عندما لا يمكنك تحمل ذلك. تتعطل محركات الأقراص الصلبة، وينقطع التيار الكهربائي... كل هذا جزء من متعة العمل في مجال الحوسبة. تحتاج إلى إنشاء تكرار في المناطق المعرضة للفشل (مثل تثبيت طاقة احتياطية في حالة فشل الكهرباء) وأداء النسخ الاحتياطية الهامة للبيانات. يتناول الفصل 14، "صيانة وتحسين أنظمة التشغيل"، بالتفصيل استخدام النسخ الاحتياطية والقضايا الأخرى المتعلقة بإنشاء نظام مستقر وموثوق.

السرقة المادية (Physical Theft)

تحدى زميل لي في مجال الشبكات مرة أن أحاول إيقاف شبكته الجديدة. كان قد قام للتو بتثبيت جدار ناري قوي ومكلف وكان مقتنعًا بأنني لا أستطيع الوصول إلى خادم اختبار أضافه إلى شبكته لكي أحاول الوصول إليه. بعد بعض المحاولات للاختراق عبر الإنترنت، رأيت أنني لن أصل إلى أي مكان بهذه الطريقة.

لذا، قفزت في سيارتي وقادت إلى مكتبه، بعد أن ارتديت أولاً بذلة تقنية وبطاقة تعريف قديمة لدي في درج الجوارب. ابتسمت بلطف لموظفة الاستقبال وسرت مباشرة بجوار مكتب صديقي (لاحظت أنه كان يراقب حركة المرور الواردة الخاصة بالشبكة باستخدام برنامج التقاط الحزم) إلى خادمه الجديد.

سحبت الأسلاك بسرعة من خلف خادمه الثمين، حملته، وخرجت من الباب. كانت موظفة الاستقبال مشغولة جدًا بمحاولة معرفة سبب عدم عمل بريدها الإلكتروني حتى لم تلاحظني وأنا أحمل صندوق الخادم الذي يزن 65 رطلاً. توقفت في الردهة واتصلت به من هاتفي المحمول.

أنا (بمرح): "صديقي، حصلت على جميع بياناتك!"

هو (ليس بمرح): "لقد أعدت تشغيل خادمي! كيف فعلت ذلك؟"

أنا (مبتسم): "لم أعد تشغيله - اذهب وانظر إليه!"

هو (غاضب جدًا الآن): "أنت لص! لقد سرقت خادمي!"

أنا (بكل احترام): "نعم، نعم فعلت. أعطني يومين لاختراق كلمة مرورك في راحة منزلي، وسأرى كل شيء! وداعًا!"

عدت على الفور وأعدت له خادم الاختبار. كان الأمر ممتعًا. العبرة هنا بسيطة: لا تنسى أبدًا أن أفضل إجراءات الأمان البرمجية للشبكة يمكن أن تصبح بلا جدوى إذا فشلت في حماية أنظمتك ماديًا!

ملاحظة:

تمتد الأمان المادي لأنظمتك إلى ما وراء حدود المكتب أيضًا. الشيء الذي يجعل أجهزة الكمبيوتر المحمولة محمولة يجعلها أيضًا أهدافًا مغرية للسرقة. واحدة من أبسط الطرق لحماية الكمبيوتر المحمول الخاص بك هي استخدام قفل كابل بسيط. الفكرة هي لف الكابل حول جسم صلب، مثل إطار السرير، وتأمين القفل إلى الثقب الصغير على جانب الكمبيوتر المحمول.

البرمجيات الخبيثة (Malware)

لا شك أن الشبكات هي أسرع وأكفأ وسائل نقل الفيروسات بين الأنظمة. تركز التقارير الإخبارية على العديد من الهجمات البرمجيات الخبيثة من الإنترنت، لكن عددًا كبيرًا من هذه الهجمات لا يزال يأتي من المستخدمين الذين يجلبون البرامج على الأقراص الضوئية ومحركات USB. يصف قسم "أمان الشبكات" في هذا الفصل الطرق المختلفة للعدوى بالفيروسات والبرمجيات الخبيثة الأخرى وما تحتاج إلى القيام به لمنع مثل هذه الهجمات من إلحاق الضرر بأنظمة الشبكة الخاصة بك.

التهديدات البيئية (Environmental Threats)

جهاز الكمبيوتر الخاص بك محاط بمجموعة من الأخطار التي تنتظر لتدميرك: الكهرباء السيئة من شركة الطاقة، مجموعة من المواد الكيميائية المخزنة بالقرب من جهاز الكمبيوتر الخاص بك، الغبار، الحرارة، البرودة، الرطوبة... إنه غابة هناك!

الطاقة

لقد تناولنا قضايا الطاقة بشكل مكثف في الفصل 7، "إمدادات الطاقة". لا تفشل أبدًا في تقدير أهمية واقيات زيادة الطاقة ووحدات الطاقة غير المنقطعة (UPSs) لحماية الإلكترونيات الخاصة بك من الزيادات، والانخفاضات، والانقطاعات الكهربائية. تذكر أيضًا أن أجهزة الشبكة تحتاج إلى حماية الطاقة أيضًا. يوضح الشكل 1 UPS النموذجي يحمي رف الشبكة.

| |

|

كيف هو الهواء هناك؟

تساعد الضوابط البيئية المناسبة في تأمين الخوادم وأجهزة العمل من التأثيرات البيئية للحرارة الزائدة، والغبار، والرطوبة. تشمل هذه الضوابط البيئية تكييف الهواء، التهوية المناسبة، ترشيح الهواء، ومراقبة درجة الحرارة والرطوبة. تقني CompTIA A+ يكون على علم بدرجة الحرارة، ومستوى الرطوبة، والتهوية، بحيث يمكنه بسرعة اكتشاف عندما تكون المستويات أو الإعدادات خارجة عن المعتاد.

يعمل الكمبيوتر بشكل أفضل في بيئة حيث يكون الهواء نظيفًا وجافًا وفي درجة حرارة الغرفة. لا تتوقع CompTIA أن تصبح مهندس بيئة، لكنها تتوقع أن تشرح وتتعامل مع كيفية تأثير الهواء القذر أو الرطب أو الساخن على الكمبيوتر. لقد غطينا جميع هذه الموضوعات إلى حد ما في جميع أنحاء المنهج، لذا دعنا نقوم بمراجعة سريعة مع الأمن في الاعتبار.

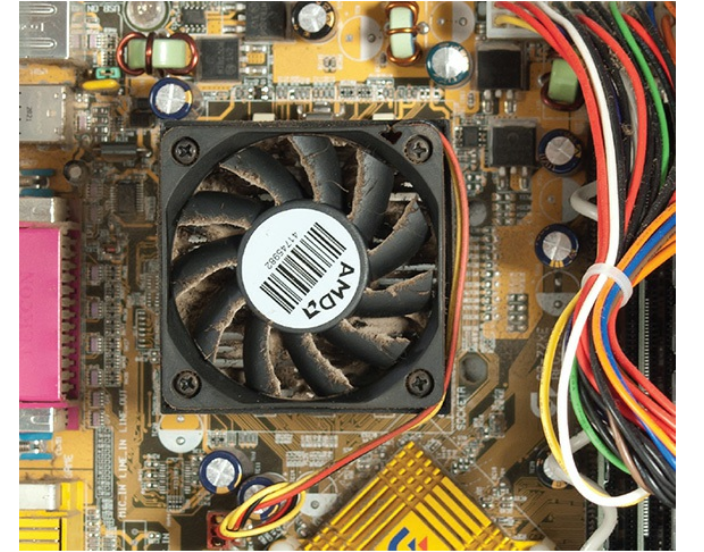

الهواء القذر : الغبار والحطام ليسا جيدين لأي مكونات إلكترونية. تكييف الهواء في المكتب العادي يقوم بعمل جيد في التخلص من أسوأ المخالفين، لكن ليس كل أجهزة الكمبيوتر في مكاتب نظيفة. بغض النظر عن مكان وجود أجهزة الكمبيوتر، تحتاج إلى مراقبة أنظمتك للاتساخ. أفضل طريقة للقيام بذلك هي الملاحظة كجزء من عملك المعتاد. سيظهر الغبار والحطام في جميع أنحاء الأنظمة، لكن أفضل مكان للنظر هو المراوح. ستجمع المراوح الغبار والأوساخ بسرعة (انظر الى الشكل 2 ).

| |

|

كل المكونات الإلكترونية تتسخ بمرور الوقت. لتنظيفها، تحتاج إلى استخدام إما الهواء المضغوط أو مكنسة غير ثابتة. فما الذي تستخدمه؟ القاعدة بسيطة: إذا كنت لا تمانع في تطاير الغبار في كل مكان، استخدم الهواء المضغوط. إذا كنت لا تريد تطاير الغبار في كل مكان، استخدم مكنسة.

خزائن المعدات المليئة برفوف الخوادم تحتاج إلى تدفق هواء مناسب للحفاظ على البرودة والسيطرة على الهواء المترب. تأكد من أن الغرفة مهواة ومكيفة الهواء وتغيير الفلاتر بانتظام انظر الى الشكل 3 .

| |

|

إذا كانت الأمور سيئة حقًا، يمكنك تغليف النظام بدرع الغبار. تأتي دروع الغبار مكتملة بفلاترها الخاصة للحفاظ على الكمبيوتر نظيفًا وسعيدًا حتى في أسوأ البيئات.

درجة الحرارة والرطوبة : تصميم معظم أجهزة الكمبيوتر هو العمل في درجة حرارة الغرفة، وهي في حدود 22 درجة مئوية (72 درجة فهرنهايت) مع الرطوبة النسبية في نطاق 30-40%. البرودة والجفاف أفضل للكمبيوتر (ولكن ليس للبشر)، لذا فإن التحدي الحقيقي هو عندما ترتفع درجة الحرارة والرطوبة.

عادة ما يكون للمكتب الحديث تكييف هواء وتدفئة جيدة، لذلك يكون دورك كفني هو التأكد من عدم حدوث شيء يمنع تكييف الهواء من أداء وظيفته. هذا يعني أنك دائمًا في دورية تهوية. شاهد ما يلي للتأكد من تدفق الهواء:

- تأكد من أن القنوات خالية دائمًا من العوائق.

- تأكد من ضبط القنوات (ليست حارة جدًا أو باردة جدًا).

- لا تدع المعدات تنغلق من التهوية المناسبة.

المواد الخطرة

المكاتب مليئة بالمواد الكيميائية والمواد التي تشكل مخاطر صحية. بعض هذه المواد تشكل خطرًا فوريًا - يمكن أن تشتعل فيها النيران أو تسبب ضررًا لبشرتك، رئتيك، وعينيك. البعض الآخر قد يسبب السرطان أو حالات صحية أخرى من خلال التعرض المنتظم على مدار سنوات عديدة. تتوقع أهداف 1002 منك أن تعرف عن الامتثال للأنظمة الحكومية التي تنطبق على العمل مع هذه المواد.

قد تبدو الأنظمة مخيفة، لكن الهدف هنا بسيط: الأشخاص الذين يعملون مع أو حول مواد خطرة يستحقون معرفة المخاطر، وما هي الاحتياطات التي يجب اتخاذها، وما يجب فعله في حالة حدوث حادث. ستحتاج إلى التشاور والامتثال للأنظمة المحلية، لكن يجب أن تكون على الأقل مألوفًا بورقة بيانات سلامة المواد (MSDS) - وثيقة توضح المخاطر، الاحتياطات، وإجراءات التنظيف/التخلص - لأي مواد تعمل معها بانتظام، وأن تعرف كيفية العثور على MSDS إذا انسكب شيء غير مألوف.

ملاحظة:

تحتوي معظم المدن في الولايات المتحدة (هذا في امريكا اكيد مش في مصر ) على مركز واحد أو أكثر للخدمات البيئية يمكنك استخدامه لإعادة تدوير المكونات الإلكترونية. للعثور على مركز في مدينتك، جرب بحث Google (أو محرك بحث آخر) عن مصطلح "الخدمات البيئية" وستجد بالتأكيد مكانًا مناسبًا للتخلص من النفايات الإلكترونية.

مفاهيم وتقنيات الأمان

بمجرد أن تقوم بتقييم التهديدات التي تواجه أجهزة الكمبيوتر والشبكات الخاصة بك، تحتاج إلى اتخاذ خطوات لحماية تلك الموارد القيمة. اعتمادًا على تعقيد مؤسستك، يمكن أن تكون هذه المهمة صغيرة تشمل بعض مفاهيم وإجراءات الأمان الأساسية، أو يمكن أن تكون معقدة للغاية. تختلف احتياجات الأمان لشركة نشر مكتبية تضم ثلاثة أشخاص بشكل كبير عن تلك التي تتطلبها شركة مقاولي الدفاع التي تزود البنتاغون بألعاب سرية.

من منظور فني معتمد من CompTIA A+، تحتاج إلى فهم الصورة الكبيرة (وهذا هو الجانب الاستراتيجي)، ومعرفة المفاهيم والتقنيات المتاحة للأمان. على مستوى التنفيذ (وهذا هو الجانب التكتيكي)، من المتوقع منك معرفة مكان العثور على مثل هذه الأشياء كسياسات الأمان في Windows. سيقدم لك فني CompTIA Network+ أو CompTIA Security+ الخيارات المحددة للتنفيذ. (الاستثناء لهذه المعرفة يأتي عند التعامل مع البرمجيات الخبيثة مثل الفيروسات، ولكن سنتناول هذا الموضوع في النصف الثاني من الفصل). لذا دعنا نلقي نظرة على أربعة مجالات للمفاهيم والتكنولوجيا: التحكم في الوصول، تصنيف البيانات والامتثال، الترخيص، والاستجابة للحوادث.

التحكم في الوصول (Access Control)

التحكم في الوصول هو المفتاح. إذا تمكنت من التحكم في الوصول إلى البيانات، البرامج، والموارد الحاسوبية الأخرى، فقد أمنت أنظمتك. يتكون التحكم في الوصول من مجالات مترابطة يجب أن يفكر فيها الفني الذي يهتم بالأمان: الأمان المادي، المصادقة، المستخدمين والمجموعات، وسياسات الأمان. معظم هذه الأمور تعرفها من الفصول السابقة، ولكن هذا القسم يجب أن يساعد في ربطها معًا كموضوع للأمان.

منطقة آمنة ماديًا

أول أمر للأمان هو تحديد الوصول إلى أجهزتك المادية. سوق الأمان ضخم، لكن الخيارات تنحصر في الأبواب، الأقفال، الإنذارات، والمراقبة الدقيقة للأشياء. الخطوة الأولى هي فهم أن كل هذه القطع يمكن (وسوف) تفشل أو يتم التغلب عليها؛ الأمان الرائع يتضمن ترتيب وتكديس العديد من القطع بحيث يمكنها تعزيز نقاط القوة وتعويض نقاط الضعف لبعضها البعض.

فكر في الفخاخ التي رأيتها سابقًا في الفصل. الحلول منخفضة التقنية مثل الأقفال التقليدية هي مجرد عائق لشخص لديه أداة لفتح الأقفال ولحظة وحدها مع القفل. الفخاخ ممتازة لأنها تجمع بين إجراءات بسيطة مثل الأبواب، الأقفال، الحراس الأمنيين، وسجل الدخول بطريقة يصعب التغلب عليها مقارنةً ببابين مغلقين.

الأقفال التقليدية ليست سيئة، لكن المفاتيح سهلة النسخ وتكلفة إعادة قفل الأقفال بانتظام تتراكم بسرعة. يمكن للمنظمة المستعدة للانتقال إلى ما بعد الأساسيات أن تتقدم إلى نظام أقفال بدون مفاتيح مدفوع ببطاقات هوية الموظفين - خاصة تلك التي تحتوي على أدوات المصادقة مثل تحديد الترددات الراديوية (RFID) أو البطاقات الذكية (راجع "المصادقة" لاحقًا في هذا الفصل) - للتحكم في الوصول إلى المباني والغرف. يوضح الشكل 4 نموذج لبطاقة هوية.

| |

|

قفل الأنظمة (Lock Down Systems)

بمجرد أن يحصل المهاجم على الوصول الفعلي إلى المبنى، يصبح حماية أجهزتك أكثر صعوبة. هناك بعض الخيارات هنا، لكن لا تخطط لها إلا لتبطئ شخصًا ما لبضع دقائق وتجعل من الواضح لأي شخص يشاهده أنه يقوم بشيء غير قانوني:

- قفل الأبواب إلى أماكن عملك. يمكن لنظام قفل بدون مفتاح سريع وموثوق أن يجعل من السهل قفلها حتى عندما يخرج المستخدم للحظة.

- أقفال الكابلات يمكنها منع شخص ما من المشي سريعًا مع الأجهزة.

- أقفال USB تجعل من الصعب توصيل جهاز USB لتحميل البرامج الضارة لسرقة البيانات.

- أقفال RJ-45 تحد من قدرة المتطفل على الوصول إلى الشبكة السلكية.

- أقفال الخوادم تحد من الوصول إلى منافذ وأقراص الخادم. هناك أيضًا أبواب رفوف قفل لتقييد الوصول إلى الجزء الأمامي أو الخلفي من رف خادم كامل.

هذه الأجهزة عديمة الفائدة إذا كان المتطفل يمكنه الدخول كأنه ينتمي، والجلوس أمام كمبيوتر غير مقفل، ويبدأ العمل. لا تترك جهاز كمبيوتر غير مقفل، حتى لو كان مستخدمًا عاديًا أو ضيفًا. ليكن الله في عونك إذا تركت خادمًا غير مقفل كمسؤول. أنت تغري القدر.

إذا كان لابد أن تبتعد للحظة، اقفل الكمبيوتر (أو الشاشة) يدويًا باستخدام مفتاح الاختصار أو قائمة نظام التشغيل الأساسية. على نظام Windows، فقط اضغط WINDOWS-L على لوحة المفاتيح لقفله. من الجيد أيضًا إعداد شاشة توقف بوقت انتظار قصير وتكوينها لإظهار شاشة تسجيل الدخول عند الاستئناف.

حماية المعلومات الحساسة

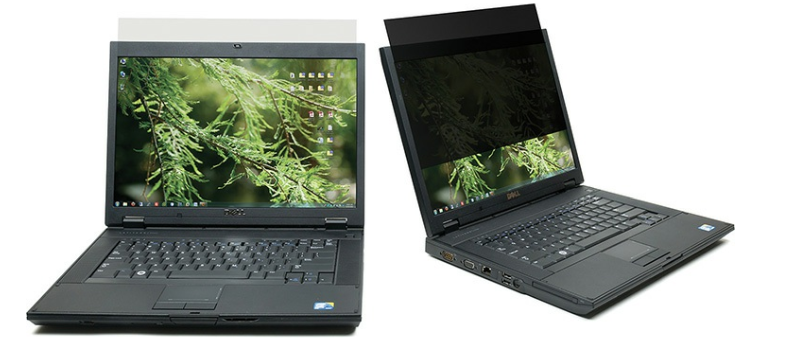

قفل الأنظمة غير المشغولة هو عادة رائعة، لكنه لن يساعد كثيرًا إذا تمكن المتطفل من مشاهدة المستخدم يدخل كلمة مروره أو قراءتها من ملاحظة لاصقة على الشاشة. لا تكتب كلمات المرور وتتركها في مكان ظاهر. علم المستخدمين اتباع إرشادات كلمة المرور القوية الموضحة في الفصل 13، "المستخدمون، المجموعات، والأذونات". كن واعيًا لخطر التصيد البصري. يجب أن يجعل تخطيط المكتب من المستحيل على أي شخص مشاهدة المستخدم دون علمه.

إذا كان يجب على المستخدمين العمل مع معلومات حساسة في أي مكان يمكن أن يرى فيه شخص غير مصرح به الشاشة، قد يحتاجون إلى مرشح الخصوصية (privacy filter) (يُسمى أيضًا شاشة الخصوصية) - ورقة مؤطرة أو فيلم تطبقه على مقدمة شاشتك. تقلل مرشحات الخصوصية من زاوية الرؤية، مما يجعل من المستحيل رؤية الشاشة إلا إذا كنت مباشرة أمامها انظر الى الشكل 5. قفل النسخ الورقية من المستندات الحساسة أو الشخصية أو الحرجة بعيدًا عن الأنظار وقم بتمزيق أي مستندات لا تحتاجها فورًا.

| |

|

تصفية عناوين MAC

هي ليست بعيدة عن كونها مقاومة للاختراق، ولكن إذا تمكن المهاجم من الوصول الفعلي إلى موقعك، قد تتمكن من وضع عقبة أخرى لتقييد قدرتهم على الوصول إلى شبكتك بأجهزتهم الخاصة. يمكن للشبكات السلكية واللاسلكية استخدام **تصفية MAC** أو **أمان المنافذ** لتمكينك من إدراج الأجهزة في القوائم السوداء أو البيضاء بناءً على عنوان MAC الخاص بها.

استخدم قائمة سوداء لحظر أجهزة معينة، بإضافة عناوين MAC الخاصة بها إلى قائمة غير المرغوب فيها. يمكنك استخدام قائمة بيضاء لتحديد عناوين MAC الوحيدة المسموح لها بالوصول. أقول إنها ليست مقاومة للاختراق لأن مهاجمًا ذكيًا يمكنه **تزييف** عنوان (سيكون لديهم وقت أسهل بكثير في اكتشاف عنوان MAC صالح عبر Wi-Fi مقارنة بالسلكي).

منع الأجهزة التي لا تتحكم بها من دخول شبكتك هو مكسب كبير! إذا لم يتمكن المهاجم من الوصول إلى شبكتك بأحد أجهزتهم الخاصة (التي ربما قاموا بتحميلها مسبقًا بأدوات للهجوم على أنظمتك أو شبكتك)، سيتعين عليهم اللجوء إلى اختراق أحد أجهزتك للقيام بالعمل الشاق.

المصادقة (Authentication)

يتطلب الأمان تنفيذًا صحيحًا للمصادقة، مما يعني بشكل أساسي كيفية تحديد الكمبيوتر من يمكنه أو ينبغي له الوصول إليه، وماذا يمكن لهذا المستخدم فعله بمجرد الوصول. يمكن للكمبيوتر مصادقة المستخدمين عبر البرمجيات أو الأجهزة، أو مزيج من الاثنين.

يمكنك تصنيف طرق المصادقة إلى ثلاثة مجالات واسعة: عوامل المعرفة، عوامل الملكية، وعوامل التواجد. قرأت عن المصادقة المتعددة العوامل بالتفصيل في الفصل 25، "العناية بالأجهزة المحمولة"، عند الحديث عن أمان الأجهزة المحمولة. تعمل بنفس الطريقة عند تأمين جهاز كمبيوتر مكتبي، أو كمبيوتر محمول، أو خادم، أو مبنى. لا يوجد سبب لإعادة الشرح هنا. الشيء الوحيد الذي يجب إضافته هو أن العديد من المنظمات تستخدم المصادقة الثنائية. مثال على ذلك هو ميدالية مفتاح تولد مفتاحًا رقميًا. يصادق المستخدم بإدخال اسمه وكلمة مروره (شيء يعرفه المستخدم) ويدخل المفتاح (شيء يمتلكه المستخدم) عند الطلب.

المصادقة البرمجية: كلمات المرور الصحيحة : لا يزال من المدهش لي أن أقوم بتشغيل جهاز كمبيوتر لصديق وأذهب مباشرة إلى سطح مكتبه، أو مع أصدقائي المتزوجين مع أطفال، أن أنقر على أحد أيقونات حساب المستخدم لأحد الوالدين ولا يُطلب مني كلمة مرور. هذا خطأ! دائما ما أكون مغريًا بتعيين كلمات مرور حينها وهناك - ولا أخبرهم بكلمات المرور بالطبع - حتى يروا خطأ طرقهم عندما يحاولون تسجيل الدخول في المرة القادمة. لا أفعل ذلك لكن أحاول دائمًا شرح أهمية كلمات المرور الجيدة بلطف.

أنت تعرف عن كلمات المرور من الفصل 13، لذلك لن أتطرق للموضوع هنا. يكفي القول إنه يجب عليك أن تطلب من مستخدميك أن يكون لديهم كلمات مرور صحيحة، وضمان أنها محددة لتنتهي صلاحيتها بانتظام. لا تدعهم يكتبون كلمات المرور أو يلصقونها تحت لوحات الماوس!

ليس فقط الوصول إلى Windows الذي تحتاج إلى التفكير فيه. هناك دائمًا إغراء للأشخاص للقيام بأشياء أخرى مثل تغيير إعدادات CMOS، فتح العلبة، وحتى سرقة الأقراص الصلبة. أي من هذه الأفعال تجعل الكمبيوتر غير قابل للاستخدام للمستخدم العادي حتى يتمكن تقني من إلغاء الضرر أو استبدال المكونات. تأتي جميع أدوات إعداد CMOS الحديثة مع عدد من الأدوات لحماية الكمبيوتر، مثل **قفل الأقراص**، **الكشف عن التطفل**، وبالطبع كلمات مرور الوصول إلى نظام BIOS/UEFI مثل اللي في الشكل رقم 6.

| |

|

المصادقة عبر الأجهزة : يمكن للبوابات، والأبواب، وأجهزة الكمبيوتر استخدام **قراءة الشارات**، **قراءة البطاقات الذكية**، و**ماسحات البيومتري** لمصادقة المستخدمين بسلطة أكبر من مجرد كلمات المرور.

البطاقات الذكية هي بطاقات بحجم بطاقة الائتمان تحتوي على دوائر يمكنها التعرف على حامل البطاقة. البطاقات الذكية شائعة نسبيًا لمهام مثل مصادقة المستخدمين لأنظمة النقل الجماعي ولكنها غير شائعة تمامًا في أجهزة الكمبيوتر. انظر اليها في الشكل رقم 7

| |

|

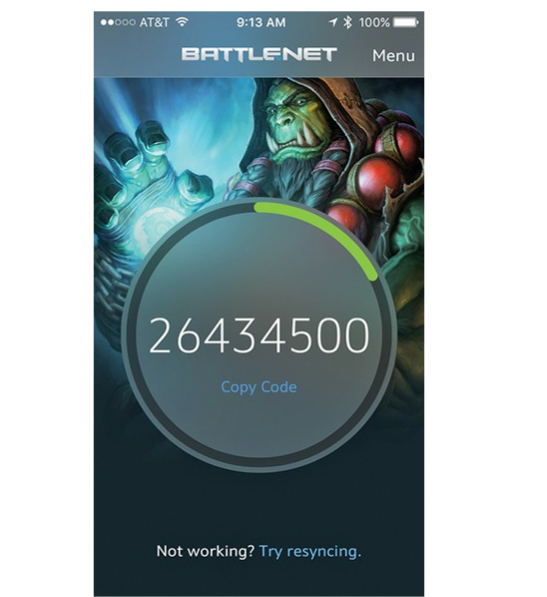

الرموز الأمنية (Security tokens) هي أجهزة تخزن بعض المعلومات الفريدة التي يحملها المستخدم معه. قد تكون شهادات رقمية، كلمات مرور، أو بيانات بيومترية. قد تخزن أيضًا رمز RSA. رموز RSA هي مولدات أرقام عشوائية تُستخدم مع أسماء المستخدمين وكلمات المرور لضمان أمان إضافي. تأتي معظم الرموز الأمنية في شكل ميداليات مفاتيح. انظر الى الشكل 8

| |

|

يمكنك أيضًا الحصول على العديد من أنواع الرموز الأمنية كبرامج. يعرف أي شخص يلعب World of Warcraft أن هناك صناعة غير قانونية كاملة تُعرف بـ"مزارعي الذهب" الذين يحبون اختراق الحسابات وسرقة جميع الغنائم التي جمعها شخصيتك. إنه شعور فظيع أن تسجل الدخول إلى اللعبة لتجد شخصيتك قد تم تنظيفها.انظر الى الشكل 9

| |

|

لمواجهة هذه المشكلة، تقدم Blizzard Entertainment، مالكو World of Warcraft، رموز أمان مجانية. معظم الناس يعتقدون أن "الأجهزة" في شكل ميداليات مفاتيح عند سماعهم لكلمات "رموز الأمان"، ولكن يمكنك أيضًا تنزيل رمز برمجي - تقدم Blizzard أحد تطبيقات الرموز البرمجية العديدة لهاتفك الذكي. انظر الى الشكل 10

| |

|

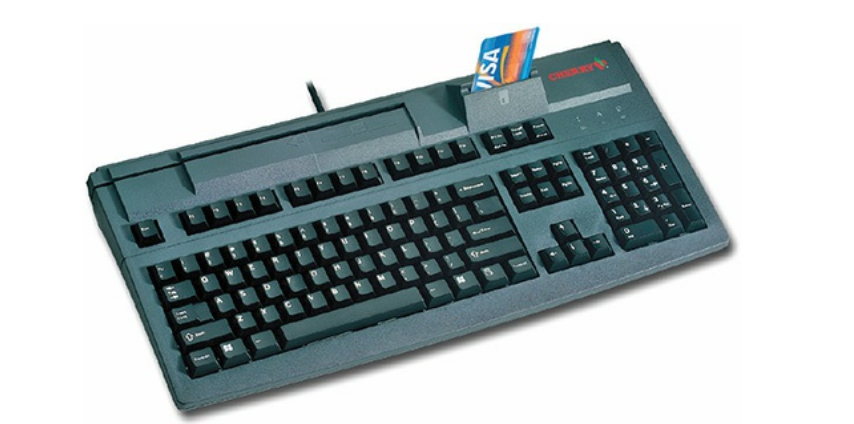

يمكن للناس تخمين أو اكتشاف كلمات المرور، لكن من الأصعب بكثير تزوير بصمات شخص ما. لوحة المفاتيح التي في الشكل 11 تصادق المستخدمين على جهاز محلي باستخدام قفل بصمة.

| |

|

ملاحظة:

ما رأيك في الإفصاح الكامل؟ لا تدعي Microsoft أن لوحة المفاتيح في الشكل 11 تقدم أي أمان على الإطلاق. في الواقع، يدعي التوثيق أن قارئ البصمات هو أداة وصول، وليس جهاز أمان. ولكن بما أنه يمكّن الشخص من تسجيل الدخول إلى جهاز محلي، أعتقد أنه يقع ضمن فئة أجهزة المصادقة.

أجهزة أخرى تؤدي الغرض تشمل key fobs و retinal scanners. الأجهزة التي تتطلب نوعًا من المصادقة الجسدية، من لحم ودم، تُسمى biometric devices أو biometric locks. قام المصنعون المبدعون بتطوير key fobs و smart cards التي تستخدم RFID لنقل معلومات المصادقة بحيث لا يضطر المستخدمون إلى إدخال شيء ما في الكمبيوتر أو قارئ البطاقات. يجمع جهاز Privaris plusID، على سبيل المثال، بين biometric fingerprint fob و RFID tag مما يجعل الأمان سهلاً مثل فتح باب المرآب عن بُعد!

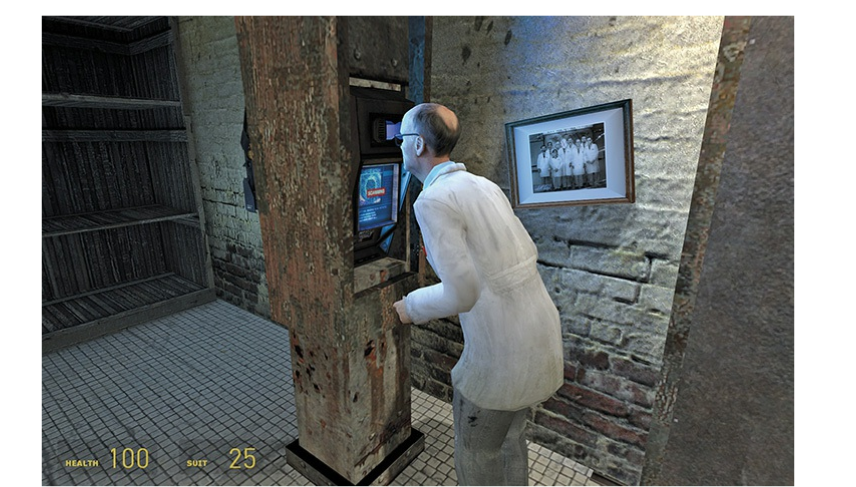

تحظى retinal scanners بشعبية كبيرة في الوسائط كشكل من أشكال الأمان البيومتري، حيث تضع عينك أمام جهاز المسح. على الرغم من وجود retinal scanners، فقد كنت في مئات من المنشآت عالية الأمان ولم أرَ سوى ماسح شبكية واحد يعمل في ما يقرب من 30 عامًا كفني. يُظهر الشكل 12 تقريبًا الصورة الوحيدة لماسح شبكية في العمل ستواجهها.

| |

|

تستخدم الهواتف الذكية والأجهزة اللوحية الحالية التعرف الكامل على الوجه للتعرف والمصادقة، على الرغم من أنها تستخدم أيضًا passcodes في حال فشل التعرف. يُظهر الشكل 13 مستخدمًا يسجل الدخول إلى Apple iPhone عبر التعرف على الوجه. (لاحظ القفل المفتوح. من الصعب إظهار العملية أثناء العمل لأنها تحدث بسرعة كبيرة!)

| |

|

المستخدمون والمجموعات (Users and Groups)

يستخدم Windows حسابات المستخدمين والمجموعات كأساس للتحكم في الوصول. يتم تعيين حساب المستخدم إلى مجموعة، مثل Users أو Power Users أو Administrators، وبالتالي يحصل على أذونات معينة على الكمبيوتر. يتيح استخدام NTFS أعلى مستوى من التحكم في موارد البيانات. تعيين المستخدمين إلى المجموعات هو خطوة أولى رائعة في التحكم في الجهاز المحلي، لكن هذه الميزة تتألق حقًا في بيئة الشبكة. دعونا نلقي نظرة.

ملاحظة:

نظام الملفات على القرص الصلب مهم جدًا عندما يتعلق الأمر بالأمان. في الأنظمة الحديثة، نظام الملفات على قرص التمهيد يدعم قائمة التحكم في الوصول (ACL)، وهو شكل غني من أذونات المستخدمين والمجموعات. لكن هذا الأمان يمتد فقط إلى الأقراص/البطاقات المهيأة بأنظمة ملفات حديثة مثل NTFS و HFS+ و ext3/4. إذا نسخت ملفًا إلى قرص/بطاقة مهيأة بنظام exFAT أو FAT32 الأقدم، مثل العديد من الكاميرات ومحركات USB الفلاشية، سيقوم نظام التشغيل بإزالة جميع الأذونات وسيكون الملف متاحًا لأي شخص لقراءته!

يجب تقييد الوصول إلى حسابات المستخدمين للأفراد المعينين فقط، ويجب على من يقوم بتكوين الأذونات لتلك الحسابات اتباع مبدأ أقل الامتيازات: يجب أن تكون الحسابات لديها إذن للوصول إلى الموارد التي تحتاجها فقط ولا أكثر. السيطرة المحكمة على حسابات المستخدمين أمر حاسم لمنع الوصول غير المصرح به. تعطيل الحسابات غير المستخدمة جزء مهم من هذه الاستراتيجية، لكن إدارة حسابات المستخدمين الجيدة تتجاوز ذلك بكثير.

المجموعات طريقة رائعة لتحقيق تعقيد متزايد دون زيادة العبء الإداري على مديري الشبكات، لأن جميع أنظمة التشغيل تجمع الأذونات. عندما يكون المستخدم عضوًا في أكثر من مجموعة واحدة، ما الأذونات التي يمتلكها هذا المستخدم بالنسبة لأي مورد معين؟ في جميع أنظمة التشغيل، يتم دمج أذونات المجموعات، والنتيجة هي ما تسميه الأذونات الفعالة التي يمتلكها المستخدم للوصول إلى المورد. كمثال، إذا كانت Rita عضوًا في مجموعة Sales، التي لديها إذن List Folder Contents لمجلد، وكانت أيضًا عضوًا في مجموعة Managers، التي لديها أذونات Read و Execute لنفس المجلد، فستمتلك Rita أذونات List Folder Contents و Read و Execute لذلك المجلد.

احذر من حسابات المستخدمين والمجموعات الافتراضية - يمكن أن تصبح مداخل سرية إلى شبكتك! جميع أنظمة التشغيل الشبكية تحتوي على مجموعة Everyone الافتراضية التي يمكن استخدامها للتسلل إلى الموارد المشتركة بسهولة. هذه المجموعة Everyone، كما يشير اسمها، تتضمن حرفيًا أي شخص يتصل بهذا المورد. على سبيل المثال، يمنح Windows تحكمًا كاملاً لمجموعة Everyone افتراضيًا، لذا تأكد من قفل هذا! الأمر المخيف الآخر هو حساب Guest. حساب Guest هو الطريقة الوحيدة للوصول إلى النظام بدون اسم مستخدم وكلمة مرور. ما لم يكن لديك سبب قوي لتوفير وصول للضيوف، يجب عليك دائمًا التأكد من تعطيل حساب Guest.

جميع المجموعات الافتراضية - Everyone، Guest، Users - تحدد مجموعات واسعة من المستخدمين. لا تستخدمها أبدًا إلا إذا كنت تنوي السماح لجميع هؤلاء الأشخاص بالوصول إلى مورد. إذا استخدمت إحدى المجموعات الافتراضية، تذكر تكوينها بالأذونات الصحيحة لمنع المستخدمين من القيام بأشياء لا تريدهم القيام بها مع مورد مشترك!

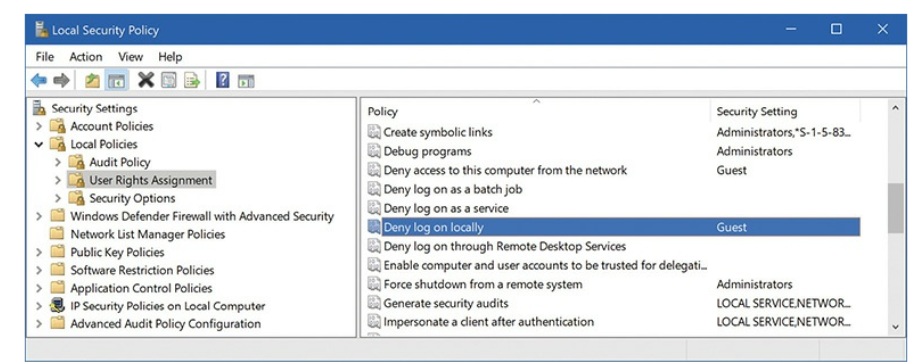

سياسات الأمان (Security Policies)

على الرغم من أن الأذونات تتحكم في كيفية وصول المستخدمين إلى الموارد المشتركة، هناك وظائف أخرى يجب عليك التحكم بها والتي تكون خارج نطاق الموارد. على سبيل المثال، هل تريد السماح للمستخدمين بالوصول إلى command prompt على نظام Windows الخاص بهم؟ هل تريد السماح للمستخدمين بتثبيت البرامج؟ هل ترغب في التحكم في الأنظمة التي يمكن للمستخدم تسجيل الدخول إليها أو في أي وقت من اليوم يمكن للمستخدم تسجيل الدخول؟ توفر لك جميع أنظمة التشغيل الشبكية بعض القدرة على التحكم في هذه والعديد من معايير الأمان الأخرى، تحت ما يسميه Windows السياسات. أحب أن أفكر في السياسات على أنها أذونات للأنشطة، على عكس الأذونات الحقيقية، التي تتحكم في الوصول إلى الموارد.

عادة ما تُطبق السياسة على حساب مستخدم، أو كمبيوتر، أو مجموعة. دعونا نستخدم مثالاً لشبكة مكونة من أنظمة Windows مع Windows Server. كل عميل Windows لديه برنامج السياسات المحلية الخاص به، الذي يمكن من خلاله وضع السياسات على ذلك النظام فقط. يظهر الشكل 14 الأداة التي تستخدمها لتعيين السياسات المحلية على نظام فردي، المسماة Local Security Policy، وتستخدم لحرمان حساب Guest من القدرة على تسجيل الدخول محليًا.

| |

|

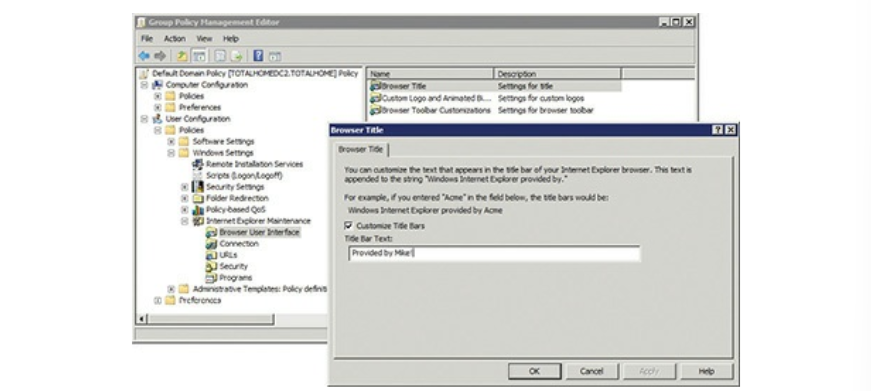

تعمل السياسات المحلية بشكل رائع للأنظمة الفردية، لكنها قد تكون مزعجة في التكوين إذا كنت تريد تطبيق نفس الإعدادات على أكثر من جهاز كمبيوتر واحد في شبكتك. إذا كنت تريد تطبيق إعدادات السياسات بشكل جماعي، تحتاج إلى الترقية إلى ميزات Windows Active Directory القائمة على المجال، كما قرأت في الفصل 19، "Local Area Networking". يمكنك استخدام organizational units (OUs) التي تنظم المستخدمين والأجهزة منطقيًا في تسلسل هرمي يشبه المجلدات، ومن ثم ممارسة السيطرة الشبيهة بالآلهة (تفضل Microsoft مصطلح granular) لتطبيق سياسات المجموعة المختلفة على العملاء الشبكيين في كل وحدة. دعني أشرح سياسات المجموعة قليلاً أكثر.

هل تريد تعيين خلفية افتراضية لكل جهاز كمبيوتر في مجالك؟ سياسات المجموعة يمكنها فعل ذلك. هل تريد جعل أدوات معينة غير قابلة للوصول إلا للمستخدمين المصرح لهم؟ سياسات المجموعة يمكنها فعل ذلك أيضًا. هل تريد التحكم في الوصول إلى الإنترنت، إعادة توجيه المجلدات الرئيسية، تشغيل النصوص البرمجية، نشر البرامج، أو مجرد تذكير الأشخاص بأن الوصول غير المصرح به إلى الشبكة لن يوصلهم إلى أي مكان بسرعة؟ سياسات المجموعة هي الحل. يظهر الشكل 15 سياسات المجموعة؛ أنا على وشك تغيير العنوان الافتراضي لكل نسخة من Internet Explorer على كل جهاز كمبيوتر في مجالي!

| |

|

هذه مجرد مثال بسيط على الإعدادات التي يمكنك تكوينها باستخدام سياسات المجموعة. يمكنك تطبيق حرفيًا مئات التعديلات من خلال سياسات المجموعة، من الكبيرة إلى الصغيرة، لكن لا تقلق كثيرًا بشأن التعرف على كل واحدة منها. إعدادات سياسات المجموعة موضوع كبير في معظم مسارات شهادات Microsoft، ولكن لغرض اختبارات CompTIA A+، يجب أن تكون مرتاحًا مع مفهوم سياسات المجموعة.

على الرغم من أنني لا أستطيع أبدًا سرد كل سياسة ممكنة يمكنك تمكينها على نظام Windows، إليك قائمة ببعض السياسات المستخدمة بشكل شائع:

- منع تحرير الـ Registry: إذا حاولت تحرير الـ Registry، ستحصل على رسالة فشل.

- منع الوصول إلى command prompt: يمنع المستخدمين من الوصول إلى command prompt عن طريق إيقاف تشغيل أمر Run واختصار Command Prompt.

- تسجيل الدخول محليًا: يحدد من يمكنه تسجيل الدخول إلى النظام محليًا.

- إيقاف تشغيل النظام: يحدد من يمكنه إيقاف تشغيل النظام.

- الحد الأدنى لطول كلمة المرور: يفرض حدًا أدنى لطول كلمة المرور.

- حد قفل الحساب: يحدد الحد الأقصى لعدد محاولات تسجيل الدخول التي يمكن للشخص القيام بها قبل قفل الحساب.

- تعطيل Windows Installer: يمنع المستخدمين من تثبيت البرامج.

- تصفح الطابعات: يمكن للمستخدمين من تصفح الطابعات على الشبكة، بدلاً من استخدام الطابعات المخصصة فقط.

على الرغم من أن اختبارات CompTIA A+ لا تتوقع منك معرفة كيفية تنفيذ السياسات على أي نوع من الشبكات، من المتوقع أن تفهم أن السياسات موجودة، خاصة على شبكات Windows، وأنها يمكن أن تقوم بأشياء مذهلة للتحكم في ما يمكن للمستخدمين القيام به على أنظمتهم. إذا حاولت يومًا الوصول إلى command prompt على نظام Windows ووجدت أن أمر Run معطل، فاعلم أنه بسبب سياسة، وليس بسبب الكمبيوتر!

النهاية

نكون هنا انتهينا من الجزء 1 من الفصل 27 تماما من شهادة A plus المقدمة من CompTIA اصبحنا في اخر المشوار

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock