الفصل : 25

الجزء : 3

العنوان : حماية والاهتمام بالاجهزة المحمولة (Care and Feeding of Mobile Devices)

أمان التطبيقات

من الأمور المهمة التي يجب فهمها حول البرمجيات الخبيثة (malware) هو أن "أفضل" البرمجيات الخبيثة تحقق هدفها دون أن يكتشفها أحد. يمكن لأي شخص تقريبًا أن يكتشف أن البرمجيات الخبيثة هي السبب عندما يكون الجهاز بطيئًا للغاية ويعيد توجيه عمليات البحث أو طلبات الويب إلى مواقع تعلن أنك قد فزت برحلة ذهاب وإياب إلى المريخ. نظرًا لأن أخطر البرمجيات الخبيثة تكون غير واضحة، فإنك تحتاج إلى استخدام أدوات لمساعدتك في اكتشاف الأمور السهلة، مما يتيح لك الانتباه إلى العلامات الدقيقة التي تدل على وجود خطأ ما.

برامج مكافحة البرمجيات الخبيثة ومساحو التطبيقات

تستخدم تطبيقات مكافحة البرمجيات الخبيثة المحمولة، مثل نظيراتها المكتبية، التوقيعات والقوائم لفحص الجهاز لتحديد، حجب، إزالة، أو التحذير من البرمجيات الخبيثة المعروفة. أما ماسح التطبيق، فيقوم بفحص الأذونات التي تطلبها التطبيقات المثبتة لديك لتقييم المخاطر التي تشكلها على الأمان والخصوصية. قد تجد بعض التطبيقات المنفصلة لأداء كل من هذه المهام، أو تطبيقات مدمجة يمكنها القيام بكلا المهمتين. لن تجد هذه التطبيقات متاحة لأجهزة iOS، ولكن العديد من الميزات نفسها متاحة من خلال تطبيق الإعدادات.

عادة ما تعمل ماسحات التطبيقات قبل تثبيت التطبيق أو تحديثه، ويمكنها أن تقدم لك معلومات مثل نوع الاتصال بالشبكة الذي يتطلبه التطبيق، وما هي الأذونات التي يحتاجها، وما هو الوصول الذي يمتلكه التطبيق إلى الأجهزة والوظائف المختلفة على جهازك. يمكن أيضًا لماسحات التطبيقات أن تخبرك بنوع الوصول إلى البيانات الذي يمتلكه التطبيق لمعلوماتك الشخصية، مثل جهات الاتصال وملفات الوسائط (انظر الشكل 1 ).

| |

|

قد تبدو ماسحات التطبيقات أقل فائدة في البداية، ولكن فكر في كل تطبيق مثبت على أنه يشكل عدة مخاطر مختلفة. أولاً، هناك الخطر المباشر بأن التطبيق مصمم للتجسس عليك أو سرقة بياناتك. بعد ذلك، هناك خطر أن يفقد مطور التطبيق السيطرة على معلوماتك الشخصية بمجرد مغادرتها جهازك. أخيرًا، هناك خطر أن تسمح ثغرة في التطبيق لمهاجم باستخدامه ضدك.

بعض المستخدمين لديهم الوعي الكافي لتجنب تثبيت البرمجيات الخبيثة مباشرة. ولكن كم من هؤلاء المستخدمين يعرفون بما يكفي لتقييم خطر أن يتمكن مهاجم في المستقبل من استغلال ثغرة في تطبيق يقومون بتثبيته اليوم؟

النسخ الاحتياطي والاستعادة

الحفاظ على نسخة احتياطية محدثة من جهازك هو إجراء يجب اتخاذه في حالة فشل جميع الأمور الأخرى. تشمل الأدوات المختلفة المستخدمة لإجراء النسخ الاحتياطي واستعادة البيانات برامج MDM و iTunes وأدوات المزامنة المختلفة لأجهزة Android و Microsoft؛ وخيار آخر هو النسخ الاحتياطي للبيانات إلى سحابة المستخدم الخاصة بالمصنِّع، مثل Microsoft OneDrive أو Apple iCloud.

يمكن لبعض البرمجيات الخبيثة أن تتجذر بعمق ويكون من الصعب إزالتها. يمكن أن يمنحك النسخ الاحتياطي الكامل الأخير الذي يسبق العدوى الثقة للتركيز على التأكد من إزالة البرمجيات الخبيثة، بدلاً من التركيز على التأكد من عدم فقدان البيانات الهامة.

أدوات استكشاف مشكلات التطبيقات وإصلاحها

لقد ناقشنا بالفعل الأدوات لاستكشاف مشكلات الأجهزة المحمولة والتطبيقات العامة: الإيقاف القسري، إلغاء تثبيت التطبيقات وإعادة تثبيتها، وإعادة ضبط المصنع. يمكنك أيضًا استخدام هذه الأدوات لتحديد ومعالجة مشكلات أمان التطبيقات.

عندما ترى أدلة أو أعراضًا للبرمجيات الخبيثة أو مشكلة أمان أخرى في التطبيقات، تذكر أن إحدى الطرق لعزل السبب هي إيقاف التطبيقات حتى تحدد السبب. عندما تعرف ما الذي يسبب الأعراض، قم بإلغاء تثبيته. إذا كان التطبيق موثوقًا والأعراض قد تكون غير خبيثة، أعد تثبيته لترى ما إذا كان هذا يحل المشكلة. إذا لم تحل هذه الخطوات السلوك، استخدم إعادة ضبط المصنع لتنظيف الجهاز.

المخاطر، الأعراض، والأدلة

تبدأ قيمة فضولك، حدسك، ومثابرتك في الظهور بشكل كبير عندما نلقي نظرة على المخاطر، الأعراض، والأدلة التي تشير إلى وجود البرمجيات الخبيثة أو مشكلة أمان أخرى. عند قراءة عن خطر محتمل هنا، لا تفترض أنك ستراه فقط بمفرده. لأن البرمجيات الخبيثة والهجمات الأخرى يمكن أن تكون إبداعية ومعقدة ومتعددة الأوجه، انظر إلى السيناريوهات التي تمت مناقشتها أدناه على أنها مخاطر يجب فهمها وإدارتها، أعراض للبرمجيات الخبيثة أو هجوم، أو مجرد أدلة على وجود هجوم جاري.

تمامًا كما يجب ألا تفترض أنك سترى هذه الأشياء كحوادث منعزلة، لا تفترض عندما تواجه واحدًا أو أكثر منها أن البرمجيات الخبيثة أو الهجوم موجود بالضرورة. في الواقع، لقد ناقشنا بالفعل العديد من القضايا في هذا القسم فيما يتعلق بأنواع أخرى من مشاكل الأجهزة المحمولة.

الاستخدام غير المتوقع للموارد

إذا فكرت في الأمر، فإن البرمجيات الخبيثة هي مجرد برنامج يستخدم جهازك لأعمال أو مهام لا تريدها أن تقوم بها. مثل أي برنامج يعمل بجد، يمكن للبرمجيات الخبيثة أن تسبب مشاكل في الموارد. نظرًا لأن مشاكل الموارد يمكن أن تكون أيضًا مشكلات غير ضارة نسبيًا يمكن إصلاحها بإعادة ضبط بسيطة، فمن السهل التغاضي عنها. كن مشبوهًا، خاصة إذا رأيت أنماطًا ولا تستطيع العثور على تفسير واضح؛ قد تكون أول أدلة على محاولة مستمرة للتجسس على شركتك هي زيادة في البيانات الصادرة من الأجهزة الخلوية المتأثرة.

استنزاف الطاقة والاستخدام العالي للموارد

يمكن أن يكون الهاتف الساخن، الاستخدام العالي للموارد، واستنزاف الطاقة المفرط علامات شائعة على أن التطبيق متجمد أو يعمل بشكل خاطئ، ولكنها قد تكون أيضًا أعراضًا لأن جهازك يقوم بالضبط بما ينوي مطور البرمجيات الخبيثة أن يقوم به. قد يكون الجهاز ساخنًا، بطيئًا، أو منخفض البطارية لأنه جهاز تسجيل مباشر يرفع كل ما يسجله في الوقت الفعلي، أو لأنه ينسخ الملفات المتاحة على الشبكة إلى مكان بعيد.

سرعات البيانات البطيئة

وبالمثل، يمكن أن تكون سرعات البيانات البطيئة علامات على مشكلة في الشبكة، مشكلة في جودة الإشارة، التطبيقات المتجمدة، المزامنة العادية للملفات الكبيرة—أو علامة على أن الجهاز مشغول برفع أو تنزيل شيء ما دون علمك. قد تدل سرعات البيانات البطيئة أيضًا على أن جهازًا أو أكثر يحاولون استخدام نقطة وصول غير شرعية أو برج خلية يمتلك سعة أقل من نظيره الرسمي.

تجاوز حد نقل البيانات

كما تم مناقشته سابقًا، يشير حد نقل البيانات إلى خط في الرمال يشير إلى أن الجهاز قد استخدم بيانات أكثر مما يسمح له بها خطته أو مشغله. ربما قاد المستخدم عبر البلاد أثناء الاستماع إلى Spotify، أو ربما الجهاز يرفع بيانات مسروقة من الجهاز وأماكن أخرى على الشبكة.

الاتصالات غير المقصودة

مشكلة أمان رئيسية هي الاتصالات الشبكية غير المقصودة (مثل الخلوية، Wi-Fi، وBluetooth). الاتصالات غير المقصودة بشبكات الهاتف الخلوي ليست شائعة لأنها مبرمجة مسبقًا في الهاتف من قبل المشغل ويتم تحديثها بشكل دوري، ولكن هناك تقنية تسمى "محاكاة الأبراج" التي تتضمن إعداد معدات لمحاكاة برج المشغل وبنيته التحتية وجعل الجهاز الخلوي يستخدمه بدلاً من معدات البرج العادية. يتطلب ذلك التغلب على أقرب إشارة برج شرعية، مما يجعل الجهاز الخلوي يقفل عليها بدلاً من ذلك. يمكن للمعدات المستخدمة في محاكاة الأبراج أيضًا التنصت على أي محادثة، حتى لو كانت مشفرة. في بعض الحالات، يمكن للمعدات خداع الجهاز لإيقاف التشفير بالكامل—ويمكن للهجمات المتقدمة حتى تثبيت البرمجيات الخبيثة على الجهاز.

تمامًا كما استخدم المتسللون هذه التقنية لعدة سنوات، يُقال إن مسؤولي إنفاذ القانون يستخدمونها أيضًا. منذ عام 2010، كانت هناك قضايا محكمة عديدة تم تسليط الضوء عليها في وسائل الإعلام تشكك في قبول الأدلة التي تم الحصول عليها من اعتراض إشارة الهاتف الخليوي. تقول تقارير وسائل الإعلام أن مختلف الوكالات الفيدرالية، الولاية، والمحلية تستخدم جهازًا يسمى "Stingray" لاعتراض حركة المرور الخلوية للمشتبه به باستخدام معدات وتقنيات محاكاة الأبراج. هناك حتى نسخة مثبتة على الطائرات، تعرف باسم "Dirtbox".

ملاحظة :

على الرغم من أن الكثير من التغطية الإخبارية حول محاكاة الأبراج تركز على وكالات إنفاذ القانون الأمريكية التي تستخدم Stingray، يمكنك بسهولة مواجهة شبكات خلوية أو Wi-Fi خبيثة يديرها أفراد، شركات، جريمة منظمة، وحكومات في أي مكان في العالم.

يمكن أن تمكّن الاتصالات غير المقصودة بشبكات Wi-Fi والاتصالات غير المقصودة عبر Bluetooth الأشخاص الخبيثين من الوصول

إلى البيانات، سرقتها، أو تعديلها. قم بتكوين جهازك المحمول لعدم الاتصال بشبكات Wi-Fi غير معروفة أو الاقتران تلقائيًا بأجهزة Bluetooth أخرى. سيطلب منك ذلك الاتصال يدويًا بالشبكات المعروفة والموثوقة، والاقتران يدويًا بأجهزة Bluetooth—ولكن الأمر يستحق ذلك. إذا كان الجهاز مُدارًا مركزيًا، يمكن لبرنامج MDM فرض هذه الحمايات عبر إعدادات الملف الشخصي.

انخفاض الإشارة والإشارة الضعيفة

ناقشنا سابقًا انخفاض الإشارة والإشارة الضعيفة من حيث تأثيرها على عمر البطارية، إدارة الطاقة، وتشغيل التطبيقات. أحيانًا تكون هذه المشكلات غير ملحوظة أو مجرد إزعاج طفيف. عندما يتعلق الأمر بالإشارات الخلوية، يمكن أن تكون أيضًا واحدة من الأدلة القليلة التي ستحصل عليها أن جهازك يتفاعل مع برج خلية محاكٍ.

إذا كنت أنت أو مستخدموك في منطقة يجب أن تكون (وعادةً ما تكون) فيها جودة الإشارة ممتازة، كن فضوليًا—خاصة إذا كان لديك تقارير متعددة عن صعوبة. تحقق مع مقدمي الخدمات الخلوية المعنيين لمعرفة ما إذا كانت لديهم أي مشكلات برج معروفة في المنطقة. قم بتشغيل محلل برج الخلية وقارن الإشارات القريبة بما رأيته في الماضي، أو مع الموارد الخارجية عبر الإنترنت.

إذا كان المستخدمون يبلغون فجأة أن جودة Wi-Fi منخفضة في منطقة كانت فيها عالية، أو لاحظت أن جهازك يرى شبكة بإشارة قوية وSSID صحيح في مكان كان ميتًا، تحقق من الأمر. قد يكون هناك نقطة وصول غير شرعية في الجوار.

الوصول غير المصرح به إلى البيانات

تأمين البيانات المخزنة على جهاز محمول صعب. قد يوقف حراس الأمن في المبنى رسولًا من الخروج بجهاز سطح مكتب تحت ذراعه، لكنهم قد لا يلاحظون هاتفًا إضافيًا في جيبه. حتى لو فعلوا، قد يدعي بكل ثقة أنه يجب عليه حمل هاتف إضافي للعمل ويمضي في طريقه. إذا تركت هاتفي بطريق الخطأ في الغداء، فهناك فرصة أنني لن ألاحظه حتى أذهب إلى سيارتي في المساء. يمكن أن تمنع أقفال الأجهزة والمسح عن بُعد عادةً المستخدمين غير المصرح لهم من الوصول إلى البيانات على جهاز محمول—طالما قمت بمسح الجهاز قبل أن يتم اختراقه.

يمكن أن تتسرب البيانات بطرق أخرى، مثل بطاقات التخزين القابلة للإزالة، والإعدادات في نظام تشغيل الجهاز أو التطبيقات. يجب تشفير بطاقات الذاكرة القابلة للإزالة إذا كانت تحتوي على بيانات حساسة، حتى لا يتمكن شخص غير مصرح له من الوصول إلى البيانات إذا تم إزالتها من الجهاز. يمكن أن تساعد إعدادات الأمان والخصوصية على الجهاز في حماية البيانات الشخصية، ويمكن تكوين نفس الإعدادات في التطبيقات المختلفة التي تحتاج إلى الوصول إلى البيانات الشخصية.

إحدى المخاطر الأكثر وضوحًا لكل تطبيق مرتبط بالشبكة وله وصول إلى البيانات هي إمكانية تسريب بعض تلك البيانات (سواء عن عمد أو لا). في بعض الحالات، يمكن أن يكون من الصعب معرفة مكان التسريب. إذا استخدم مهاجم الإقرارات الضريبية التي وضعتها في Dropbox للحصول على قرض باسمك، أين ومتى ذهبت البيانات؟ كان لديك نسخ محلية على هاتفك، الكمبيوتر المحمول، وسطح المكتب، بالإضافة إلى ما كان متاحًا إذا تم اختراق بيانات اعتماد Dropbox الخاصة بك، وأي نسخ عبرت عبر الشبكة. ربما سرقها المهاجم مباشرة من الشركة التي قامت بضرائبك.

النقطة هي أن الملفات المتسربة هي خطر، عارض محتمل لمشكلة أمان جارية، ودليل محتمل على ما قد تكون المشكلة. يعد التدقيق الكامل للعديد من الطرق التي يمكن أن تتسرب منها ملف مهم خارج بيئة شبكة أمرًا يتجاوز ما يمكن توقعه من فني CompTIA A+، ولكنه قد يحصل على الفرصة الأولى لتصعيد المشكلة، أو كتابتها على أنها بيانات اعتماد مخترقة وجعل المستخدم يغير كلمات المرور.

الوصول غير المصرح به إلى الحساب

يعد الوصول غير المصرح به إلى الحساب أمرًا مهمًا ليس فقط للجهاز المحمول نفسه، بل لكل الشبكات التنظيمية التي يمكنه الاتصال بها. إذا قام شخص بسرقة بيانات الاعتماد أو كان قادرًا على الوصول إلى جهاز محمول تم تكوينه لتذكر بيانات الاعتماد، فإنه يمتلك نقطة دخول إلى شبكة تنظيمية. كما تمت مناقشته سابقًا، يجب عليك التخطيط بناءً على افتراض أن كل جهاز سيتم فقده.

لحفظ اتصالات VPN والبريد الإلكتروني آمنة، يجب أن لا يخزن الجهاز أسماء المستخدمين وكلمات المرور للاتصال تلقائيًا. بهذه الطريقة، لا يمكن استخدام الأجهزة المفقودة أو المسروقة للوصول إلى هذه الخدمات (على الأقل ليس بدون سرقة بيانات الاعتماد أيضًا) لأنها لا تزال تتطلب التحقق. يمكن أن يؤدي الوصول غير المصرح به إلى الحساب إلى شخص خبيث يسرق أو يصل إلى البيانات ليس فقط على الجهاز، ولكن أيضًا على الشبكة الأكبر.

عندما يفقد الجهاز، تصرف بحذر زائد. عامل الاحتياطات الموصوفة سابقًا كشيء لحمايتك حتى يتم الإبلاغ عن فقدان الجهاز. بمجرد معرفة أنه مفقود، قم بتغيير بيانات اعتماد المستخدم. تذكر أن بيانات الاعتماد المخترقة قد تكون أيضًا دليلًا على أن أحد أجهزة المستخدم قد تم اختراقه، وقد تكون تهديدًا مستمرًا للمنظمة.

الوصول غير المصرح به إلى الجذر

لمساعدة في تأمين الجهاز، تقوم أنظمة التشغيل المحمولة بتقييد الإجراءات (مثل تثبيت التطبيقات أو تغيير الإعدادات) التي يمكن للمستخدم القيام بها عادةً. هناك طرق لتجاوز هذه القيود، على الرغم من أن اسم كل طريقة يختلف حسب نظام التشغيل، بناءً على كيفية تقييد نظام التشغيل لما يمكن للمستخدم فعله. من أجل إزالة هذه القيود، يجب على المستخدم إما "jailbreak" (لأجهزة iOS) أو "root" (لأجهزة Android) الجهاز؛ دعونا نلقي نظرة على كل منها.

يعني Jailbreaking أن المستخدم يقوم بتثبيت برنامج على جهاز iOS يقوم بتغيير الإعدادات التي لم يقصدها Apple لتغييرها. يسمح Jailbreaking للمستخدم بتثبيت البرامج المحظورة، مثل التطبيقات التي لا تأتي من App Store أو التطبيقات التي لا تلتزم بالمتطلبات القانونية والجودة الخاصة بـ Apple. يسمح Jailbreaking أيضًا للمستخدم بفتح وظائف الجهاز.

يعد Rooting جهاز Android إجراءً مشابهًا لمنح المستخدم وصولًا إداريًا كاملاً إلى وظائف الجهاز الدنيا. كما هو الحال مع Jailbreaking، يتم ذلك لتثبيت البرامج أو تمكين الوظائف التي لا يمكن استخدامها على الجهاز. على الرغم من أن أيا من بائعي الأجهزة الشهيرة لا يشجعون Rooting، إلا أنهم لا يملكون الكثير من الخيارات سوى إبطال الضمان إذا كان المستخدم يمتلك الجهاز.

الأمر المهم الذي يجب تذكره مع جميع هذه الطرق هو أنها تمنح المستخدم المزيد من القوة على حساب تعطيل الحمايات التي تحد من الأضرار التي يمكن أن تتسبب بها التطبيقات الخبيثة للجهاز. هناك بعض الأمور التي لا يمكنك استخدام الجهاز لها دون إزالة هذه القيود، ولكن يجب دائمًا وزن الفائدة مقابل الخطر، خاصة عندما يتعلق الأمر بتقرير ما إذا كان يجب السماح للأجهزة التي تم Jailbreak/Rooted بالاتصال بشبكتك أم لا.

ملاحظة :

قد تستخدم الشبكات التنظيمية برنامج MDM لاكتشاف وحظر الأجهزة التي استخدمت إحدى هذه الطرق لإزالة القيود. قد يمنع المصنع أو مزود الخدمة الجهاز من الاتصال بخدماتهم إذا اكتشفوا التغيير. هناك أيضًا مخاطر فورية: قد يؤدي محاولة فاشلة إلى تعطيل الجهاز، أو ربما فقط جعله غير قابل للاستخدام حتى تقوم باستعادته بالكامل من نسخة احتياطية (مع إزالة برامج Jailbreaking/Rooting في العملية).

تتبع الموقع غير المصرح به

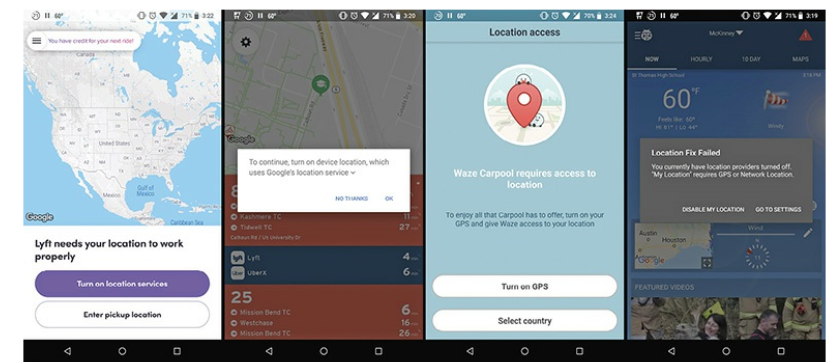

ناقشنا فوائد GPS وتتبع الموقع سابقًا، ولكن هناك أيضًا مخاطر متعلقة. قد تسمح إعدادات التكوين في نظام التشغيل والتطبيقات بإرسال موقع المستخدم إلى جهات خارجية، أحيانًا دون موافقة صريحة أو معرفة. أفضل طريقة لمنع ذلك هي إيقاف وظيفة GPS أو خدمات الموقع ما لم تكن مطلوبة. طريقة أخرى هي تكوين الجهاز والتطبيقات التي تستخدم التتبع الجغرافي لمنع التتبع غير المصرح به، إذا كان الجهاز يسمح بذلك. بعض التطبيقات—أو الميزات المحددة—ببساطة لن تعمل حتى يتم تمكين التتبع الجغرافي (انظر الشكل 2 ).

| |

|

تتبع الموقع بطرق أخرى

لا يقتصر تتبع الموقع في الأجهزة المحمولة على وظيفة GPS فقط؛ إذ يمكن أيضًا استخدام الشبكات الخلوية وWi-Fi لتحديد موقع الجهاز، وإن كان ذلك بدقة أقل من GPS. يمكن استخدام بعض هجمات الشبكات المذكورة في قسم "الاتصالات غير المقصودة" لتحديد أو تتبع موقع الجهاز.

يمكن للمنظمة تتبع متى يدخل موظفوها أو يغادرون منطقة محددة مسبقًا باستخدام عملية تسمى تحديد السياج الجغرافي (geofencing)، على الرغم من أن الموظفين قد يعارضون هذا الشكل من المراقبة في مكان العمل. قد يترك الموظفون المستاؤون أجهزتهم دون إشراف ويغادرون المبنى. أو قد يسعون للحصول على مشورة قانونية ويفكرون في رفع دعاوى قضائية ضد المنظمة بتهمة انتهاك الخصوصية. قبل تنفيذ برنامج التحديد الجغرافي، من الجيد مناقشة الفوائد المتوقعة، العواقب القانونية، وتأثيره على رضا الموظفين.

تفعيل الكاميرا والميكروفون غير المصرح به

يمكن استخدام ميزات التطبيقات، البرمجيات الخبيثة، والاتصالات الشبكية غير المصرح بها لتفعيل (أو تعطيل!) بعض الميزات على الجهاز المحمول. الكاميرات والميكروفونات المدمجة هي مصدر قلق خاص، لأنها تمكن المهاجم من الانتقال من البيانات الحساسة الموجودة على الجهاز إلى التجسس على أي شخص قريب منه.

ملاحظة:

بعض الهجمات الأكثر تطورًا التي تستخدم الأساليب المذكورة في قسم "الاتصالات غير المقصودة" يمكنها على ما يبدو جعل الجهاز يبدو وكأنه قد تم إيقاف تشغيله، بينما يظل الميكروفون نشطًا. قد تكون الهجمات من هذا النوع غير قابلة للتجنب حتى يقوم مزودو الخدمات وصانعو الأجهزة بتأمين شبكاتهم وأجهزتهم ضدها، ولكن يمكنك البحث عن السلوك الغريب كإشارة.

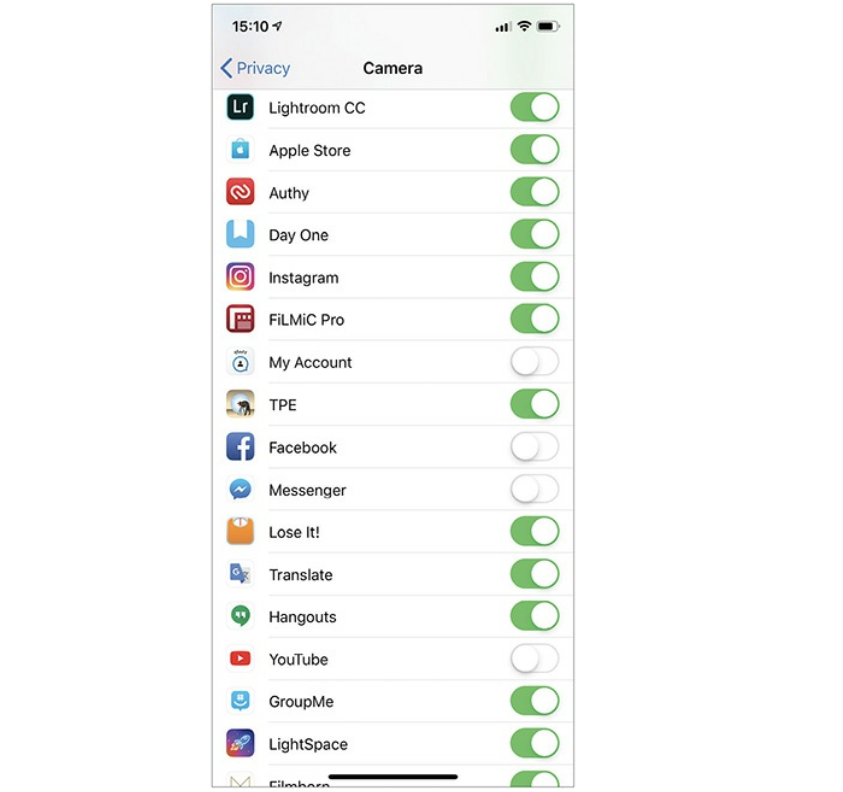

يمكن الوقاية من هذه الاستغلالات عن طريق تقييد أذونات الكاميرا والميكروفون في التطبيقات أو أنظمة التشغيل (عند السماح بذلك)، اتخاذ الخطوات الموضحة سابقًا لمنع الاتصالات الشبكية غير المصرح بها، واستخدام حلول مكافحة البرمجيات الخبيثة على الجهاز. حتى عند استخدام تطبيق شهير من مطور موثوق به، مثل تطبيقات iOS التي تمتلك أذونات الكاميرا كما هو موضح في الشكل 3 ، يجب أن تضع في اعتبارك أن أي ثغرات في تطبيق متصل بالشبكة يمتلك أذونات الكاميرا والميكروفون قد تسمح للمهاجم بالتجسس.

| |

|

النهاية

نكون هنا انتهينا من الفصل 25 تماما من شهادة A plus المقدمة من CompTIA اصبحنا الأن في اخر المشوار ولكن سيكون ممتع جدا جدا لذلك احرص على قرائة كل فصل سريعا

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock