الفصل : 25

الجزء : 2

العنوان : حماية والاهتمام بالاجهزة المحمولة (Care and Feeding of Mobile Devices)

قفل النظام

يحدث قفل النظام عندما تفشل محاولات تسجيل الدخول المتتالية بشكل متكرر، الغرض منه هو حماية الجهاز من هجمات القوة الغاشمة. بعض طرق تسجيل الدخول على الأجهزة المحمولة توفر أمانًا كافيًا لمنع شخص ما من فتح جهازك إذا تركته بدون رقابة للحظة، ولكنها ليست آمنة بما يكفي لمنع شخص سرق أو وجد الجهاز من تجربة التوليفات حتى ينجح أحدها، خاصة إذا كانت الشوائب على الشاشة تساعد في تضييق التوليفات.

آليات القفل المختلفة قد تمنع محاولات تسجيل الدخول الإضافية لفترة من الوقت، تتطلب منك تسجيل الدخول ببيانات الاعتماد الكاملة للحساب الذي تم تسجيل الجهاز به، أو حتى تمسح بيانات المستخدم كإجراء احترازي. يمكن تكوين هذه الخيارات على الجهاز نفسه، أو مركزيًا من خلال برنامج إدارة الأجهزة المحمولة (MDM) الخاص بالمؤسسة. إذا كانت مؤسستك تستخدم القفل، يجب أن تنصح المستخدمين بعدم تجاوز عدد معين من محاولات تسجيل الدخول، وأن يبقوا أجهزتهم بعيدًا عن الأطفال الصغار والمشاغبين الآخرين الذين قد يفعلون الآلية.

بالنسبة للأجهزة التي تملكها الشركة، يجب على الشركة تخزين أرقام التعريف الشخصية (PINs) بشكل آمن والحفاظ على نسخ احتياطية محدثة لجميع أجهزتها المحمولة. بالنسبة للأجهزة التي يملكها المستخدمون الفرديون، يجب أن تأمل أن يكونوا قد قاموا بنسخ بياناتهم احتياطيًا أيضًا.

على أي حال، إذا كان الجهاز يتم التحكم فيه مركزيًا من خلال برنامج MDM، فإن المؤسسة لديها القدرة على إلغاء قفل الجهاز عن بعد. إذا لم يتم التحكم فيه مركزيًا، فقد يتعين على المستخدم توصيل الجهاز بجهاز كمبيوتر واستخدام تطبيق مقدم من الشركة المصنعة للوصول إلى الجهاز برمز مرور. في النهاية، إذا لم يتمكن المستخدم من إلغاء قفل الجهاز، قد يكون الحل الوحيد هو استعادة الجهاز من نسخة احتياطية، إذا كانت متاحة، أو إجراء إعادة تعيين إلى إعدادات المصنع الافتراضية.

مشاكل التشفير

طرق تأمين رسائل البريد الإلكتروني من أي شخص آخر غير المستلم المقصود عمومًا تقع خارج المعايير المقبولة لشهادة CompTIA A+، ولكن الامتحانات تتوقع منك استكشاف مشاكل الأجهزة المحمولة التي لا تستطيع فك تشفير البريد الإلكتروني. لفهم المشكلة، سنحتاج إلى الغوص في عدد من الموضوعات التي لن تراها حتى تأخذ امتحان CompTIA Security+. بدلاً من ذلك، دعنا نركز على الأساسيات.

لكي تكون رسالة البريد الإلكتروني آمنة، يجب أن تكون مشفرة - مشفرة وفقًا لنوع من المعيار، مثل Pretty Good Privacy (PGP) أو Secure/Multipurpose Internet Mail Extensions (S/MIME). لكي يتمكن المستلم من قراءة رسالة البريد الإلكتروني، يحتاج إلى برنامج يمكنه فك تشفير الرسالة. لضمان أن المرسل والمستلم وحدهما يمكنهما الوصول إلى محتويات رسالة البريد الإلكتروني، يحتاج كل منهما إلى مفاتيح محددة تمكن التشفير وفك التشفير. المفتاح هو سلسلة من البتات تستخدمها برامج الكمبيوتر لتشفير أو فك تشفير البيانات.

في الممارسة العملية، هناك عدة أسباب لعدم تمكن جهاز محمول من فك تشفير بريد إلكتروني. أبسط هذه الأسباب هو أن عميل البريد الإلكتروني أو التطبيق لا يدعم المعيار التشفيري المستخدم لتشفير الرسالة؛ الحل قد يكون إضافة مكون إضافي أو عميل جديد تمامًا. بمجرد التأكد من أن عميل البريد الإلكتروني أو التطبيق يدعم طريقة التشفير هذه، اتبع أي خطوات لتكوين العميل لاستخدامها. أخيرًا، سيحتاج عميل البريد الإلكتروني إلى الوصول إلى المفاتيح لفك تشفير الرسالة. مع بعض المعايير، قد يتم تبادل المفاتيح يدويًا دائمًا؛ يحتاج شخص ما إلى الاتصال بالمرسل لتبادل المفاتيح. في حالات أخرى، قد يتم تبادل المفاتيح تلقائيًا في بعض الظروف على الأقل (إذا كنت جزءًا من نفس المؤسسة، على سبيل المثال).

تأمين الأجهزة المحمولة

مثل أي كمبيوتر نستخدمه لإدخال أو الوصول إلى البيانات الحساسة وموارد الشبكة، نحتاج إلى تأمين أجهزتنا المحمولة. سواء كان الجهاز مملوكًا للشركة أو شخصيًا، ما زلنا بحاجة إلى حماية أنفسنا من الإزعاج غير الضروري للأضرار القابلة للمنع بسهولة، السرقة، أو عدوى البرامج الضارة، وكذلك من فرصة فقدان البيانات الهامة بالكامل أو وقوعها في الأيدي الخطأ.

الBYOD مقابل الأجهزة المملوكة للشركة

حرب Bring Your Own Device (BYOD) دارت سريعاً وخسرتها المؤسسات التي كانت تأمل في الاستمرار في التقليد الطويل بأن الأصول التقنية تخص الشركة وتتحكم بها بشكل صارم، وليس الفرد. ومع تكاثر الأجهزة المحمولة، أدرك فنيي تكنولوجيا المعلومات أن الجني خرج من الزجاجة؛ لم يكن بإمكانهم التحكم في هذه التقنيات الجديدة بالكامل. بعض الشركات تفرض سياسة تمنع استخدام الأجهزة الشخصية للوصول إلى بيانات وموارد الشركة، خاصة في البيئات ذات الأمان العالي. الشركات الأخرى في الطرف الآخر من الطيف تسمح (وتشجع حتى) استخدام الأجهزة الشخصية لتوفير تكاليف تقنية المعلومات الخاصة بالشركة وإبقاء الموظفين سعداء.

تقع معظم المؤسسات في وسط الطيف ولديها بيئة مختلطة مع أجهزة محمولة مملوكة للشركة وأخرى مملوكة للموظفين. بعض المؤسسات تنشئ برنامج مشاركة التكاليف، وتدعم جهاز الموظف الشخصي بمخصص شهري للاتصالات الهاتفية أو اتفاقية خصم مع بائعي الأجهزة المحمولة والاتصالات. بغض النظر عن مدى ارتياح المؤسسة مع BYOD، هناك أسئلة هامة يجب الإجابة عليها.

أحد الأسئلة هو مقدار التحكم الذي تمتلكه الشركة مقابل الفرد. إذا كانت البيانات الشركة تُعالج أو تُخزن على الجهاز، فيجب أن يكون للمؤسسة درجة من التحكم فيه. من ناحية أخرى، إذا كان الجهاز أيضاً مملوكاً للموظف، فيجب أن يكون للموظف بعض التحكم. سؤال آخر هو من يدفع مقابل الجهاز واستخدامه. إذا سمحت المؤسسة للمستخدم باستخدام جهازه الخاص للعمل، هل تساعد المؤسسة في دفع الفاتورة الشهرية أو تعوض المستخدم عن استخدامه؟ مرة أخرى، يتم حل هذه المشكلة بشكل أفضل عبر سياسة وإجراءات رسمية. سؤال آخر مهم في بيئة BYOD هو كيفية التعامل مع خصوصية الموظف. إذا كانت السياسة تسمح للمؤسسة بدرجة من التحكم في الجهاز، ما هي درجة الخصوصية التي يحتفظ بها المستخدم على جهازه الخاص؟ هل يمكن للمؤسسة رؤية البيانات الخاصة، أو هل لديها القدرة على الوصول عن بعد إلى جهاز المستخدم الشخصي والتحكم في استخدامه؟

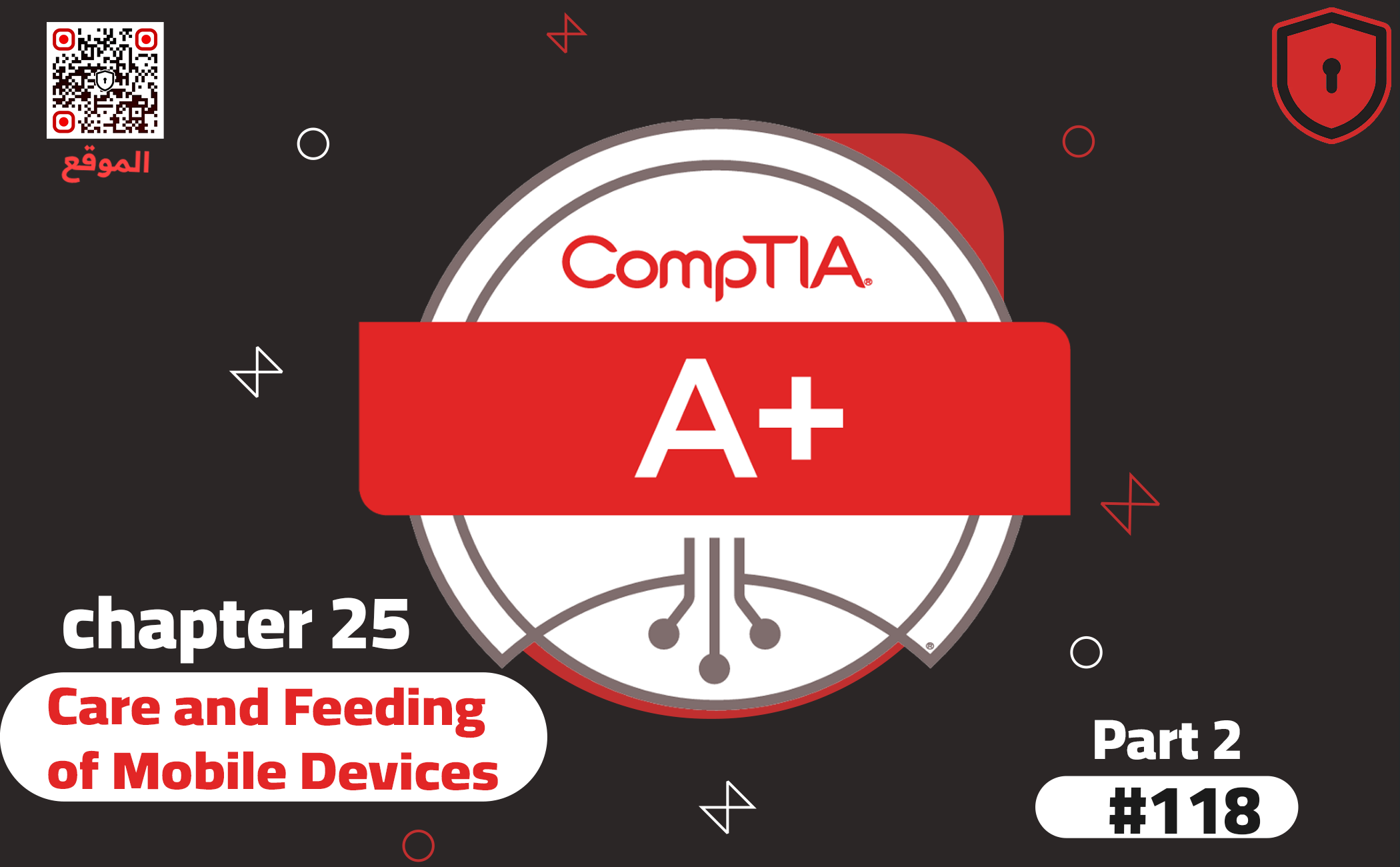

أدى تكاثر الأجهزة المحمولة في مكان العمل إلى تطوير سياسات إدارة الأجهزة المحمولة (MDM) التي غالباً ما تجمع بين تطبيق متخصص على الأجهزة وبنية تحتية متخصصة للتعامل مع هذه الأجهزة. هذه السياسات تُعلم أيضاً خيارات تكوين الجهاز بين الشركة والمستخدم النهائي؛ بمعنى آخر، من يجب أن يتخذ قرارات التكوين بشأن أشياء مثل البريد الإلكتروني والوصول اللاسلكي وما إلى ذلك. كما يمكنك أن تتخيل، سياسات MDM تُعد مهمة كبيرة على مستوى المؤسسات الكبيرة (الشركات الكبيرة) بسبب نطاق وتعقيد القضايا. يأتي فني A+ من CompTIA لتسهيل تثبيت تطبيق MDM، على سبيل المثال، أو للمساعدة في إصلاح مشاكل البنية التحتية الرئيسية (مثل نقطة الوصول اللاسلكية المحملة بشكل زائد لأن جميع أعضاء القسم الـ25 اشتروا iWatches في نفس الوقت).

متطلبات أمان الملفات الشخصية

الملف الشخصي هو مجموعة من إعدادات التكوين والأمان التي أنشأها المسؤول لتطبيق تلك الإعدادات على فئات معينة من المستخدمين أو الأجهزة. يمكن إنشاء ملف شخصي بطرق متعددة، بما في ذلك عبر برنامج MDM، أو في برنامج مثل Apple Configurator، على سبيل المثال. الملفات الشخصية عادةً ما تكون ملفات نصية، عادةً بتنسيق eXtensible Markup Language (XML)، وتُدفع إلى الأجهزة المختلفة التي تتطلبها. يجب تطوير الملفات الشخصية بناءً على احتياجات المؤسسة. يمكنك تطوير ملف شخصي محدد لمنصات معينة، أو أنظمة تشغيل، أو أجهزة، بحيث يحصل نوع معين من الأجهزة على إعدادات معينة.

يمكنك أيضاً تطوير ملفات شخصية مخصصة لفئات مستخدمين مختلفة أو تجميعات إدارية (مثل ممثلي المبيعات المتنقلين، المديرين المتوسطين، كبار المديرين، والمديرين التنفيذيين). قد يحصل المديرون التنفيذيون في منظمتك على ملف شخصي خاص يطبق على أجهزتهم يمنحهم أذونات إضافية والوصول إلى تطبيقات أو اتصالات خاصة.

يمكنك أيضاً تطبيق ملفات شخصية خاصة بالمجموعات على المستخدمين الخارجيين، مثل المستشارين أو شركاء الأعمال. قد يحتاج هؤلاء المستخدمون إلى وصول محدود إلى موارد المنظمة باستخدام أجهزتهم المحمولة، أو أجهزة منظمتهم المحمولة، أو حتى الأجهزة المحمولة التي تصدرها منظمتك بشكل مؤقت. قد يعطي ملف شخصي خاص بالمجموعة ينطبق على هؤلاء المستخدمين الخارجيين إعدادات تكوين وأمان معينة للشبكة حتى يتمكنوا من الوصول إلى شبكة الأعمال الخارجية، على سبيل المثال، أو استخدام إعدادات VPN محددة. قد يحتاجون أيضاً إلى الوصول إلى تطبيقات معينة على مستوى المؤسسة أو الأعمال-to-business (B2B) المستضافة على خوادم منظمتك. في أي حال، يمكن أن تكون الملفات الشخصية الخاصة بالأجهزة والمستخدمين مفيدة جداً في إدارة مجموعات أكبر من المستخدمين، وتقديم إعدادات أمان وتكوين موحدة لأجهزتهم بناءً على متطلبات المهمة أو العمل المختلفة.

اعتمادًا على احتياجات مؤسستك، يمكنك تطبيق عدة ملفات شخصية مختلفة على جهاز واحد في وقت واحد، بناءً على المنصة، مجموعة المستخدمين، وهكذا. عندما يتم تطبيق ملفات شخصية متعددة، هناك احتمال أن تتعارض بعض الإعدادات. على سبيل المثال، بعض الإعدادات التقييدية لملف الجهاز قد لا تتوافق مع بعضها الأقل تقييدًا في ملف المجموعة أو المستخدم. عند تطبيق كلاهما على الجهاز، قد تتعارض إعدادات التكوين المختلفة وتكتب بعضها على البعض الآخر. الحل هو إيلاء اهتمام خاص لأسبقية الملف الشخصي وتكوين خادم MDM لحل النزاعات باستخدام معايير مثل عضوية المجموعة أو متطلبات الأمان.

يجب عليك أيضاً تطوير ملفات شخصية تنطبق على الأجهزة المملوكة للشركة مقابل الأجهزة المملوكة للموظفين. قد يكون الملف الشخصي المطبق على جهاز في بيئة BYOD مختلفاً تمامًا عن ذلك المطبق على جهاز مملوك للشركة. سيكون هذا بناءً على إعدادات السياسة التي تؤثر على الخصوصية، والاستخدام المقبول للجهاز، وما إلى ذلك. يوضح الشكل 1 كيف يمكنك تطبيق ملفات شخصية مختلفة على مجموعات مختلفة من الأجهزة والمستخدمين بشكل مفاهيمي.

| |

|

منع الضرر المادي

بالنسبة لشيء يشبه إلى حد كبير قطعة من الصابون وأحياناً يكون زلقًا بنفس القدر، يمكن أن تكلف الهواتف المحمولة الكثير من المال. هذا يعني أنك بحاجة إلى اتخاذ خطوات لمنع الضرر. الخطوة الأولى التي يجب عليك اتخاذها لحماية استثمارك الزلق هي استخدام غطاء أو غلاف واقي للجهاز المحمول. لن يساعدك كثيرًا في كاميرا HD في جهاز iPad الجديد إذا حصلت على خدش عبر العدسة! ستحصل على فيلم مخدش وضبابي على الرغم من أن الكاميرا قادرة على أكثر من ذلك بكثير. تصنع Apple أغطية جميلة جداً لأجهزة iPhone وiPad، بالإضافة إلى أنه يمكنك الحصول على العديد من الأغطية والأكمام من جهات خارجية (انظر الشكل2 ).

| |

|

اعتمادًا على المبلغ الذي ترغب في إنفاقه، يمكنك الحصول على غطاء يساعد في حماية شاشتك من الخدوش، الصدمات، وكميات صغيرة من الماء. هل تحب الغوص مع جهاز Android الخاص بك؟ احصل على غلاف مقاوم للماء وقم بنشر أفكارك العميقة على Facebook من 40 قدمًا تحت الماء.

افعل الواضح لحماية أجهزتك. لا تقترب بها من السوائل. لا تقم بتشغيل هاتفك الذكي في الغسالة مع بنطالك. لا تفكر حتى في وضع أشياء ثقيلة على جهازك اللوحي الذي يكلف حوالي 600 دولار! استخدم الفطرة السليمة.

مكافحة البرمجيات الخبيثة

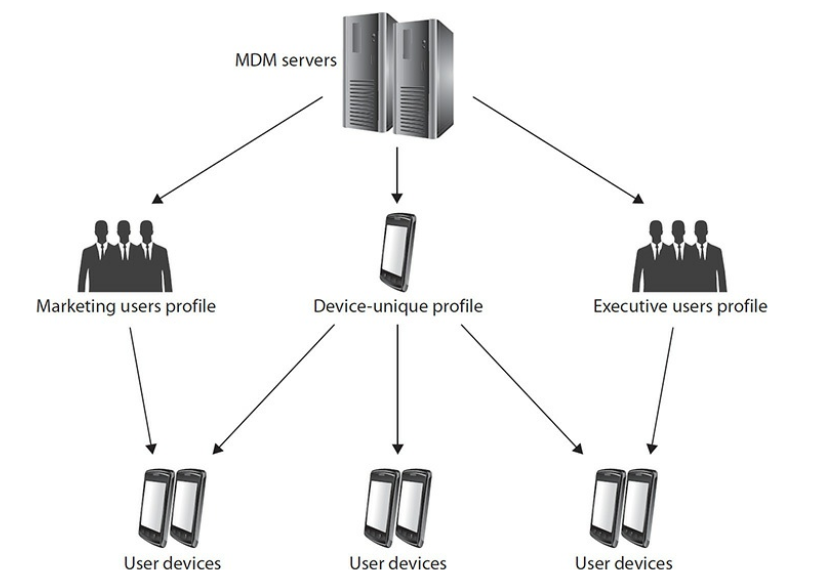

البرمجيات الخبيثة على الأجهزة المحمولة هي قضية مثيرة للاهتمام. الضوابط الصارمة على نظام التشغيل والتطبيقات تجعل الإصابة بالبرمجيات الخبيثة التقليدية شبه مستحيلة على أجهزة iOS وWindows Phone. عندما تضرب البرمجيات الخبيثة، يقدم مصنع نظام التشغيل تحديثات دورية للنظام/نظام التشغيل، تحديثات تلقائية وتحديثات لنظام التشغيل. يفتقر Android إلى بعض الضمانات التي نراها في iOS وWindows Phone. لسد الفجوة، هناك حلول لمكافحة الفيروسات والبرمجيات الخبيثة من جهات خارجية متاحة لمستخدم واحد (على مستوى المستخدم) ومستوى المؤسسة. يوضح الشكل3 مثالاً على برنامج مكافحة الفيروسات على مستوى المستخدم لجهاز Android.

| |

|

في عالم مثالي، ستغطي برامج مكافحة البرمجيات الخبيثة جميع التهديدات وتعمل على جميع الأجهزة المستخدمة في شبكة الشركة. في بنية تحتية حقيقية غير متجانسة، نظرًا لوجود مجموعة متنوعة من الأجهزة المحمولة من بائعين مختلفين تستخدم أنظمة تشغيل مختلفة، فمن المحتمل ألا تعمل حل واحد لمكافحة البرمجيات الخبيثة على الجميع. قد تكون هناك حاجة إلى حلول متعددة للأجهزة المختلفة الموجودة على الشبكة، أو قد تكون هناك وحدات مختلفة تغطي أنواعًا معينة من الأجهزة من البائع لدمجها مع حل مكافحة البرمجيات الخبيثة على مستوى المؤسسة.

في أي حال، الجزء الأكثر أهمية في حل مكافحة البرمجيات الخبيثة على مستوى المؤسسة هو تقديم التحديثات في الوقت المناسب إلى الأجهزة على أساس روتيني. يمكن لحلول التحكم في الوصول إلى الشبكة التأكد من فحص الجهاز لأحدث تواقيع البرمجيات الخبي

ثة وتحديثه حسب الحاجة عند محاولة الاتصال بالشبكة. في حالة الأجهزة التي يديرها المستخدمون، قد تحتاج إلى سياسة، وتحكم في الوصول إلى الشبكة، وحلول تقنية أخرى لضمان تحديث المستخدمين لأجهزتهم في الوقت المناسب.

التعامل مع الفقدان

أفضل طريقة للتأكد من أنك مستعد لتحمل فقدان جهاز محمول هي افتراض أنه لا مفر منه. قلها لنفسك: كل جهاز محمول سيفقد على الأقل مرة واحدة. آمل أن يثبت معظم مستخدميك أنهم مخطئون، لكن الاحتمالات جيدة أننا جميعًا سنفقد كل جهاز نملكه على الأقل مرة واحدة. معظمنا سيكون محظوظًا ويجده في المكان الذي تركناه فيه، لكنه قد يسير بنفس السهولة في الاتجاه الآخر.

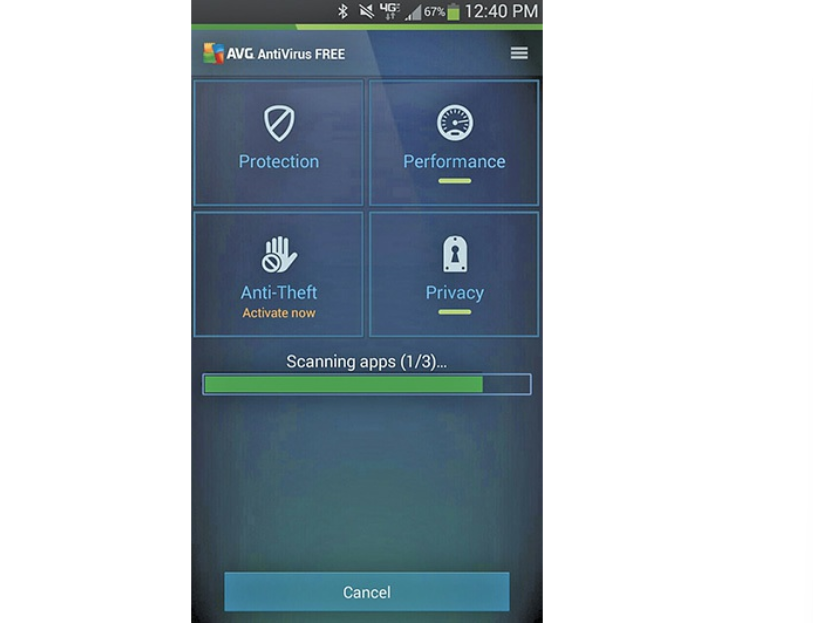

عندما تبدأ بالافتراض أن جهازك سينتهي به المطاف في رحمة، لطف، أو جهل الغرباء على الأقل مرة واحدة، يكون من الواضح: يجب عليك حماية بياناتك من الوصول بوضع قفل رمز مرور جيد أو قفل الشاشة على الجهاز. تمكّنك معظم الأجهزة المحمولة من تعيين قفل رمز مرور أو قفل الشاشة من خلال الإعدادات (انظر الشكل4 ). افعل ذلك الآن! هناك العديد من أنواع هذه الأقفال؛ الأكثر شيوعًا تتطلب منك إدخال كلمة مرور، PIN، نمط، بصمة، أو تعرف ناجح على الوجه لفتح الجهاز المحمول حتى تتمكن من استخدامه. تستخدم iOS وAndroid الحديثة تشفيرًا كاملاً للجهاز لحماية التخزين المدمج، لذلك حتى "المكتشف" الذي يفكك الجهاز للوصول إلى محرك الأقراص لن يحصل على مستنداتك.

| |

|

ملاحظة:

يتعمق الفصل 27، "تأمين أجهزة الكمبيوتر"، في البرمجيات الخبيثة، بما في ذلك أنواع البرمجيات الخبيثة وكذلك المصادر والأعراض الأكثر شيوعًا للإصابات بالبرمجيات الخبيثة.

كما ناقشنا في قسم "نظام القفل"، قد تحتوي الأجهزة المحمولة أيضًا على تقييد مسبق على عدد محاولات تسجيل الدخول الفاشلة قبل حدوث قفل النظام. يبطئ هذا قفل النظام شخصًا يحاول تخمين رمز المرور لجهاز محمول مفقود بينما تستخدم خدمات أو تطبيقات تحديد الموقع لاستعادة أو مسحه عن بُعد.

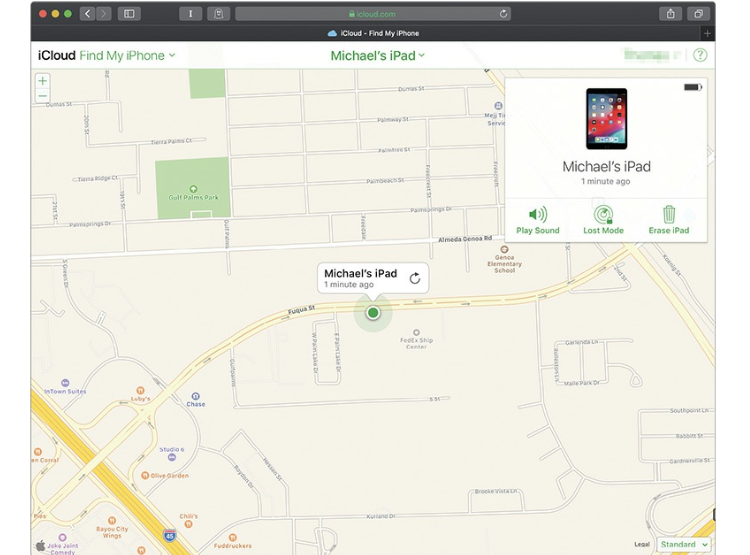

تقدم Apple وGoogle خدمات تحديد الموقع لاكتشاف مكان وجود جهاز محمول مفقود. باستخدام iCloud من Apple كمثال، قم بتسجيل الدخول إلى حساب iCloud الخاص بك وانقر على زر Find My iPhone (رغم الاسم، فإنه يعمل أيضًا مع iPads). بمجرد أن يصل الجهاز المعني إلى الإنترنت (وبالتالي يتلقى عنوان IP وينشر عنوان MAC الخاص به)، سيحدد iCloud الموقع في غضون ياردات قليلة (انظر الشكل5 ). سهل جداً!

| |

|

التعافي من السرقة

إذا تم سرقة جهازك المحمول وكان يحتوي على معلومات حساسة، فلديك بعض الخيارات للتعامل معه. خدمات تحديد الموقع تساعد، ولكن إذا كان لديك معلومات بطاقة ائتمان أو بيانات حساسة أخرى على جهازك المحمول، تحتاج إلى التصرف بسرعة.

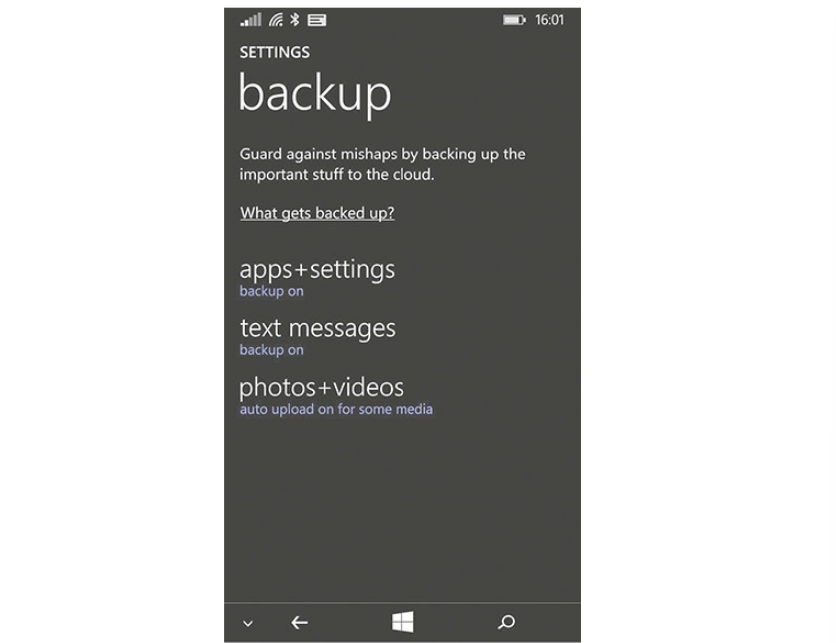

أولاً، تأكد من الاحتفاظ بنسخة احتياطية من بياناتك. يجب أن يكون لديك كل شيء متزامنًا مع جهاز محلي وإذا أمكن، احتياطياً باستخدام إحدى تطبيقات النسخ الاحتياطي عن بُعد - مثل خدمة OneDrive السحابية من Microsoft - لوضع بياناتك خارج متناول حتى كارثة تأخذ منزلك. مع Windows Phone، على سبيل المثال، اذهب إلى الإعدادات واختر النسخ الاحتياطي. تتيح لك هذه الشاشة اختيار ما يجب نسخه احتياطيًا على هاتفك (انظر الشكل 6 ).

| |

|

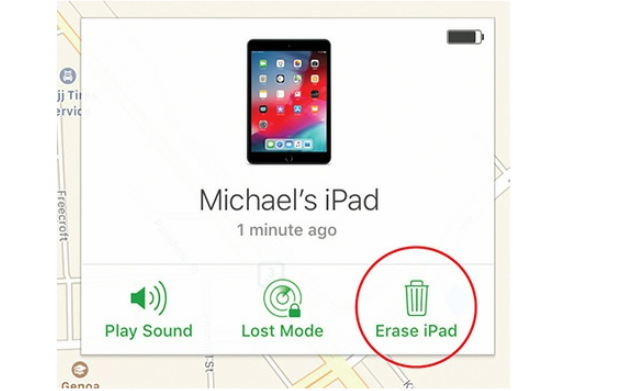

بالنسبة لأجهزة Apple، يمكنك النسخ الاحتياطي والاستعادة باستخدام إحدى عدة خدمات، مثل iCloud أو iTunes، أو استخدام Apple Configurator لإدارة مجموعة من أجهزة iOS. أجهزة Android تستخدم ميزة Google Sync للنسخ الاحتياطي والاستعادة. ثانيًا، يمكنك مسح جهازك المحمول عن بُعد. على سبيل المثال، تجعل Apple الأمر سهلًا جدًا عبر حساب Apple الخاص بك. سجل الدخول، حدد موقع الجهاز، وامسح جهازك (انظر الشكل7 ). قد لا تستعيد الجهاز أبدًا، ولكن على الأقل لن يكون لدى الأشرار بياناتك. الأمر بسيط بنفس القدر مع أجهزة Android. سجل الدخول واتبع نفس العملية—حدد الموقع وامسح.

| |

|

تأمين بياناتك

كل سيناريوهات الأمان التي ناقشناها حتى الآن (باستثناء المسح عن بُعد) كانت مصممة لتأمين الجهاز نفسه. دعنا ننتقل إلى كيفية حماية بياناتنا الفعلية.

مصادقة متعددة العوامل

المصطلحات المصادقة متعددة العوامل والمصادقة ذات العامل الواحد تجعل الفرق واضحًا بما يكفي: عدد العوامل المستخدمة لمصادقة المستخدم. ما لا توضحه المصطلحات هو ما هو بالضبط عامل المصادقة، ولماذا يُعتبر أحد أكثر أساليب المصادقة شيوعًا—اسم المستخدم وكلمة المرور—نوعًا من المصادقة ذات العامل الواحد. دعنا نبدأ بالعوامل. أولاً، هناك عامل المعرفة: شيء يعرفه المستخدم، مثل اسم المستخدم، كلمة المرور، تاريخ الميلاد، رقم الضمان الاجتماعي، إلخ. العامل الثاني هو الملكية أو الحيازة: شيء يمتلكه المستخدم، مثل البطاقة الذكية أو الرمز. العامل الثالث هو الميراث: شيء يكونه المستخدم أو شيء يفعله. مثال على عامل الميراث هو معرف بيومتري، مثل بصمة الإصبع أو نمط الشبكية. تسمع عادةً أن هذه العوامل الثلاثة تُشار إليها بشيء يعرفه المستخدم، شيء يمتلكه المستخدم، وشيء يكونه المستخدم.

توجد عوامل مصادقة أخرى، لكنها لا تُعتبر عادةً في مصادقة الأمان. على سبيل المثال، هناك عامل الموقع: مكان وجودك. يمكن استخدام هذا إذا كان من الممكن تحديد موقع الفرد عبر GPS أو بأي طريقة أخرى. قد يُطلب من الفرد أن يكون في موقع معين لتسجيل الدخول إلى النظام، على سبيل المثال. هناك عامل آخر هو العامل الزمني. كما يشير الاسم، قد تتطلب الأساليب التي تستخدم العامل الزمني تسجيل الدخول في وقت معين من اليوم، أو حتى خلال عدد معين من الثواني أو الدقائق من حدث آخر. تستخدم طرق المصادقة الرمزية أيضًا عوامل الزمن، حيث يكون الرمز المعروض على الرمز صالحًا لفترة محدودة من الوقت.

مسلحين بالعوامل، دعنا نأخذ في الاعتبار المصادقة باستخدام عامل واحد. الأساليب الأكثر شيوعًا تتطلب اسم المستخدم وكلمة المرور؛ كلاهما شيء تعرفه، لذلك يستخدم الأسلوب عامل واحد. يمكنك أيضًا التفكير في قفل الباب التقليدي كمثال على المصادقة ذات العامل الواحد؛ المفتاح الذي يتطلبه هو شيء يمتلكه المستخدم—عامل الملكية.

خلال الدفعة الأولية للتحرك نحو ما بعد المصادقة ذات العامل الواحد، أصبح مصطلح المصادقة ذات العاملين شائعًا—ولا يزال الناس يستخدمون هذا المصطلح. على مر السنين، مع ذلك، أصبحت أساليب المصادقة التي تستخدم أكثر من عاملين شائعة بشكل متزايد، لذلك أصبح من الأكثر دقة القول المصادقة متعددة العوامل. يمكن للمصادقة متعددة العوامل استخدام مجموعة متنوعة من الأساليب، طالما أنها تستخدم أكثر من واحد.

فقط لأن المصطلح يبدو معقدًا وقد يجعلنا نفكر في الأنظمة المعقدة في المنشآت الحكومية السرية، لا تفترض أن المصادقة متعددة العوامل لم تلعب دورًا في الحياة اليومية لعقود. على سبيل المثال، عند استخدام جهاز الصراف الآلي للبنك، فأنت تستخدم المصادقة متعددة العوامل: شيء تمتلكه (بطاقة الصراف الآلي) وشيء تعرفه (الرقم السري الصحيح).

المصادقة البيومترية

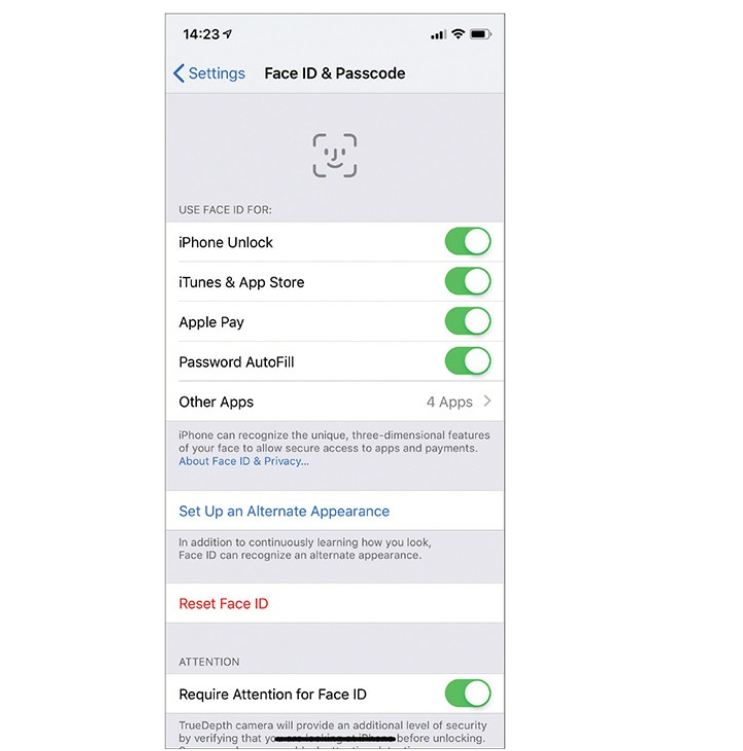

مُدمجة مع عوامل مصادقة أخرى، يمكن للعناصر البيومترية أن توفر آلية مصادقة متعددة العوامل آمنة جدًا. مثال على المصادقة البيومترية هو تقديم بطاقة ذكية لقارئ بطاقات القرب ثم وضع إصبعك على قارئ بصمات الأصابع للوصول إلى منطقة آمنة. تستخدم الأجهزة المحمولة أيضًا المقاييس البيومترية. تحتوي أجهزة الكمبيوتر المحمولة على قارئات بصمات الأصابع لعدة سنوات، وهي شائعة في الأجهزة المحمولة الأخرى مثل الهواتف الذكية. مثال رئيسي هو Apple Touch ID؛ بدءًا من iPhone 5s، يمكن فتح iPhone ببصمة الإصبع. تستخدم أجهزة iOS الحالية التعرف على الوجه لتحديد هوية المستخدمين ومصادقتهم. انظر الشكل 8 .

| |

|

تطبيقات المصادقة

غالبًا ما تتطلب الوصول إلى شبكات الطرف الثالث أو الشبكات المؤسسية أساليب مصادقة قوية. الوصول إلى شبكة VPN مؤسسية، على سبيل المثال، قد يتطلب تطبيقًا معينًا، تمت الموافقة عليه ونشره بواسطة المنظمة، ومُكوَّن بالإعدادات الأمنية الصحيحة. تحتوي التطبيقات العامة على القدرة على استخدام مجموعات متعددة من بيانات الاعتماد للوصول إلى مواقع ويب مختلفة، شبكات، أو خدمات قائمة على الشبكة (على سبيل المثال، البريد الإلكتروني المؤسسي، الوصول إلى VPN، وما إلى ذلك). هناك أيضًا تطبيقات يمكن أن تعمل كرموز أو تصدر رموز جلسة مؤقتة للمصادقة متعددة العوامل. المفتاح لهذه التطبيقات هو التكوين؛ تختلف الإعدادات حسب التطبيق، ولكنها قد تشمل تكوين الشبكة، إعدادات المصادقة أو التشفير، وتسجيل خدمة معينة بشكل صحيح مع تطبيق المصادقة.

المصادر الموثوقة مقابل المصادر غير الموثوقة

في معظم الأحيان، الحصول على البرامج من مصادر موثوقة—متاجر التطبيقات الشرعية التي تديرها الشركات الكبرى، مثل Apple، Google، Microsoft، وAmazon—سهل وآمن. تختلف متطلبات البائعين المختلفة (بما في ذلك الأمان) التي يجب على المطورين تلبيتها من أجل الحصول على تطبيق في متجر البائع. معظم الاختلافات تنبع من نموذج التطوير والدعم المستخدم من قبل البائع.

تتحكم Apple بدقة في جميع جوانب الجهاز والتطبيقات المتاحة في App Store (على الرغم من أن المنظمات لديها بعض الحرية في توزيع التطبيقات التي تم تطويرها داخليًا على أجهزتها الخاصة). على سبيل المثال، لدى Apple متطلبات دقيقة لكيفية إنشاء المطورين لتطبيق يتم بيعه عبر App Store. من ناحية أخرى، يتمتع Android بتحكم أقل مركزيًا بكثير. إحدى طرق تجلي سيطرة Android المرتخية هي القدرة على تثبيت التطبيقات من مصادر غير موثوقة.

يمكن أن تتغير نكهات نظام التشغيل التي طورتها شركات تصنيع أجهزة Android المختلفة أي المصادر هي الموثوقة وغير الموثوقة. ما قد يعمل على الأجهزة المباعة بواسطة بائع واحد ليس بالضرورة مضمونًا للعمل على جهاز بائع آخر، على الرغم من أنها جميعًا تستخدم إصدارات من نظام التشغيل Android. مثال رئيسي هو خط منتجات Amazon من أجهزة Fire (بما في ذلك المنتجات مثل Fire TV، Fire Tablet، وKindle Fire)، والتي يمكنها الحصول على التطبيقات فقط من Amazon Appstore. بالإضافة إلى ذلك، حتى التطبيقات من متجر Google Play ليست خاضعة لإرشادات صارمة مثل تلك التي تستخدمها Apple. هذا لا يعني بالضرورة أنها أقل أمانًا، لكنه يجعل مشكلات الأمان أكثر احتمالًا.

الضعف الأمني الذي تخلقه متاجر التطبيقات التابعة لأطراف ثالثة هو بشكل أساسي التطبيقات من مصادر غير معتمدة أو غير رسمية. هناك بالتأكيد مصادر تطبيقات شرعية خارج Google Play، مثل شركات تصنيع الأجهزة، شركات الاتصالات، ومصادر التطوير الداخلي في الشركات. بعض المصادر ليست شرعية إلى هذا الحد، وعادةً ما تكون غير معتمدة من البائعين، المصنِّعين، والعملاء المؤسسيين. قد تحتاج أيضًا إلى تعديل نظام التشغيل المحمول لتشغيل بعض التطبيقات التي تحصل عليها من خلال القنوات غير الرسمية. انظر "الوصول غير المصرح به للجذر"، في وقت لاحق من الفصل، للحصول على مزيد من التفاصيل.

عند الحصول على التطبيقات من مصادر مشكوك فيها، تشمل المخاطر التطبيقات التي تحتوي على برامج ضارة أو تسرق البيانات الشخصية وترسلها إلى طرف ثالث. بالإضافة إلى ذلك، تتطلب بعض التطبيقات استبدال نظام التشغيل بآخر غير معتمد من البائع؛ هذا لا يبطل فقط الضمان على معظم الأجهزة، ولكنه قد يتسبب في عدم استقرار الجهاز وعدم تشغيله بشكل صحيح.

الجدران النارية (Firewalls)

بينما سنتحدث عنها بشكل أعمق في الفصل 27، يكفي الآن معرفة أن الجدران النارية البرمجية على الأجهزة الفردية تحميها من التهديدات القائمة على الشبكة. ليس من الواضح تمامًا ما تتوقعه CompTIA أن تعرفه عن جدران النار للأجهزة المحمولة. بشكل عام، لا تستخدم الأجهزة المحمولة جدارًا ناريًا، لأنها لا تحتوي على الكثير من الخدمات التي تستمع على المنافذ المفتوحة (مثلما تفعل الكمبيوترات التقليدية). ولكن، لأنها لا تستمع، يمكنك التفكير فيها على أنها تحتوي على جدار ناري بحكم الواقع. تستخدم الشبكات الخلوية وشبكات Wi-Fi التي تستخدمها الأجهزة المحمولة أيضًا جدرانًا نارية لحماية جميع الأجهزة المتصلة بالشبكة.

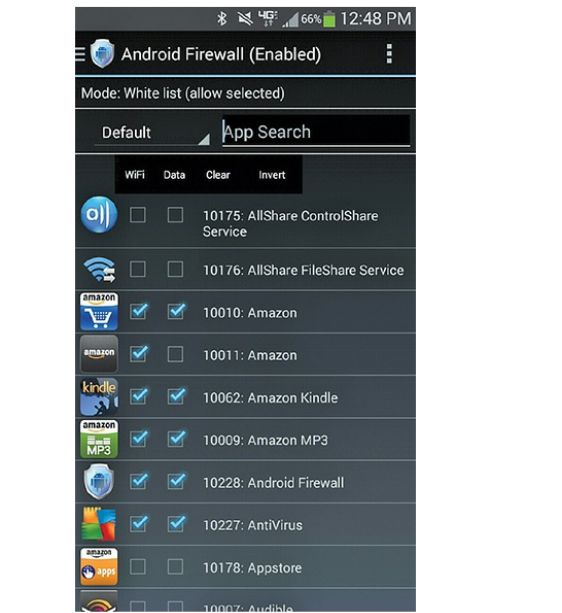

ا عتمادًا على نظام التشغيل، قد تتمكن من العثور على حزم جدار ناري برمجية وتثبيتها بشكل تقليدي. مثال على جدار ناري برمجي لنظام Android موضح في الشكل 9 . تتضمن حزم جدار النار البرمجية لـ Android عناصر القاعدة الأساسية لإنشاء قواعد لتصفية حركة المرور المحددة القادمة إلى الجهاز المضيف. العديد من هذه الحزم تتضمن أيضًا حلولًا للبرامج الضارة الأساسية واكتشاف الاختراقات.

| |

|

بعض هذه الحلول البرمجية للجدران النارية مستقلة ويجب تكوينها وإدارتها بواسطة المستخدم، في حين أن بعضها الآخر هو حلول على مستوى المؤسسة ويمكن تكوينها وتحديثها وإدارتها مركزيًا بواسطة مدير الأنظمة. تذكر أن حزم جدران النار البرمجية تعمل على مستوى أساسي جدًا ولا يمكنها احتواء كل تهديدات الشبكة. ومع ذلك، فإنها تعمل كخط دفاع ثانٍ للجهاز المضيف، وهي جزء من أي تصميم أمني جيد متعدد الطبقات ومتعمق.

مشكلات أمان نظام التشغيل والتطبيقات المحمولة

الأمان هو موضوع معقد ومتطور باستمرار. لقد ناقشنا بالفعل جوانب الأمان للأجهزة المحمولة في نقاط مختلفة في الفصل، ولكن هناك بعض المشكلات الأمنية الإضافية التي يحتاج المستخدم والمنظمة إلى معرفتها واتخاذ خطوات لمنعها. سنبدأ بمناقشة الأدوات التي يمكنك استخدامها لحل مشكلات أمان نظام التشغيل والتطبيقات المحمولة بشكل عام، ثم ننتقل إلى بعض المخاطر الشائعة، الأعراض، والأدلة المتعلقة بمشكلات الأمان المحمولة.

أدوات حل المشكلات

بينما يعتبر الأساس الجيد للأمان هو البقاء على اطلاع بالتهديدات الجديدة ومراقبة التصحيحات، التحديثات التكوينية، التغييرات السياسية، تحديثات البرامج الضارة، وإعادة تعليم المستخدمين المطلوبة لمعالجة هذه التهديدات الجديدة، فإن هذا الأساس يتعلق بعدم إعطاء المهاجمين فوزًا سهلًا. إلى جانب ذلك، علينا التعامل مع مشكلات الأمان التي تتطلب يقظة مستمرة: التهديدات الجديدة، تجنب التطبيقات غير الآمنة، والثغرات التي لا يمكن حلها. على الرغم من أن أصولك الأعظم هي فضولك الخاص، غرائزك، ومثابرتك، يمكنك تعزيز هذه العوامل بمجموعة متنوعة من الأدوات التقنية لحل مشكلات الأمان المحمولة. دعنا نلقي نظرة على بعض هذه الأدوات، مجمعة من حيث القضايا التي تكون مفيدة للتعامل معها: الهجمات الشبكية وأمان التطبيقات.

الهجمات الشبكية (Network Attacks)

صمم صانعو الأجهزة المحمولة في الأصل هذه الأجهزة لتكون اجتماعية بطبيعتها—فهي أكثر فائدة بهذه الطريقة—ولكن الهجمات الشبكية يمكن أن تستغل مثل هذا الانفتاح. سننظر في قضايا محددة في وقت لاحق في قسم "الاتصالات غير المقصودة"، ونركز الآن على الأدوات لتحديد وتخفيف المخاطر: إعدادات أمان الجهاز، تدريب المستخدم، محلات Wi-Fi، ومحللات أبراج الخلايا.

إعدادات أمان الجهاز: نظرًا لأن الهجمات الشبكية تستغل عمومًا الأجهزة التي تكون مفرطة في التواصل، فإن الخطوة الأولى لتخفيف هذه التهديدات هي التأكد من أن أجهزتك لن تتصل تلقائيًا بأي شبكة Wi-Fi مفتوحة أو جهاز Bluetooth قريب. يمكنك تطبيق هذه الإعدادات يدويًا على كل جهاز، ولكن يمكنك أيضًا استخدام MDM (تذكر، هذا هو مدير الأجهزة المحمولة)، أو برنامج مماثل مصنوع لإدارة أكثر من جهاز واحد، مثل Apple Configurator.

تدريب المستخدم : لن يساعد كثيرًا تكوين أجهزتك لتجنب الاتصالات التلقائية إذا كان لا يزال المستخدمون يختارون أي شبكة Wi-Fi مفتوحة أو يقبلون أي طلب إقران دون النظر في العواقب. وبالمثل، ستكون شبكتك في خطر إذا لم يتعرف مستخدموك على أي من علامات التحذير بأن اتصالهم بشبكة Wi-Fi الآمنة لمنظمتك قد تم اعتراضه بواسطة نقطة وصول لاسلكية خبيثة (Evil-Twin). علمهم ما هو الطبيعي، ودربهم على التوقف والإبلاغ عن أي شيء يبدو غير عادي.

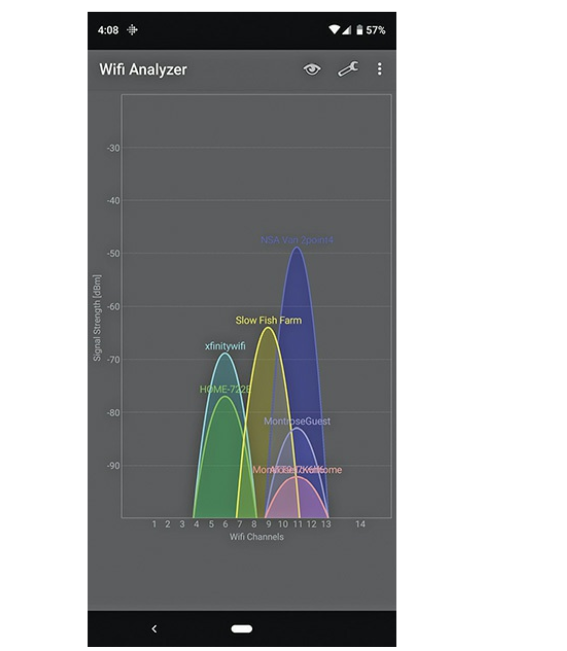

محلل Wi-Fi : بالإضافة إلى استخدام محلل Wi-Fi لمهام مثل معرفة القناة التي يجب أن تستخدمها الشبكة، تحسين وضع نقاط الوصول اللاسلكية، أو العثور على النقاط الميتة، يمكنك استخدامه لرسم خريطة الشبكات المجاورة (انظر الشكل 10 ). من المحتمل أن تكون معظم هذه الشبكات شبكات حقيقية في المباني أو المكاتب المجاورة، ولكن دائمًا هناك احتمال أن يقوم شخص ما بإعداد نقطة وصول لاسلكية لأسباب خاطئة.

| |

|

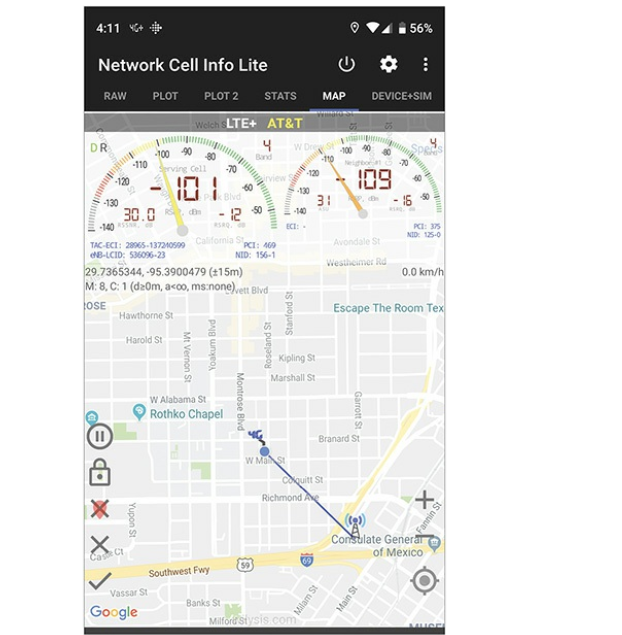

محلل أبراج الخلايا (Cell Tower Analyzer): مثل محلل Wi-Fi، يساعد محلل أبراج الخلايا في تحديد الإشارات الخلوية القريبة، تقدير مسافتها واتجاهها (انظر الشكل11 )، قياس قوة إشارتها، وجمع معلومات أخرى مثل التقنيات التي تستخدمها، أسماء الشبكات، والمزيد. استخدام بسيط يمكن أن يكون تأكيد جودة الإشارة لمستخدم يواجه مشكلة في الاتصال، أو لرسم خريطة للوصول في المبنى. هناك أيضًا فرصة لرؤية برج غير شرعي يعمل بالقرب منك—وقد تكون مؤسستك هي الهدف.

| |

|

النهاية

نكون هنا انتهينا من الجزء 2 من الفصل 25 تماما من شهادة A plus المقدمة من CompTIA اصبحنا الأن في اخر المشوار ولكن سيكون ممتع جدا جدا لذلك احرص على قرائة كل فصل سريعا

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock