الفصل : 9

الجزء : 1

العنوان : تصلب والأمن (Hardening and Security)

9.44 مليون دولار. لأي شخص قرأ هذا بصوت الدكتور إيفل، أرفع قبعتي لكم. لأي شخص ليس لديه فكرة عما أتحدث عنه، قد تكون طفولتك محمية. بالمزاح جانبا، هذا الرقم مهم لأمن تكنولوجيا المعلومات. لماذا؟ لأن 9.44 مليون دولار هو متوسط تكلفة الشركة الأمريكية عندما تكون ضحية لخرق بيانات. سمعت هذا والإحصائيات المخيفة الأخرى في مؤتمر مايكروسوفت في ريدموند، والأرقام استمرت في الارتفاع سنة بعد سنة.

ماذا عن النظر في إحصائية أخرى يمكن استخدامها للحصول على الموافقة على زيادة ميزانية الأمان الخاصة بك؟ اعتمادًا على الدراسة التي تقرأها، يمكن أن يكون متوسط عدد أيام التواجد للمتسلل في شبكتك (الوقت الذي يقضونه داخل ملفاتك وبنيتك التحتية قبل اكتشافهم وإزالتهم) يصل إلى 200 يوم. فكر في ذلك—200 يومًا! هذا هو الجزء الأكبر من السنة التي يقضونها قبل أن تكتشفهم! ماذا يفعلون عادة خلال تلك الـ200 يوم؟ يسحبون جميع بياناتك قليلاً قليلاً من الباب الخلفي.

رقم آخر هو 76%—وهو نسبة التطفلات الشبكية التي تحدث نتيجة لاختراق بيانات اعتماد المستخدمين. بالإضافة إلى ذلك، يصبح من الصعب أكثر فأكثر تحديد هذه الهجمات في المقام الأول لأن المتسللين يستخدمون أدوات تكنولوجيا المعلومات الشرعية للحصول على ما يريدون. على سبيل المثال، يمكن للمتسلل أن يقوم بالهندسة الاجتماعية ليحصل على ثقة موظف واحد ويستغل تلك الثقة لتثبيت أداة اتصال عن بعد على كمبيوتر العمل الخاص بالمستخدم. لماذا يستخدمون البرمجيات الضارة عندما يمكنهم تثبيت أداة اتصال عن بعد صالحة والتي ستمر دون أن تلاحظها أنظمة كشف التطفل؟ يبدو منطقيا بالنسبة لي.

أمان البيانات، أمان الشبكة، أمان الاعتماد والهوية—كل هذه الأمور تصبح أصعب في التحقيق، ولكن هناك دائمًا أدوات وتقنيات جديدة تظهر يمكنها مساعدتك في محاربة الأشخاص السيئين. Windows Server 2022 هو أكثر نظام تشغيل خوادم أمانًا من مايكروسوفت؛ في هذا الفصل، دعنا نناقش بعض الوظائف المدرجة التي تجعل هذا البيان صحيحًا:

•ال Microsoft Defender Antivirus

•ال Windows Defender Firewall—أمر جدي

• تقنيات التشفير

•ال Azure AD Password Protection

• سياسة كلمة المرور الدقيقة

•ال Advanced Threat Analytics—نهاية الدعم

• أفضل ممارسات الأمان العامة

• تحسينات البروتوكول

ال Microsoft Defender Antivirus

مصطلح Windows Defender كان موجودًا لسنوات عديدة، ولكن مصطلحاته وقدراته تطورت مرات عديدة مع الإصدارات الجديدة من نظام التشغيل. كانت Defender موجودة حتى في عام 2005، في ذلك الوقت تقدم حماية بسيطة جدًا ضد البرمجيات الضارة. حقبة Windows 8 قدمت تغييرا كبيرا لمستخدمي Windows، متضمنة Windows Defender في نظام التشغيل، مجانًا وبدون أي تكلفة إضافية. على الرغم من أن هذا يبدو رائعًا على الورق، لم تؤخذ قدرات Defender بجدية من قبل مجتمع تكنولوجيا المعلومات.

لكن اليوم، ما يُعرف الآن بـ Microsoft Defender Antivirus هو مضاد للبرمجيات الضارة/الفيروسات محسّن بشكل كبير ويعمل على ملايين من أجهزة Windows 10 و11 بالإضافة إلى، كما خمنت، الإصدارات الحالية من Windows Server. Defender Antivirus موجود في نظام التشغيل وممكّن افتراضيًا، ونتيجة لذلك لديه مستوى من التكامل والاستجابة يصعب على البائعين من الطرف الثالث مطابقته. لا أستطيع أن أخبرك بعدد المرات التي تتبعت فيها تسريبات الذاكرة وإعادة التشغيل العشوائية للخوادم إلى برامج مضادة للفيروسات من طرف ثالث تعمل بشكل سيء، وهو أمر غير مقبول في عالم الخوادم اليوم.

لا يزال البعض يعتبر قدرات مضاد الفيروسات التي يوفرها Defender ضعيفة، ربما فقط لأنها مجانية، لكنها بالتأكيد تحمل بعض المزايا على برامج مكافحة الفيروسات من طرف ثالث. لم أرى بعد منتج Windows Defender يُفسد عميلًا أو خادمًا.

من المحتمل أنك رأيت وسمعت أيضًا إشارات إلى Windows Defender Advanced Threat Protection (ATP)، الذي أعيد تسميته الآن إلى Microsoft Defender ATP. هذا عبارة عن مجموعة من المنتجات والأنظمة التي تعمل معًا لحماية أجهزة Windows الخاصة بك. مضاد الفيروسات/البرمجيات الضارة هو واحد فقط من تلك القدرات، والمضاد للفيروسات المدمج هو فكرة جديدة نسبيًا عند الحديث عن عائلة أنظمة تشغيل Windows Server.

أول نظام تشغيل خادم وجدنا به Defender مدمجًا لمكافحة الفيروسات كان Server 2016. العديد من الخوادم التي تعمل في الإنتاج لشركات حول العالم لا تزال Server 2012 R2 في هذه المرحلة (أعرف ذلك لأنني أعمل عليها كل يوم)، وبالتالي فإن وجود أداة Defender المحسنة في Server 2022 هو سبب آخر للبدء في التخطيط للترقية اليوم.

ليس لدينا مساحة كافية للصفحات للتعمق في كل جانب من جوانب Windows Defender ATP، ويتم تحسينه باستمرار. في الواقع، بينما أكتب هذا، بدأت ثورة جديدة، مع ظهور مراجع ومقالات حول Microsoft Defender for Cloud. ما سنفعله هو استكشاف بعض الواجهات، والتأكد من أنك تعرف كيفية استخدام المكونات الأكثر شيوعًا التي لا تتطلب تلاعبًا على مستوى السياسة أو الإدارة المركزية، وتوسيع معرفتك ببعض الميزات المتقدمة المتاحة للتعلم والحفر.

تثبيت Microsoft Defender Antivirus

لقد انتهيت! Microsoft Defender Antivirus مُثبت افتراضيًا في Windows Server 2022. في الواقع، ما لم تكن قد غيرته بطريقة ما، فإن Defender AV ليس مثبتًا فقط ولكن أيضًا يحمي نظامك تلقائيًا بمجرد تثبيت نظام التشغيل. لكن لا تأخذ كلامي على أنه الحقيقة: إذا فتحت Server Manager، واخترت Add roles and features، وانقر على الصفحة حتى تصل إلى صفحة Select features، يجب أن تجد خانة الاختيار محددة بالفعل بجانب Microsoft Defender Antivirus:

إذا لم تكن محددة بالفعل لسبب ما، فهذا هو المكان المناسب لزيارته لتثبيته وتشغيله.

استكشاف واجهة المستخدم

واجهة أداة Microsoft Defender هي نفسها داخل أحدث إصدارات Windows 10، ولكن إذا لم تستكشف ذلك بعد، سنلقي نظرة سريعة عليها هنا. اذهب وأطلق Settings من داخل قائمة Start، ثم انقر على Update & Security.

بمجرد الدخول إلى هذا القسم، سترى Windows Security مدرجًا على اليسار. هنا تحصل على نظرة شاملة على المكونات المختلفة لـ Defender التي تعمل معًا لحماية نظامك.

تذكر، لم تقم بأي شيء لتمكين أي من هذه الوظائف؛ كل هذه هي قدرات موجودة خارج الصندوق:

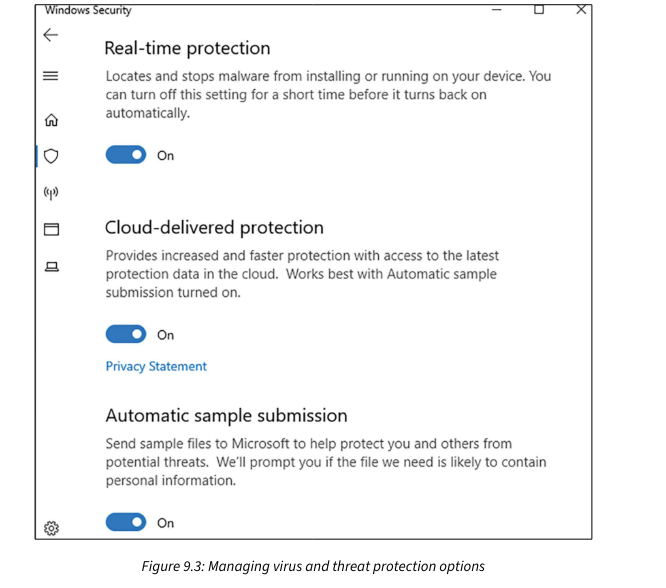

النقر بشكل أعمق في أي من هذه مجالات الحماية سيجلب لك أوصافًا أكثر تفصيلاً لكل قدرة، بالإضافة إلى العديد من الخيارات لتمكين أو تعطيل الحمايات الخاصة الموجودة. على سبيل المثال، إذا كنت تنقر على Virus & threat protection، سترى معلومات موجزة عن Defender AV، متى تم تحديث ملفات تعريفه، ما الذي يقوم بفحصه، وهكذا. ثم النقر بشكل أعمق على رابط يسمى Manage settings سيعطيك خيارات لتعطيل Defender AV إذا احتجت لذلك، بالإضافة إلى العديد من الخيارات الأخرى التي يمكن تحديدها أو إلغاء تحديدها. يظهر الشكل 9.3 بعض الإعدادات المتاحة داخل Defender AV. اخترت عرض هذه الثلاثة لأنها مهمة لموضوع آخر سنغطيه قريبًا، عندما نناقش جزء ATP من Defender ATP:

تعطيل Microsoft Defender Antivirus

أنت تعرف بالفعل أن Defender AV ممكّن افتراضيًا، وكذلك العديد من المكونات الأخرى التي تشكل عائلة منتجات Microsoft Defender. عن طريق تقليب خيار الحماية في الوقت الحقيقي الموضح في الشكل 9.3، يمكنك تعطيل AV مؤقتًا. تأخذها خطوة أبعد، إذا كنت متأكدًا تمامًا من أنك لا تريد استخدام Defender AV لأن لديك برنامج مكافحة فيروسات خاص بك الذي دفعت ثمنه بالفعل، لديك طريقين مختلفين يمكن اتخاذهما.

أولاً، تم تصميم Defender AV ليقوم بالتراجع تلقائيًا في حالة تثبيت برنامج مكافحة فيروسات آخر. على الأرجح، كل ما تحتاج إلى فعله هو تثبيت أداة مكافحة الفيروسات من طرف ثالث، وبعد إعادة تشغيل الخادم، سيتراجع Defender AV ويسمح للمنتج الطرف الثالث بالعمل، حتى لا يتعارضوا مع بعضهم البعض. هذا مهم لأن حقيقة لا يدركها حتى العديد من فنيي الكمبيوتر هي أن تشغيل برامج مكافحة الفيروسات المتعددة على نظام واحد يعد عمومًا فكرة سيئة. غالبًا ما تتسبب في تعارضات مع بعضها البعض، لديها أخطاء في تخصيص الذاكرة، وتسبب سلوكًا بطيئًا وغريبًا في النظام.

افتراضيًا، يعمل Microsoft Defender في ما يُعرف بـ Active mode، وهو أمر منطقي جدًا. إذا كنت تستخدم قدرة إضافية في عائلة Defender تسمى Microsoft Defender for Endpoint، عندما يتم تثبيت منتج مكافحة فيروسات من طرف ثالث، يغير Defender تروس ويدخل إلى وضع Passive mode. في هذه الحالة، لا يعد Defender AV هو المضاد للفيروسات الأساسي. قد يفحص بعض الملفات ويكتشف التهديدات إذا رآها، ولكن Defender الآن لا يتخذ أي إجراء لتخفيف هذه التهديدات المحتملة.

إذا كنت تخطط لاستخدام مكافحة الفيروسات الخاصة بك وتريد التأكد من إزالة Defender تمامًا، من الممكن

إلغاء تثبيت ميزة Defender من خادمك. يتم ذلك بسهولة عبر PowerShell، باستخدام الأمر التالي:

Uninstall-WindowsFeature -Name Windows-Defender

ما هو ATP على أي حال؟

من الصعب تعريف ما يعنيه تحديدًا Advanced Threat Protection لأنه يمثل تتويجًا لأجزاء وآليات الأمان المختلفة في Microsoft Defender التي تعمل معًا لحماية العملاء والخوادم من الأمور السيئة: AV، قدرات الجدار الناري، الحمايات المادية، وحتى المقاومة المحددة ضد ransomware.

مجموعة القدرات داخل قسم Windows Security في Windows 10 وServer 2022 تعمل معًا لتصبح ATP.

شيء يجب أن يكون مثيرًا للغاية لنا جميعًا هو الطريقة الذكية التي تستخدمها مايكروسوفت الآن في الاتصال السحابي والحوسبة لتحسين Defender AV يوميًا. سواء أدركنا ذلك أم لا، فإن معظم أجهزة Windows المتصلة بالإنترنت في العالم الآن تساعد بعضها البعض باستمرار عن طريق الإبلاغ عن الثغرات الأمنية المكتشفة حديثًا والنشاط الضار إلى مايكروسوفت. يتم تحليل هذه المعلومات والتحقيق فيها عبر تعلم الآلة، ويمكن استخدام المعلومات الناتجة على الفور من قبل بقية أجهزة Windows حول العالم.

بينما يبدو هذا قليلًا كالأخ الأكبر ومليئًا بمخاوف الخصوصية، أعتقد أننا كمجتمع تجاوزنا هذه المخاوف بشكل كبير وندرك أن الفوائد تفوق المخاوف المحتملة. الملايين من المستخدمين يمررون بريدهم الإلكتروني الآن عبر Office 365؛ قد لا تدرك ذلك، ولكن Office 365 يقوم بهذا النوع من معالجة البيانات أيضًا لتحديد ومنع الاستغلالات. على سبيل المثال، إذا كان عنوان بريد إلكتروني داخل شركة يرسل فجأة رسائل إلى مجموعة كبيرة من الأشخاص، وتلك الرسالة تحتوي على مستند Word مُمكَّن فيه ماكرو، وهو شيء لا يقوم به المستخدم عادةً، يمكن لـ Office 365 بسرعة أخذ ذلك المستند إلى منطقة آمنة، وفتحه (أو تشغيله إذا كان المرفق عبارة عن ملف تنفيذي)، واكتشاف ما إذا كان هذا الملف يحتوي على برمجيات ضارة من نوع ما. إذا كان كذلك، سيبدأ Office 365 على الفور في حجب ذلك الملف، وبالتالي منع انتشار هذا السلوك المدمر المحتمل. كل هذا يحدث دون تدخل من المستخدم أو طاقم تكنولوجيا المعلومات في الشركة. هذا ليس حتى خاص بالشركة. إذا كانت رسائل البريد الإلكتروني الخاصة بأحد مستخدمي تتم استقبالها أولاً بفيروس جديد وتم اكتشافه بواسطة مايكروسوفت، فإن هذا الاكتشاف سيساعد على حجب الفيروس الجديد عن أي عملاء آخرين يستضيفون بريدهم الإلكتروني في سحابة مايكروسوفت. هذا أمر مذهل للغاية!

نفس الفكرة تنطبق على Defender AV عندما تختار السماح له بالتواصل مع وتقديم المعلومات إلى موارد مايكروسوفت السحابية. في وقت سابق، أدرجت لقطة شاشة لبعض قدرات Defender AV تسمى cloud-delivered protection وautomatic sample submission—هي هذه الأجزاء من Defender AV التي تسمح بحدوث هذا السحر المستند إلى السحابة وتفيد جميع أجهزة الكمبيوتر.

ال Windows Defender ATP Exploit Guard

مرة أخرى، نحن نلقي نظرة على ما يبدو أنه عنوان طويل لتكنولوجيا يجب أن يكون لها غرض محدد جدًا، أليس كذلك؟ لا. Exploit Guard ليست قدرة واحدة ولكنها مجموعة كاملة من القدرات المدمجة في عائلة Windows Defender. تم تصميم هذه الحمايات خصيصًا للمساعدة في اكتشاف ومنع بعض السلوكيات الشائعة المستخدمة في الهجمات البرمجية الحالية.

إليك المكونات الرئيسية الأربعة لـ Defender ATP Exploit Guard:

1.ال **Attack Surface Reduction (ASR)**:

- ال ASR عبارة عن سلسلة من الضوابط التي تمنع تشغيل أنواع معينة من الملفات. هذا يمكن أن يساعد في التخفيف من تثبيت البرمجيات الضارة عن طريق نقر المستخدمين على المرفقات البريدية أو منع فتح أنواع معينة من ملفات Office. نحن نتعلم بسرعة كمجتمع حاسوبي أنه يجب علينا عدم النقر على ملفات في البريد الإلكتروني التي تبدو كملفات تنفيذية، ولكن غالبًا ما لن يعرف المستخدم العادي الفرق بين الملف التنفيذي وأي نوع آخر من الملفات. يمكن لـ ASR المساعدة في منع تشغيل أي ملف تنفيذي أو ملف نصي من داخل البريد الإلكتروني.

2. ال**Network protection**:

- هذا يُمكن Windows Defender SmartScreen، الذي يمكنه منع البرمجيات الضارة المحتملة من الاتصال بالخوادم التابعة للمهاجم لنقل أو تحويل بيانات الشركة خارج شركتك. المواقع على الإنترنت لديها تقييمات السمعة، تحدد المواقع أو عناوين IP التي تُعد موثوقة أو غير موثوقة، اعتمادًا على أنواع الحركة التي توجهت إلى ذلك العنوان IP في الماضي. SmartScreen يستفيد من قواعد بيانات السمعة تلك لمنع حركة المرور الصادرة من الوصول إلى الوجهات السيئة.

3. ال**Controlled folder access**:

- حماية ضد ransomware! هذا مثير للاهتمام لأن ransomware هو مصدر قلق رئيسي لأي محترف أمني في تكنولوجيا المعلومات. إذا لم تكن مألوفًا بالمفهوم، فإن ransomware هو نوع من البرمجيات الضارة التي تثبت تطبيقًا على جهاز الكمبيوتر الخاص بك ثم تشفر الملفات على جهاز الكمبيوتر الخاص بك. بمجرد التشفير، لا يمكنك فتح أو إصلاح تلك الملفات دون مفتاح التشفير، والذي سيقدمه المهاجمون (غالبًا) بسعادة مقابل الكثير من المال. كل عام، ينتهي الأمر بالعديد من الشركات بدفع ذلك الفدية (وبالتالي الانخراط في السلوك الإجرامي بشكل غير مباشر) لأنهم لا يمتلكون حماية جيدة أو نسخ احتياطية جيدة يمكنهم من خلالها استعادة معلوماتهم. Controlled folder access يساعد في الحماية ضد ransomware عن طريق منع العمليات غير الموثوقة من الإمساك بالمناطق من محرك الأقراص الثابتة التي تم اعتبارها محمية.

4. ال**Exploit protection**:

- حماية عامة ضد العديد من أنواع الاستغلالات التي قد تحدث على جهاز كمبيوتر. وظيفة حماية الاستغلال في Defender ATP هي تجميع قدرات من شيء يسمى Enhanced Mitigation Experience Toolkit (EMET)، والذي كان متاحًا سابقًا ولكنه وصل إلى نهاية حياته في منتصف 2018. حماية الاستغلال تراقب وتحمي عمليات النظام بالإضافة إلى الملفات التنفيذية للتطبيقات.

يمكن إدارة هذه الضوابط، خاصةً ضوابط حماية الاستغلال، بطرق عديدة. يمكن نشرها بطريقة مركزية عبر Intune أو Group Policy أو Microsoft Endpoint Configuration Manager. بالإضافة إلى ذلك، يمكن تكوينها على أساس كل جهاز باستخدام PowerShell أو تطبيق Windows Security، الذي مدمج في كل إصدار حالي من Windows.

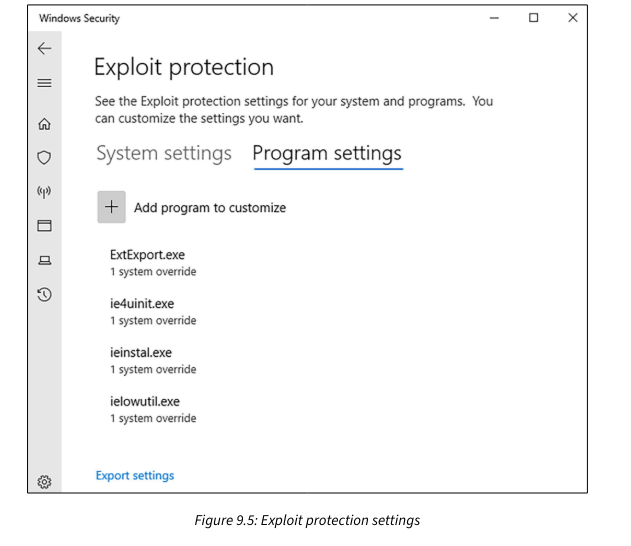

دعونا نلقي نظرة على الإعدادات في مثيل فردي لـ Windows Server 2022. افتح Windows Settings | Update & Security. في الداخل، في جزء التنقل الأيسر، سترى أيقونة درع تقول Windows Security. انقر على ذلك. الآن إلى App & browser control. في هذه الشاشة، لديك خيارات لتكوين Reputation-based protection، وهو القسم الذي يتم فيه تكوين حماية SmartScreen المستندة إلى URL، وأيضًا قسم لحماية الاستغلال. بالنقر على Exploit protection settings، ندخل الآن في تفاصيل آليات الحماية هذه. هناك العديد من أجزاء حماية الاستغلال المختلفة التي يمكن تمكينها أو تعطيلها على مستوى العالم (العديد منها مُمكَّنة افتراضيًا)، والنقر على Program settings يتيح لك التحديد بدقة، وتحديد إلى أي مدى تتعامل حماية الاستغلال مع البرامج الفردية، كما ترى في الشكل 9.5:

جدار الحماية في Windows Defender – ليس أمرًا يستهان به

لعبة الربط بالكلمات. سأقول شيئًا وأنت قل أول كلمة تخطر ببالك.

الأمن الشبكي (Network security).

هل قلت جدار الحماية؟ أعتقد أنني كنت سأقول ذلك. عندما نفكر في تأمين أجهزتنا على مستوى الشبكة، نفكر في المحيطات. تلك المحيطات يتم تعريفها وحمايتها بواسطة جدران الحماية، في الغالب على المستوى المادي، بأجهزة شبكية متخصصة مصممة للتعامل مع تلك المهمة الخاصة في شبكاتنا.

اليوم، نحن هنا للحديث عن طبقة أخرى من جدران الحماية التي يمكنك ويجب عليك استخدامها في بيئاتك. نعم، نحن نتحدث عن Windows Firewall. توقف عن الضحك، إنه غير مهذب!

من السهل أن نسخر من Windows Firewall بناءً على تاريخه. في أيام Windows XP وServer 2003، كان غير مجدٍ تمامًا ويسبب مشاكل أكثر مما يحل. كانت هذه المشاعر شائعة جدًا لدرجة أنني أجد اليوم العديد من الشركات التي تعطل Windows Firewall تمامًا على جميع أنظمتها المرتبطة بالنطاق كمسألة سياسة افتراضية. إذا سألتهم، فعادة ما لا يوجد سبب محدد لفعلهم ذلك – الردود المعتادة هي "لقد كان دائمًا هكذا" أو "إنه موجود في سياسة الأمان المكتوبة لدينا". هذه مشكلة لأن

ال Windows Defender Firewall with Advanced Security (WFAS) الموجود في أنظمة التشغيل Windows الحالية هو أكثر قوة وتطورًا من أي وقت مضى ويمكن استخدامه لتعزيز بنية الأمان لديك. سأذهب إلى حد القول إنه من الغباء تمامًا تعطيل WFAS على نظام تشغيل حالي، إلا إذا كان لديك سبب جيد ومحدد جدًا للقيام بذلك.

ثلاث وحدات إدارة لجدار حماية Windows

أولاً، من المهم أن تعرف أن هناك ثلاث وحدات مختلفة يمكنك من خلالها تكوين إعدادات جدار حماية Windows. اثنتان من هذه الوحدات تجعلان بعضهما البعض غير ضرورية، والثالثة أكثر قدرة من الأخريات. دعونا نلقي نظرة سريعة على كل واحدة منها.

جدار حماية Windows Defender (لوحة التحكم)

عند محاولة تشغيل أي تطبيق أو إعداد في Windows Server 2022، عادة ما يكون الأكثر فعالية هو النقر على زر Start ثم كتابة كلمة تتعلق بالمهمة التي تحاول تحقيقها. في حالتي، قمت بالنقر على Start وكتبت كلمة firewall. واحدة من أفضل النتائج التي تم تقديمها في نتائج البحث كانت Windows Defender Firewall، لذا مضيت قدمًا ونقرت على ذلك.

من المثير للاهتمام أن هذا الرابط يفتح وحدة تكوين Windows Defender Firewall من داخل لوحة التحكم، الطريقة القديمة لإعداد النظام. هذه الوحدة لا تزال موجودة وقادرة تمامًا على التعامل مع وظائف جدار الحماية الأساسية، مثل تمكين أو تعطيل جدار حماية Windows، ولكن نظرًا لأن هذه الأداة موجودة داخل لوحة التحكم، يجب أن نفترض أن هذه ليست الأداة التي تقصد مايكروسوفت أن نستخدمها. تذكر، جميع قدرات التكوين الجديدة قد تم نقلها إلى شاشات إعدادات Windows، بدلاً من لوحة التحكم القديمة.

حماية جدار الحماية والشبكة (إعدادات أمان Windows)

بينما كانت أدوات لوحة التحكم هي المكان المناسب دائمًا لإجراء هذه التغييرات في الإصدارات السابقة من نظام التشغيل، نعلم بالفعل أن هناك العديد من خيارات Windows Defender المخزنة داخل إعدادات Windows. هل يمكن أن يكون هناك أيضًا إعدادات تكوين جدار حماية Windows Defender داخل قسم أمان Windows في الإعدادات؟

نعم، بالتأكيد هناك. افتح إعدادات Windows وانقر على Update & Security، ثم على Windows Security. لقد كنت هنا من قبل – هذه هي الشاشة التي تعطي ملخصًا سريعًا لمكونات Windows Defender. بالطبع، هناك واحدة هنا تسمى Firewall & network protection.

انقر على ذلك الزر، وستنتقل إلى منصة تكوين أحدث لوظائف جدار حماية Windows التي لم تكن موجودة في الإصدارات السابقة من Windows Server.

بالنقر على أي من الروابط المقدمة هنا سيفتح خيارات تكوين إضافية. على سبيل المثال، إذا أردت تمكين أو تعطيل ملفات تعريف جدار الحماية (particular firewall profiles) بسرعة (سنتعلم عنها قريبًا)، يمكنك النقر على الملف الشخصي الذي تريد تكوينه، مثل ملف تعريف شبكة المجال، ومن هناك إيقاف جدار الحماية لهذا الملف الشخصي الشبكي بسهولة. العديد من الشركات تعطل ملف تعريف شبكة المجال على أجهزتها حتى لا يحمي جدار الحماية حركة المرور التي تحدث داخل شبكة LAN الشركة.

بينما يعد تعطيل جدار الحماية فكرة سيئة بشكل عام، إلا أنه في بعض الأحيان يكون ضروريًا لتلائم نموذج عملك:

شاشة تكوين جدار الحماية المتاحة داخل إعدادات Windows هي مكان جيد لاتخاذ قرارات بسيطة حول جدار حماية Windows Defender، ولكن هذه الواجهة محدودة في القدرات. لاستخدام جدي لوظائف جدار الحماية أو التكوين...

ال Windows Defender Firewall with Advanced Security (WFAS)

إذا كنت مثلي، فلن تكون راضيًا عن المعلومات المقدمة عن جدار الحماية داخل إعدادات Windows، وستريد معرفة ما يجري تحت السطح، لذا ستريد مزيدًا من المعلومات أكثر مما يمكن أن تعطيك أدوات جدار الحماية الأساسية في Windows وحدها. يمكنك إما النقر على أحد روابط الإعدادات المتقدمة الموضحة في لقطات الشاشة السابقة أو ببساطة فتح Command Prompt أو موجه Start | Run وكتابة wf.msc. أي من هذه الوظائف سيشغل وحدة الإدارة الكاملة لـ WFAS.

هنا يمكنك رؤية معلومات أكثر تفصيلاً حول النشاط والقواعد التي تعمل في Windows Firewall وإجراء تعديلات أكثر دقة في السماح والحظر. هناك أيضًا قسم المراقبة حيث يمكنك مشاهدة القواعد النشطة حاليًا، بما في ذلك قواعد أمان الاتصال. هذا قسم مهم لأنه يوضح أن WFAS يفعل أكثر من مجرد حظر حركة المرور الشبكية. إنه ليس مجرد جدار ناري؛ إنه أيضًا منصة اتصال. إذا كنت تخطط لاستخدام IPsec لتشفير حركة المرور الشبكية، سواء كانت IPsec داخل شبكتك أو من خلال تقنية الوصول عن بُعد DirectAccess، فسترى القواعد المأهولة في هذا القسم والتي هي تعريفات لتلك الأنفاق IPsec.

صدق أو لا تصدق، فإن Windows Firewall هو المسؤول فعليًا عن تحقيق تلك الاتصالات المشفرة والأنفاق. هذا أكثر تطورًا بكثير من جدار الحماية في Windows القديم.

ثلاثة ملفات تعريف مختلفة لجدار الحماية

عند اتصال أي NIC (بطاقة واجهة الشبكة) بجهاز كمبيوتر أو خادم بشبكة، سيقوم Windows Firewall بتعيين هذا الاتصال إلى واحد من ثلاثة ملفات تعريف مختلفة. من المحتمل أنك تعاملت مع هذه العملية دون أن تدرك ذلك. عندما تقوم بتوصيل جهاز الكمبيوتر المحمول الخاص بك بشبكة Wi-Fi في مقهاك المحلي، هل سألك Windows ما إذا كنت تتصل بشبكة منزلية أو عمل أو عامة؟ أو في الإصدارات الحديثة من Windows، يسألك سؤالًا أكثر على غرار، "هل ترغب في جعل جهاز الكمبيوتر الخاص بك قابلاً للاكتشاف على هذه الشبكة - نعم أم لا؟" هذا هو جدار الحماية في Windows يسألك أي ملف تعريف ترغب في تعيينه للاتصال الشبكي الجديد.

السبب الذي يجعلك تستطيع تعيين NICs والاتصالات الشبكية لملفات تعريف جدار حماية مختلفة هو أنك يمكنك تعيين قواعد وصول مختلفة ومعايير لما هو مسموح به أو غير مسموح به عبر تلك الملفات التعريفية المختلفة. بفعالية، يسألك إلى أي مدى تثق في هذه الشبكة؟ على سبيل المثال، عندما يكون جهاز الكمبيوتر المحمول الخاص بك متصلًا بشبكة الشركة، يمكنك أن تكون أكثر تساهلاً من عندما يكون نفس الكمبيوتر المحمول متصلًا في فندق عبر البلاد. من خلال تعيين قواعد جدار حماية أكثر شدة للملف التعريفي النشط عندما تكون في الفندق، فإنك تبني جدرانًا أكبر للمهاجمين لمواجهتها عندما تكون تعمل على الإنترنت العام. لنلق نظرة على الأنواع الثلاثة المختلفة للملفات التعريفية المتاحة، مع وصف سريع لكل منها:

- **ملف تعريف المجال (Domain Profile)**: هذا هو الملف الوحيد الذي لا يمكنك اختياره لتعيينه يدويًا. ملف تعريف المجال يكون نشطًا فقط عندما تكون على جهاز كمبيوتر مرتبط بمجال ومتصل حاليًا بشبكة حيث يكون جهاز تحكم المجال لمجالك متاحًا. لذلك، بالنسبة لأي جهاز في الشبكة الداخلية للشركة، يمكنك أن تتوقع أن يكون ملف تعريف المجال نشطًا. يتم اكتشاف هذا الاتصال تلقائيًا عبر خدمة Windows تسمى Network Location Awareness (NLA).

- **ملف التعريف الخاص (Private Profile)**: عند الاتصال بشبكة جديدة ويتم مطالبتك باختيار مكان اتصالك، إذا اخترت المنزل أو العمل، سيتم تعيين هذا الاتصال إلى ملف التعريف الخاص.

- **ملف التعريف العام (Public Profile)**: عند المطالبة، إذا اخترت عام، فبالطبع سيتم تعيينك إلى ملف تعريف الجدار الناري العام. أيضًا، إذا لم يتم مطالبتك لسبب ما، أو إذا لم تختر خيارًا على الإطلاق وأغلقت النافذة التي تسألك ماذا تعين لاتصالك الجديد، سيكون ملف التعريف العام هو الملف الافتراضي الذي يتم تعيينه لأي اتصالات لم يتم تعيين ملف تعريف مختلف لها بالفعل.

في الإصدارات الحديثة من Windows (خاصة في Win10)، لا تحصل عادة على المطالبة التي تسألك عن نوع الشبكة؛ بدلاً من ذلك، تحصل على تلك المطالبة التي تسألك عما إذا كنت تريد السماح لجهاز الكمبيوتر الخاص بك بالتواصل مع الأجهزة الأخرى على الشبكة الجديدة. بفعالية، لا تزال هذه هي نفس المطالبة، والقرار الذي تتخذه في تلك المطالبة سيقوم بتعيين اتصالك إما إلى ملف تعريف الجدار الناري العام أو الخاص.

يتم تعيين كل اتصال شبكي إلى تعريف ملف تعريف خاص به. يمكنك بالتأكيد أن يكون لديك أكثر من ملف تعريف جدار ناري نشط في نفس الوقت على نفس النظام. على سبيل المثال، خادم RA1 الذي استخدمناه في الفصل السابق متصل بكل من الشبكة الداخلية للشركة والإنترنت العام. داخل WFAS، يمكنك رؤية أن ملف تعريف المجال وملف تعريف العام كلاهما نشط:

بدلاً من ذلك، إذا فتحت مركز الشبكة والمشاركة على هذا الخادم، يمكننا أيضًا رؤية الملفات التعريفية المدرجة هنا، ويمكنك بسهولة معرفة أي NIC يستخدم أي ملف تعريف:

بناء قاعدة جديدة لجدار الحماية الوارد (Building a new inbound firewall rule)

الآن بعد أن نعرف أن اللحوم والبطاطس الحقيقية لجدار الحماية في Windows هي داخل وحدة التحكم في WFAS، دعونا نستخدم WFAS لبناء قاعدة جديدة. على هذا الخادم RA1، قمت بتمكين الوصول إلى RDP بحيث يمكنني إدارة هذا الخادم بسهولة أكبر من مكتبي. ومع ذلك، عن طريق تشغيل RDP، سمحت الآن بالوصول إلى RDP من جميع الشبكات على هذا الخادم. هذا يعني أنني أستطيع الوصول إلى RDP إلى RA1 من داخل الشبكة، ولكن يمكنني أيضًا الوصول إلى RDP إلى RA1 من الإنترنت، نظرًا لأن هذا هو خادم الوصول عن بُعد ويحدث أنه متصل مباشرة بالإنترنت. هذه مشكلة كبيرة، لأن أي شخص على الإنترنت يمكنه العثور على الخادم الخاص بي، والعثور على واجهة تسجيل الدخول RDP، ومحاولة الدخول إلى RA1 عن طريق القوة الغاشمة. هذا حرفياً كيف تحدث معظم هجمات الفدية.

لتخفيف هذه المشكلة، أريد إيقاف RDP فقط على NIC الخارجية. أريد أن يظل نشطًا على الشبكة الداخلية حتى أتمكن من الوصول إلى الخادم من مكتبي، ولكن هل هناك طريقة سهلة داخل WFAS لإنشاء قاعدة جدار حماية تحظر الوصول إلى RDP فقط من الخارج؟ نعم، بالتأكيد هناك. افتح wf.msc لتشغيل Windows Defender Firewall مع أمان متقدم، انتقل إلى قسم قواعد الوارد (InboundRules)، وسترى جميع قواعد جدار الحماية الواردة الموجودة على هذا الخادم (هناك العديد من القواعد المدرجة هنا حتى لو لم تقم بزيارة وحدة التحكم هذه من قبل؛ يتم تثبيت هذه القواعد مع نظام التشغيل). انقر بزر الماوس الأيمن على قواعد الوارد واختر قاعدة جديدة... هذا يطلق معالجًا سنقوم من خلاله بإنشاء قاعدة الجدار الناري الجديدة. الشاشة الأولى هي حيث نحدد نوع القاعدة التي نريد إنشاءها. يمكنك إنشاء قاعدة تعدل حركة المرور لبرنامج معين أو رقم منفذ، أو يمكنك الاطلاع على قائمة البروتوكولات المعرفة مسبقًا.

أحب معرفة بالضبط ما تفعله قاعدتي بسبب الطريقة التي عرفتها بها، وليس بسبب تعريف بروتوكول موجود مسبقًا، وأعرف أن RDP يعمل عبر منفذ TCP 3389. لذلك، سأختار منفذ في هذه الشاشة، وبعد النقر على التالي، سأعرف المنفذ 3389 كمنفذ معين أريد تعديله:

خطوتنا الثالثة هي أن نقرر ما إذا كنا نريد السماح أو حظر هذا المنفذ المعين. هناك خيار ثالث مدرج حول السماح بالاتصال فقط إذا كان مصدقًا بواسطة IPsec، وهو خيار قوي، لكنه يتطلب وجود IPsec مثبتة في شبكتنا بالفعل. بسبب هذا المتطلب، لا ينطبق هذا الخيار على معظم الناس.

في مثالنا، لدينا بالفعل RDP يعمل، ولكن نريد حظره على أحد NICs، لذلك سأختار حظر الاتصال.

لا نريد حظر RDP لجميع NICs، لذا هذه الشاشة التالية مهمة جدًا. هنا نحتاج إلى الرجوع إلى معرفتنا حول تلك الملفات التعريفية لجدار الحماية التي تحدثنا عنها. تذكر أن NICs الداخلية المتصلة بشبكتنا الميدانية ستحتوي على ملف تعريف المجال المخصص لها. ولكن أي NICs غير متصلة بشبكة داخلية حيث يقيم جهاز تحكم المجال سيكون لها إما ملفات التعريف العامة أو الخاصة نشطة. هذا هو المعرفة التي نحتاج إلى استخدامها في هذه الشاشة. إذا كنا نريد تعطيل RDP فقط على NIC الخارجية، نحتاج أن تكون هذه القاعدة نشطة فقط لملف التعريف الخاص وملف التعريف العام. في الواقع، عند النظر إلى لقطات الشاشة السابقة، يمكننا أن نرى أن NIC الخارجية مخصصة لملف التعريف العام تحديدًا، وبالتالي يمكننا تحديد فقط المربع العام هنا وسيتم حظر RDP على NIC الخارجية. ولكن في حالة إضافة المزيد من NICs إلى هذا الخادم في المستقبل والتي نريد التأكد من أن الوصول إلى RDP غير ممكن، سنترك كلاً من الخاص والعام محددين، لضمان أمان أفضل في المستقبل.

تأكد من إلغاء تحديد ملف تعريف المجال! وإلا، ستقوم بحظر الوصول إلى RDP تمامًا، وإذا كنت تستخدم RDP حاليًا للاتصال بهذا الخادم، ستطرد نفسك منه ولن تتمكن من إعادة الاتصال.

والآن ببساطة نقوم بإنشاء اسم لقاعدتنا الجديدة، وقد انتهينا! تم تعطيل قدرتنا على الوصول إلى RDP إلى هذا الخادم من الإنترنت فورًا، ويمكننا الآن أن ننام بشكل أفضل الليلة.

النهاية

نكون هنا انتهينا من الجزء 1 من الفصل 9 تماما من شهادة MCSA المقدمة من Microsoft الأن نغوص في الأعماق

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما