الفصل : 5

الجزء : 3

العنوان : ال Group Policy

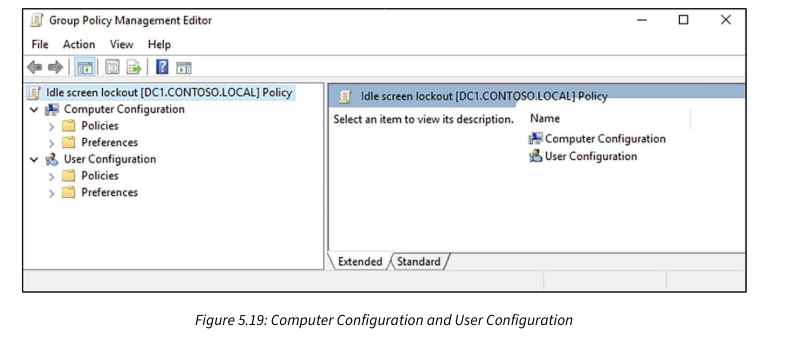

إعدادات الكمبيوتر وإعدادات المستخدم

بعد استكشاف سياسات المجموعة (GPOs) لبضع دقائق، ستلاحظ أن محرر إدارة سياسات المجموعة ينقسم إلى قسمين مختلفين. عند البحث في GPO للعثور على الإعداد المحدد الذي ترغب في تطبيقه، يجب أن تختار أولاً ما إذا كنت تعمل على Computer Configuration أو User Configuration. فهم الفروق بينهما والحفاظ على هذه الفروق في ذهنك مهم ليس فقط للعثور على الإعداد الذي تبحث عنه ولكن أيضًا لضمان أن يرتبط الـGPO الجديد بالمكان الصحيح وينطبق على نوع الكائن المناسب.

إعدادات الكمبيوتر

كل إعدادات GPO المدرجة تحت Computer Configuration هي بالطبع إعدادات يمكن تطبيقها على أجهزة الكمبيوتر المتصلة بالمجال. بالطبع، لا يتم تطبيق جميع إعدادات GPO على أجهزة الكمبيوتر فقط. العديد من إعدادات GPO تنطبق على كائن الكمبيوتر في Active Directory، وكل هذه الأنواع من إعدادات GPO تقع تحت Computer Configuration. وبعض إعدادات GPO يمكن تكوينها على مستوى الكمبيوتر أو مستوى المستخدم. وأحيانًا قد يكون لديك خيارات مشابهة داخل تكوين الكمبيوتر وتكوين المستخدم تحقق المهمة بطرق مختلفة قليلاً.

مثال جيد هو سياسة قفل الشاشة الخاملة. من المتطلبات الشائعة للشركات أن يتم قفل شاشات الكمبيوتر بعد عدد معين من الدقائق من عدم النشاط. بهذه الطريقة، إذا ترك المستخدم جهاز الكمبيوتر الخاص به ونسي قفل الشاشة يدويًا، فسيتم قفل الشاشة تلقائيًا بعد، على سبيل المثال، 15 دقيقة.

إذا كُلفت بإنشاء مثل هذه السياسة، يجب أن تقرر ما إذا كنت تريد أن يتم تطبيق هذه السياسة على مستوى الكمبيوتر أو مستوى المستخدم. سيتم اتخاذ هذا القرار بناءً على نشاط المستخدم العادي.

إذا قررت أن أفضل طريقة لقفل الشاشة هي القيام بذلك على مستوى الكمبيوتر، بمعنى أن الشاشة ستقفل بعد 15 دقيقة بغض النظر عن من يقوم بتسجيل الدخول إلى ذلك الكمبيوتر، فهذه هي التكوينات المحددة التي يجب عليك إعدادها داخل الـGPO الخاص بك:

Computer Configuration | Policies | Windows Settings | Security Settings | Local Policies | Security Options

Interactive logon: Machine inactivity limit = Enabled and specified to 900 seconds (15 minutes)

إعدادات المستخدم

من ناحية أخرى، العديد من إعدادات GPO الأخرى لا تنطبق على حساب الكمبيوتر على الإطلاق، بل على المستخدم الذي يقوم بتسجيل الدخول إلى الكمبيوتر. إعدادات User Configuration تتبع حساب المستخدم وتطبق على أي محطة عمل يسجل هذا المستخدم الدخول إليها. إذا نظرت إلى GPO الخاص بربط محركات الأقراص الشبكية، ستجد أن تكوينات محرك الأقراص الشبكية التي قمنا بإنشائها في ذلك الـGPO تقع تحت User Configuration. هذا يعني أن تلك الربط لمحركات الأقراص ستتم محاولة تطبيقها في أي مكان يسجل فيه المستخدم الدخول. لا يمكنك إنشاء محركات أقراص شبكة مرتبطة كإعداد GPO أصلي من داخل Computer Configuration.

نعود إلى مثال قفل الشاشة الخاملة، ماذا لو قررت أنك تريد أن يحدث قفل الشاشة لنوع معين من المستخدمين، أو ربما لجميع المستخدمين، وأن يحدث قفل الشاشة لهؤلاء المستخدمين بغض النظر عن الكمبيوتر الذي يسجلون الدخول إليه؟ في هذه الحالة، لا يوجد إعداد سياسة محدد لقفل الشاشة يمكنك تكوينه داخل User Configuration، لكن ما يُوصى به عادةً هو الإبداع في إعدادات شاشة التوقف، التي هي إعدادات User Configuration. إذا قمت بتكوين إعدادات GPO الأربعة التالية، ستنشئ فعليًا نفس سلوك إعداد مهلة عدم النشاط لجهاز الكمبيوتر، ولكن الآن سيتم تطبيق هذه السياسة بناءً على حسابات المستخدمين بدلاً من حسابات الكمبيوتر:

User Configuration | Policies | Administrative Templates | Control Panel | Personalization

Enable screen saver = Enabled

Force specific screen saver = Use this to define which screen saver you want to run

Screen saver timeout = Enabled and set to 900 seconds

Password protect the screen saver = Enabled

ربط GPOs وفقًا لذلك

عند البحث عن تكوينات GPO لوضعها في بيئتك، أحيانًا ستجد أنه ليس لديك خيار بين تكوين الكمبيوتر أو تكوين المستخدم، حيث ستوجد بعض الخيارات في مكان واحد فقط. أحيانًا أخرى، ستجد أن الإعدادات التي تقوم بوضعها يمكن تكوينها من أي مكان، ويعتمد قرار كيفية تعيين GPO بشكل أفضل على المستوى الذي تريد أن تنطبق عليه إعدادات الـGPO.

يرتبط هذا القرار بشكل مباشر بالمكان الذي ستقوم بربط هذا الـGPO به! إذا كان الـGPO الخاص بك يحتوي على إعدادات Computer Configuration، فإن هذه الإعدادات يمكن أن تطبق فقط على كائنات الكمبيوتر ولذلك يجب أن يتم ربط هذا الـGPO بالأماكن التي تحتوي على كائنات الكمبيوتر. أو ربطه بالمجال بالطبع، مما يغطي جميع الـOUs.

والعكس صحيح أيضًا؛ إذا كان الـGPO الجديد الخاص بك يحتوي فقط على إعدادات User Configuration، فإن هذا الـGPO سينطبق فقط على كائنات المستخدم، وأي روابط تنشئها لهذا الـGPO يجب أن تكون روابط لـOUs التي تحتوي على كائنات المستخدم التي تريد أن ينطبق عليها الـGPO.

قد تكون قد استنتجت ذلك بالفعل، ولكن من الأفضل بشكل عام إنشاء GPOs كـGPOs تعتمد إما على الكمبيوتر أو على المستخدم.

يمكن أن يحتوي GPO واحد على العديد من الإعدادات المختلفة، وإذا كان هذا الـGPO مرتبطًا بمستوى عالٍ بما فيه الكفاية، فقد يكون قادرًا على تطبيق إعدادات تكوين المستخدم والكمبيوتر من داخل نفس الـGPO. ولكن هذا يجعل العبء الإداري أعلى على هذا الـGPO الواحد، وعادةً ما يعتبر من الممارسات الجيدة أن يحتوي أي GPO فقط على إعدادات Computer Configuration أو User Configuration.

معالجة تكرار سياسة المجموعة

هناك وظيفة خاصة داخل GPOs تدمج بين تكوين الكمبيوتر وتكوين المستخدم معًا، لاستخدامها في الحالات الخاصة: وهي إذا كان لديك متطلب لدفع إعدادات تكوين المستخدم إلى أجهزة كمبيوتر معينة ولكنك تريد أن تعامل هذه الأجهزة كأنها إعدادات تكوين الكمبيوتر، وتطبيق نفس إعدادات السياسة على أي مستخدم يسجل الدخول إلى ذلك الكمبيوتر.

ربما تكون "Laura" في قسم الموارد البشرية لديها مجموعة معينة من السياسات على محطة عملها اليومية، لكنها أيضًا تسجل الدخول أحيانًا إلى محطة عمل عامة في اللوبي. لديك مجموعة من القيود المفروضة على تلك المحطة، ولكن نظرًا لأنها متصلة بالمجال، عادةً عندما تسجل "Laura" الدخول إلى المحطة، ستعاملها سياسات المجموعة كأنها محطة عملها الخاصة وتطبق جميع إعدادات GPO المستندة إلى المستخدم.

إذا قمت بإنشاء GPO لتكوين المستخدم يحتوي على تمكين معالجة سياسة التكرار وربط الـGPO بمحطة العمل هذه، فإنه سيطبق الآن جميع هذه التكوينات الخاصة على "Laura"، على الرغم من أنها لا تتلقى هذه إعدادات GPO على جهاز الكمبيوتر العادي الخاص بها. إذا سجلت "Laura" الدخول إلى هذه المحطة ولديها إمكانية الوصول إلى مستندات حساسة بناءً على سياسات تسجيل الدخول القياسية الخاصة بها، فمن المحتمل أن ترغب في منع ذلك من الحدوث عند تسجيل دخولها إلى هذه المحطة العامة، فقط كأحد الأمثلة على حيث يمكن أن يكون ذلك مفيدًا.

السياسات مقابل التفضيلات

هناك فرق مهم يجب أن يفهمه كل مدير لسياسة المجموعة حول إعدادات GPO. هناك نوعان مختلفان من إعدادات السياسة، وهما يتصرفان بطرق مختلفة تمامًا. الآن بعد أن فهمنا الفروق بين تكوين الكمبيوتر وتكوين المستخدم، المستوى التالي الذي ستلاحظه داخل محرر إدارة سياسة المجموعة هي المجلدات الفرعية المسماة Policies وPreferences.

السياسات

السياسات المدارة، العناصر المدرجة تحت قسم Policies لكل من تكوين الكمبيوتر والمستخدم، تتصرف بشكل عام مثل السادة. هذه إعدادات تقوم بتطبيقها وتتوقع نتائجها، تفرض الإعداد في مكانه، ولا يمكن للمستخدم تغييرها بأي شكل من الأشكال. عند تغيير المسار وإزالة GPO من النظام، فإنها تمتثل بسعادة. ماذا أعني بذلك؟ عندما تقوم بإدخال بعض إعدادات السياسة في GPO ثم تربط هذا الـGPO بمكان معين، تتوقع أن يتم تطبيق هذه الإعدادات على الأجهزة أو المستخدمين الذين قمت بتصفية الـGPO لهم. وهذا يعمل بالفعل لأي إعداد GPO، سواء كانت سياسة أو تفضيل، مدار أو غير مدار. ولكن ماذا عن عندما لم يعد هذا الـGPO ينطبق على مستخدم أو جهاز؟

التفضيلات

السياسات تُجبر الأشياء على الحدوث بغض النظر عما يريده المستخدم. من ناحية أخرى، التفضيلات غالبًا ما تكون قابلة للإلغاء بواسطة المستخدم. التفضيلات هي وسيلة جيدة لتكوين الإعدادات التي ستجعل الحياة أسهل للمستخدم، ولكن يجب أن تكون على استعداد لأن هذه التغييرات والإعدادات يمكن أن تتغير مرة أخرى يدويًا من قبل المستخدمين. بعض إعدادات GPO موجودة داخل كل من السياسات والتفضيلات، وهذه هي النقطة الفاصلة – هل تريد السماح للمستخدمين بتعديل وتغيير التكوين، أم تريد دائمًا فرضه في مكانه؟

ال Default Domain Policy

في جميع أنحاء هذا الفصل، قمنا بالتنقل داخل وخارج GPMC عدة مرات، والآن بعد أن تعرفت على شكل GPO وكيفية التعرف على روابط GPO، ربما لاحظت GPO مرتبط بجذر المجال يسمى Default Domain Policy. هذا GPO يأتي مدمجًا مع Group Policy. كل بيئة لديها واحد ما لم يتخذ المشرف خطوات لحذفه، وهو ما لا أوصي به. Default Domain Policy ينطبق على كل مستخدم وكل جهاز كمبيوتر يكون جزءًا من دليل المجال الخاص بك.

بما أن هذا GPO مفعل تمامًا منذ البداية وينطبق على الجميع، فمن الشائع أن تفرض الشركات سياسات كلمات المرور العالمية أو قواعد الأمان التي تحتاج إلى تطبيقها على الجميع. في الواقع، العديد ممن ليسوا على دراية بـ Group Policy وغير مرتاحين لإنشاء وربط وتصفية GPOs الخاصة بهم سيواصلون ببساطة إضافة المزيد والمزيد من الإعدادات في Default Domain Policy.

كل هذه الإعدادات ستنطبق بنجاح، بالطبع – على جميع المستخدمين في جميع الأجهزة، بما في ذلك الخوادم في شبكتك. في نهاية المطاف، هذا النهج سيعود ليؤذيك بشدة.

قاعدتي العامة هي عدم لمس Default Domain Policy إلا لسبب واحد – إنشاء متطلبات انتهاء صلاحية وتعقيد كلمات المرور العالمية داخل نطاقك. في الواقع، في بعض الحالات، حتى سياسة كلمة المرور قد لا تكون مناسبة لـ Default Domain Policy، على سبيل المثال، إذا كنت تريد إنشاء سياسة كلمة مرور دقيقة تأتي ببعض المزايا الإضافية، مثل القدرة على فرض معايير مختلفة لكلمات المرور على بعض المستخدمين مقارنة بالآخرين. سنغطي سياسات كلمات المرور الدقيقة في الفصل 9، Hardening and Security، لذلك في الوقت الحالي، دعونا نبقى مع فكرة أننا نريد إنشاء سياسة كلمة مرور واحدة وتطبيقها على الجميع. يبدو أن هذا مثال جيد لنمر به، وتذكر – إذا وجدت نفسك تتوجه إلى Default Domain Policy للقيام بأي شيء آخر غير إدارة كلمات المرور، فأنت ربما تقوم بشيء خاطئ. فقط قم بإنشاء GPO الخاص بك، رجاءً!

ال Administrative Templates

قم بفتح GPO، أي GPO، بحيث يكون لديك Group Policy Management Editor مفتوحًا أمامك. قم بتوسيع مجلد Policies إما لتكوين الكمبيوتر أو تكوين المستخدم، أو كليهما، وستلاحظ مجلدًا داخل كل منهما يسمى Administrative Templates. معظمنا يفكر في Administrative Templates على أنها نفس أي إعداد تكوين آخر لـ GPO، ببساطة مجموعة من العناصر التي يمكنك من خلالها التلاعب بالمستخدمين أو أجهزة الكمبيوتر، أليس كذلك؟ نوعًا ما، ولكن بينما Software Settings و Windows Settings مدمجة في Group Policy وهي تقريبًا نفس الشيء لأي بيئة نطاق، فإن Administrative Templates قابلة للتخصيص.

ال Implementing ADMX/ADML files

هناك سببان قد يجعلانك تتلاعب بملفات ADMX. الأول هو عند الانتقال إلى إصدار أحدث من Windows Server في بيئتك. كل إصدار من نظام التشغيل – 2012، 2012R2، 2016، 2019، 2022 – يأتي ببعض إعدادات Group Policy الجديدة والمحدثة. عندما تقوم بتثبيت أول وحدة تحكم في المجال في البيئة التي تعمل على منصة أحدث، فإن عملية الإعداد ستقوم عمومًا بعملية تسمى ADPrep. هذه العملية تُجهز مخطط Active Directory لنظام التشغيل الجديد وتملأ أيضًا إعدادات Group Policy الجديدة. ومع ذلك، هناك أوقات عندما لا يكون التقديم الأول لنظام التشغيل الجديد في البيئة وحدة تحكم في المجال. في هذه الحالة، لن يتم تحديث Group Policy بالإعدادات الجديدة، ولكن ماذا لو كنت تريد تلك الإعدادات الجديدة أن تكون متاحة داخل Group Policy على أي حال؟ يمكن أن تلبي الحاجة عن طريق نسخ ملفات ADMX/ADML يدويًا في مكانها.

السبب الثاني والأكثر شيوعًا لتوصيل ملفات ADMX/ADML جديدة في مكانها يدويًا هو عندما يقوم بائع البرامج، غالبًا Microsoft نفسها، بإصدار ملفات ADMX مخصصة. هذه الملفات، عند تثبيتها في Active Directory، ستوفر إعدادات جديدة داخل Group Policy التي لا توجد بشكل أصلي داخل Windows Server. دعونا نجرب ذلك الآن!

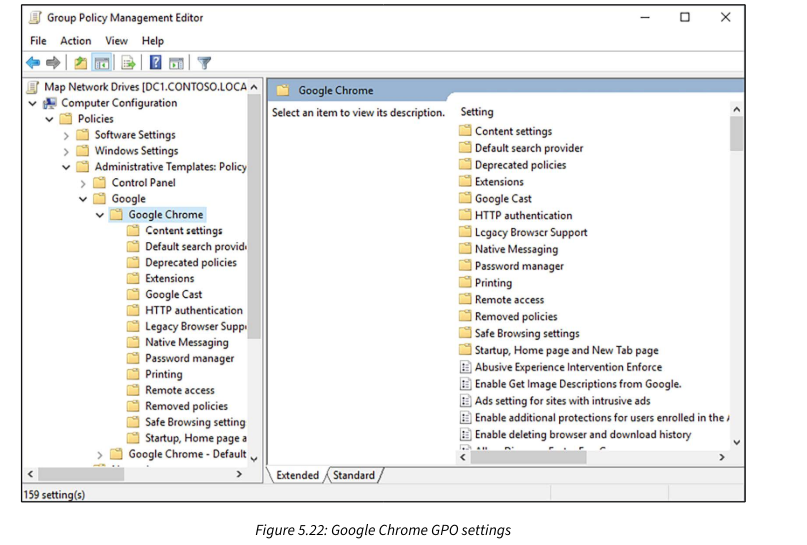

ال Google Chrome هو واحد من أكثر متصفحات الويب شعبية على هذا الكوكب. التكوين المركزي لـ Chrome هو شيء يكافح معه العديد من المديرين. ما قد يكون أو لا يكون جديدًا عليك هو أن Google لديها مجموعة من ملفات ADMX الخاصة بها! يمكنك توصيل هذه الملفات في Group Policy واستخدام الإعدادات المحددة من Google مباشرة من داخل GPMC لدفع إعدادات وتكوينات Chrome إلى قوتك العاملة.

أولاً، نحتاج إلى تنزيل هذه الملفات. في وقت كتابة هذا الكتاب، هذا الرابط سيقوم بالمهمة: https://dl.google.com/dl/edgedl/chrome/policy/policy_templates.zip.

إذا لم تتمكن من استخدام هذا الرابط، ببساطة قم بإجراء بحث على الويب عن "download chrome admx files" ويجب أن تكون قادرًا على العثور عليه.

نسخ هذه الملفات إلى وحدة التحكم في المجال الخاصة بك واستخراجها بحيث يمكنك العثور على ملفات ADMX وADML؛ يجب أن تكون داخل مجلد يسمى windows. ملفات ADMX موجودة هناك داخل مجلد windows، وملفات ADML سيتم تجميعها في مجلدات حسب اللغة. هذا يتطابق مع ما سنجده داخل Group Policy في دقيقة. الآن بعد أن حصلت على الملفات، قم بفتح المجلد التالي على وحدة تحكم المجال:

%systemroot%\PolicyDefinitions

(على معظم الخوادم سيكون هذا C:\Windows\PolicyDefinitions.)

في الشكل 5.21، يمكنك رؤية ملفات Chrome التي تم تنزيلها، جنبًا إلى جنب مع مجلد PolicyDefinitions. كما يمكنك أن ترى، هناك بالفعل العديد من ملفات ADMX داخل PolicyDefinitions، كما هو متوقع. هذه ملفات ADMX هي السبب في أن لدينا أي إعدادات حاليًا داخل Group Policy، تحت مجلدات Administrative Templates:

ببساطة قم بنسخ ملفات Chrome ADMX الجديدة إلى PolicyDefinitions، ثم قم بنسخ ملف لغة ADML المصاحب من مجلده، إلى مجلد اللغة المقابل داخل PolicyDefinitions. هذا كل شيء! إذا قمت الآن بإغلاق وإعادة فتح GPMC، بالبحث داخل Administrative Templates، التي تعرض إعدادات Google Chrome الجديدة.

هناك الكثير منها هنا من تلك الملفات ADMX الصغيرة:

في هذا المثال بالذات، أعمل مع مختبري الافتراضي وأفترض أنك لديك وحدة تحكم مجال واحدة في بيئتك. إذا كان لديك عدة وحدات تحكم، سيتعين عليك نسخ هذه الملفات إلى %systemroot%\PolicyDefinitions على كل من خوادم وحدات التحكم في المجال الخاصة بك أو متابعة قراءة القسم التالي من هذا الفصل لتعلم المزيد عن Central Store.

ال Central Store

عند فتح Group Policy Management Console وإنشاء أو تحرير GPO، يتم سحب الإعدادات المتاحة داخل جلسة وحدة التحكم الخاصة بك من ملفات ADMX/ADML التي تكون على القرص الصلب للكمبيوتر أو الخادم الذي تستخدم منه GPMC. عند تنفيذ إعدادات جديدة عبر ملفات ADMX، سيكون من المتعب نسخ تلك الملفات الجديدة إلى مكانها على كل واحدة من وحدات التحكم في المجال الخاصة بك، بالإضافة إلى جميع أجهزة العميل حيث قد يكون لديك أدوات RSAT مثبتة. لحسن الحظ، هناك حل لتلقائية ذلك بالنسبة لك!

Central Store هو شيء يمكن تمكينه في Active Directory يسمح بتكرار ملفات ADMX/ADML. بمجرد تمكين Central Store، ستنظر جميع أجهزة إدارة Group Policy الخاصة بك، مثل وحدات التحكم في المجال، إلى المخزن كمستودع لهذه الملفات النموذجية.

ال Enable the Central Store

كل ما يتطلبه الأمر لتمكين Central Store في Active Directory هو إنشاء مجلدين داخل مجلد خاص يسمى SYSVOL. بمجرد إنشائهما، سيتحقق GPMC من هذا الموقع عند التشغيل التالي، ويسحب أي ملفات ADMX/ADML جديدة تمت إضافتها. قم بتسجيل الدخول إلى خادم وحدة تحكم المجال، وقم بإنشاء المجلد الجديد التالي:

%systemroot%\SYSVOL\sysvol\contoso.local\Policies\PolicyDefinitions

قم بإنشاء مجلد إضافي داخل مجلد PolicyDefinitions الجديد الخاص بك ليحتوي على ملفات ADML الخاصة باللغة. في حالتي، أحتاج واحدًا للغة الإنجليزية مثل التالي:

%systemroot%\SYSVOL\sysvol\contoso.local\Policies\PolicyDefinitions\en-US

بوضوح، ستحتاج إلى استبدال contoso.local باسم نطاقك الداخلي الخاص، وأنت منته! بمجرد إنشاء هذين المجلدين الجديدين، استخدم هذا الموقع من هذه النقطة فصاعدًا لتوصيل ملفات ADMX وADML الجديدة، وستظهر هذه الإعدادات الجديدة من أي مكان تقوم بإطلاق GPMC في المستقبل.

ال Populate the Central Store

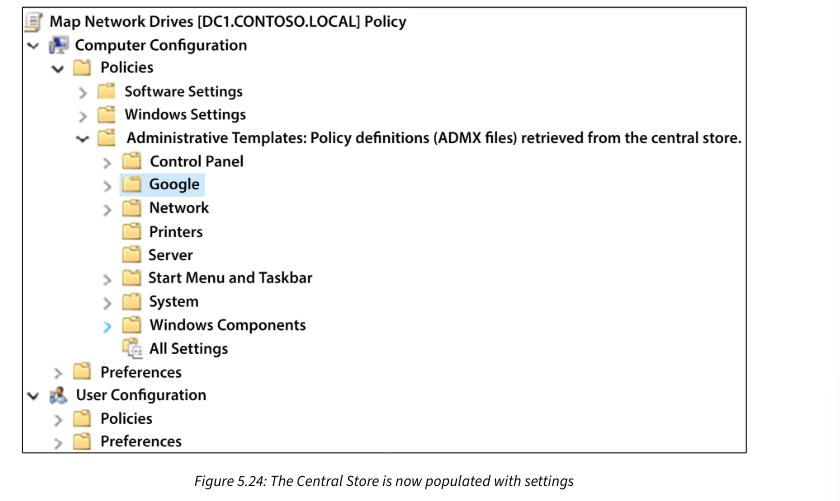

ربما لم يكن لديك سبب فوري للتحقق داخل واحدة من GPOs الخاصة بك واكتشاف ما يبدو عليه مجلد Administrative Templates الآن بعد أن قمنا بتمكين Central Store، ولكن دعونا نفعل ذلك الآن. افتح GPMC

وقم بتحرير أي من GPOs الموجودة لديك. ألق نظرة داخل أحد مجلدات Administrative Templates، وستجدها فارغة! ستلاحظ أيضًا أن اسم مجلد Administrative Templates قد تغير الآن ليعكس حقيقة أنه يبحث في Central Store عن هذه المعلومات:

Administrative Templates: Policy definitions (ADMX files) retrieved from the central store.

استعادة إعداداتنا لحسن الحظ، لا تزال الإعدادات موجودة على القرص الصلب الخاص بوحدة تحكم المجال الخاصة بك، في نفس الموقع الذي أضفنا فيه إعدادات Google الجديدة منذ دقائق قليلة. قم بتنفيذ مهام نسخ الملفات التالية، ويجب أن تعود إلى العمل مع جميع الإعدادات المخزنة الآن داخل Central Store.

انسخ %systemroot%\PolicyDefinitions إلى %systemroot%\SYSVOL\sysvol\contoso.local\Policies\PolicyDefinitions.

انسخ %systemroot%\PolicyDefinitions\en-US إلى %systemroot%\SYSVOL\sysvol\contoso.local\Policies\PolicyDefinitions\en-US (اضبط وفقًا للغات التي تحتاجها):

كما ترى، لا يزال المجلد Administrative Templates يستمد من Central Store، ولكن بعد نسخ الملفات، أصبح Central Store الآن ممتلئاً بملفات ADMX والإعدادات لاستخدامها داخل GPO. أصبح Central Store الآن متاحاً لجميع وحدات تحكم المجال في بيئتك ويتم تكراره بواسطة SYSVOL.

ملخص

ال Group Policy هو أداة قوية للغاية يمكن أن تكون تحت تصرفك عند العمل داخل بيئة نطاق. هناك العديد من التكوينات والإعدادات الجاهزة للاستخدام، وبما أننا يمكننا التلاعب بالسجل على أجهزة العميل، فإن الحدود تكاد تكون السماء لما يمكنك إدارته على أجهزة العميل الخاصة بك عبر GPOs.

كما هو الحال مع العديد من المواضيع داخل Windows Server، هناك الكثير من المعلومات المتعلقة بـ Group Policy التي تستحق كتاباً خاصاً بها. لحسن الحظ، أتيحت لي الفرصة لفعل ذلك بالضبط!

النهاية

نكون هنا انتهينا من الفصل 4 تماما من شهادة MCSA المقدمة من Microsoft الأن نغوص في الأعماق

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما