الفصل : 5

الجزء : 1

العنوان : ال Group Policy

إذا وجدت نفسك تقرأ هذا الكتاب من أوله إلى آخره، فهذا بالفعل طريقة جيدة وليست غريبة على الإطلاق لقراءة كتاب، فمن المؤكد أنك لديك فكرة عامة عما هو الـGroup Policy وما يفعله (لأننا تحدثنا عنه لدقيقة في الفصل الثالث، Active Directory). ومع ذلك، لقد كنت حول محترفي تكنولوجيا المعلومات لفترة طويلة لأعرف أن قراءة كتاب من الغلاف إلى الغلاف نادرة للغاية، والانتباه عادة لا يستمر طويلاً لمثل هذا السعي. لذلك، لأي شخص يصادف هذا الفصل بشكل عشوائي لأن كلمات "Group Policy" لفتت انتباهه أو لديك حاجة محددة تأمل في الإجابة عليها في هذا الفصل، لا تخف! دعنا نلخص مرة أخرى القوة العظيمة والمجيدة لـGroup Policy.

من السهل فهم الاستخدام العام لكلمة "policy"، والتي تعني نوعًا من قواعد، أو هيكل، أو معيار يجب الالتزام به. في حالتنا، نتحدث عن أجهزة الكمبيوتر (والخوادم) التي تعمل بنظام Microsoft Windows. تطبيق السياسات على أجهزة الكمبيوتر، مثل سياسات الأمان، سياسات التطبيقات، أو سياسات الطابعات، يبدو فكرة رائعة. إذا كان تطبيق السياسات على جهاز كمبيوتر أمرًا رائعًا، فإن تطبيق السياسات على مجموعة من أجهزة الكمبيوتر يجب أن يكون أفضل، ومن هنا جاء مصطلح "Group Policy".

باختصار، الـGroup Policy هو وسيلة مركزية لإصدار السياسات لمجموعات من أجهزة الكمبيوتر داخل شبكتك. إليك قائمة سريعة بالمواضيع التي نخطط لتغطيتها معًا:

-ال Group Policy Objects

- بناء GPO

- تحديد نطاق GPO

- إعدادات الكمبيوتر وإعدادات المستخدم

- السياسات مقابل التفضيلات

-ال Default Domain Policy

-ال Administrative Templates

-ال The Central Store

ال Group Policy Objects

هذا واضح جدًا. التكنولوجيا الأساسية التي نتحدث عنها هنا تسمى Group Policy، والحالة الفردية من الـGroup Policy تُعرف باسم Group Policy Object، وعادة ما تُشار إليه بـGPO.

الـGPO هو حزمة واحدة تحتوي على إعدادات سياسة واحدة أو العديد من إعدادات السياسات وتطبق على جهاز كمبيوتر في النطاق، أو مستخدم في النطاق، أو أحيانًا العديد من أجهزة الكمبيوتر والمستخدمين في نفس الوقت. يتم تخزين GPOs داخل Active Directory ويتم نسخها بين خوادم وحدة التحكم بالنطاق. في كل مرة يقوم مستخدم النطاق بتسجيل الدخول إلى جهاز كمبيوتر متصل بالنطاق ومتصل بشبكتك، يتصل الكمبيوتر بـActive Directory ويسأل، "مرحبًا، هل لدي أي إعدادات GPO؟" ثم تبدأ سلسلة من الأنشطة حيث يقدم Domain Controller جميع إعدادات GPO التي يحتوي عليها والتي تنطبق على الكمبيوتر و/أو المستخدم الذي يقوم بتسجيل الدخول. هذه معلومة رئيسية. يتم تحديد نطاق GPOs عند إنشائها، مما يمنحك القدرة على تحديد من يتم تطبيق كل سياسة عليه. أمور قوية للغاية. ثم تقوم هذه الإعدادات بتثبيت نفسها على جهاز الكمبيوتر الخاص بك، وتجبر بعض الأمور على الحدوث (أو عدم الحدوث) حسب تقدير قسم تكنولوجيا المعلومات لديك. يمكنك تقييد الإعدادات، فرض الإعدادات في مكانها، وتكوين الإعدادات الافتراضية مع السماح للمستخدمين بتجاوزها. يمكنك إلقاء بعض الإعدادات على بعض أجهزة الكمبيوتر وتطبيق الإعدادات المعاكسة تمامًا على أخرى. يمكنك حتى تطبيق GPOs متعارضة على نفس أجهزة الكمبيوتر والجلوس ومشاهدة كيف تقاتل لترى من يفوز في النهاية. إذا لم تفهم كيف تعمل Group Policy، فمن السهل جدًا التسبب في مشاكل كبيرة في شبكتك، لأنه من السهل جدًا تطبيق الإعدادات على كل جهاز في النطاق. يمكن لـGPO واحد أن يسقط شبكتك بأكملها إذا أسيء استخدامه.

لذا... هل هذا مطمئن، صحيح؟ صدقني، على الرغم من أن Group Policy تأتي مع تحذير و"مع القوة الكبيرة تأتي المسؤولية الكبيرة" وكل ذلك، ستريد استخدام GPOs أكثر مما تفعل الآن بعد رؤية كل ما يمكنهم فعله.

دورة تحديث الخلفية لـGroup Policy

ذكرت أن Group Policy يعالج على أجهزة الكمبيوتر المتصلة بالنطاق في كل مرة يقوم المستخدم بتسجيل الدخول، وهذا صحيح. ما هو صحيح أيضًا هو أن Group Policy تعيد معالجة نفسها على فترات طوال اليوم، حتى أثناء بقاء المستخدم مسجل الدخول. افتراضيًا، ولا يغيره أحد تقريبًا، يحدث شيء يسمى تحديث الخلفية كل 90 دقيقة. هذا يعني أن تنفيذ GPOs جديدة خلال اليوم يعمل بشكل جيد عمومًا لأن هذه الإعدادات ستتخذ مكانها حتى بدون حاجة المستخدمين لتسجيل الخروج أو إعادة تشغيل أجهزة الكمبيوتر الخاصة بهم. هناك استثناءات لهذا، حيث أن بعض إعدادات GPO لا يمكن معالجتها كدورات خلفية ولا يمكن أن تأخذ تأثيرها إلا خلال عملية تسجيل الدخول. بعض الأمثلة على مثل هذه الـGPOs هي script تسجيل الدخول (والتي يمكن أن تعمل فقط أثناء تسجيل الدخول أو الخروج من جهاز الكمبيوتر) أو حتى شيء مثل mapped network drive. بعض الـGPOs ستدفع نفسها إلى مكانها فقط خلال عملية تسجيل الدخول للمستخدم.

في كثير من الأحيان أجد نفسي أختبر إعدادات GPO أثناء إجرائي للتغييرات عليها، وسيكون من غير الفعال للغاية انتظار 90 دقيقة أو إعادة تشغيل جهاز الاختبار بعد كل تعديل صغير أو تغيير لـGPO. لحسن الحظ، لدينا أداة سطر أوامر سريعة وسهلة يمكن استخدامها لإجبار Group Policy على العمل في أي وقت من اليوم!

gpupdate /force

تشغيل هذا الأمر داخل Command Prompt أو PowerShell على جهاز كمبيوتر مرتبط بالنطاق سيسبب له الاتصال فورًا والحصول على إعدادات GPO المحدثة. تذكر، يحتاج جهاز الكمبيوتر الخاص بك إلى أن يكون قادرًا على الاتصال بـDomain Controller لمعالجة Group Policy، لذا لن يعمل هذا إذا كان جهاز اللابتوب الخاص بك في المنزل وغير متصل عبر VPN.

ولكن بالنسبة لأي أجهزة كمبيوتر داخل المكتب أو متصلة بطريقة ما بشبكتك، يمكنك تشغيل `gpupdate` طوال اليوم وتطبيق السياسات والتغييرات الجديدة باستمرار.

بناء GPO

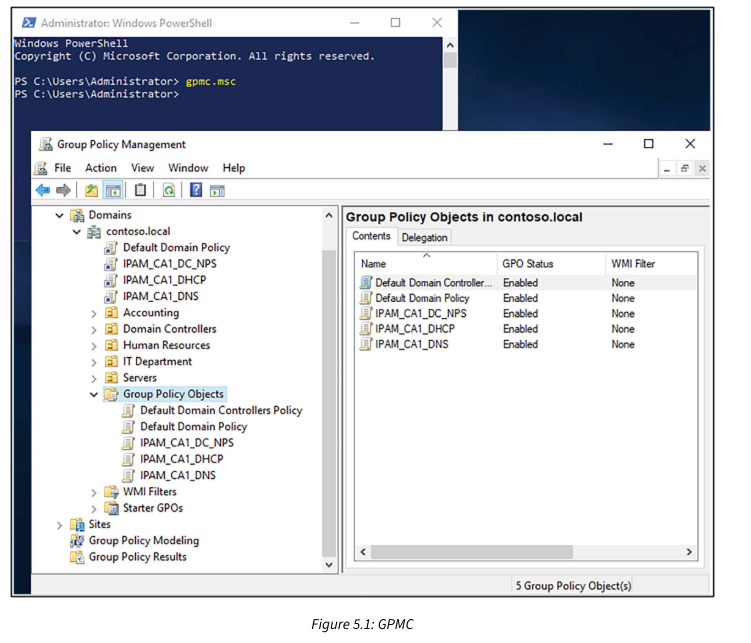

ليس هناك شيء أفضل من القفز والبدء في العمل، لذلك دعنا نبدأ في بناء GPO جديد. لا تقلق، سنكون حريصين على عدم تطبيق هذا الـGPO على أي شيء بعد ونحفظ ذلك للقسم التالي. كما هو الحال مع معظم تقنيات Microsoft، هناك وحدة إدارة خاصة تم إنشاؤها فقط للتفاعل مع Group Policy، وتسمى بشكل مناسب Group Policy Management Console (GPMC). عند تسجيل الدخول إلى أي من خوادم Domain Controller الخاصة بك، يمكنك تشغيل GPMC من داخل Administrative Tools، داخل قائمة Tools في Server Manager، أو عن طريق تشغيل `GPMC.MSC` من Start | Run، Command Prompt، أو PowerShell:

ستلاحظ في الشكل 5.1 أن هناك بالفعل بعض الـGPOs مدرجة هنا. إنها مزيج من الـGPOs الافتراضية التي توجد دائمًا عند تثبيت Active Directory (سنتحدث عن Default Domain Policy لاحقًا في هذا الفصل) والـIPAM GPOs التي وضعها عملية تكوين IPAM لنا في الفصل 4، DNS وDHCP. لإنشاء GPO جديد بطريقة لا تنطبق بعد على أي محطات عمل أو مستخدمين، انقر بزر الماوس الأيمن على مجلد Group Policy Objects وحدد New. قم بإنشاء اسم لـGPO الجديد، انقر فوق OK، وقد قمت بإنشاء Group Policy Object! حتى الآن، الـGPO الجديد الخاص بك خالي من أي إعدادات أو تكوينات، ولا ينطبق على أي شيء أو أي شخص، لذا فهو عديم الفائدة تمامًا. سنغير ذلك قريبًا...

إضافة مواقع موثوقة (Adding Trusted Sites)

أطلقت على أول GPO الخاص بي Adding Trusted Sites لأنني سأستخدم هذا الـGPO الجديد لتطبيق بعض الـURLs ليتم التعرف عليها كمواقع موثوقة داخل Internet Explorer على جهاز الكمبيوتر العميل الذي يعمل بنظام Windows 10. إذا كنت تشغل تطبيق ويب في شبكتك يحتاج إلى تشغيل JavaScript أو ActiveX controls، أو شيء من هذا القبيل، قد يكون من الضروري أن يكون الموقع جزءًا من قائمة المواقع الموثوقة داخل Internet Explorer لكي يعمل بشكل صحيح. يمكنك طباعة صفحة تعليمات لقسم الدعم الفني حول كيفية القيام بذلك على كل جهاز وطلب منهم قضاء الوقت في القيام بذلك لكل مستخدم يتصل لأنه لا يمكنه الوصول إلى التطبيق. أو يمكنك ببساطة إنشاء GPO تقوم بهذه التغييرات تلقائيًا على كل محطة عمل وتوفر نفسك من التعامل مع كل تلك المكالمات الهاتفية. هذه مجرد مثال صغير على القوة التي تمتلكها Group Policy، لكنها مثال جيد لأنها مفيدة، وهي إعداد مدفون بعمق في إعدادات GPO، لذا يمكنك أن تشعر بمدى عمق هذه القدرات. نعم، أدرك أن Internet Explorer قد مات رسميًا، وأن Edge هو المتصفح الجديد المفضل لدى Microsoft. للأسف، هذا أسهل في القول من الفعل، وهناك العديد من التطبيقات التجارية أو المخصصة التي لا تزال موجودة في الشركات والتي ستجبرنا على الاستمرار في رؤية Internet Explorer على بعض محطات العمل لسنوات قادمة، لذا نستمر في المضي قدمًا.

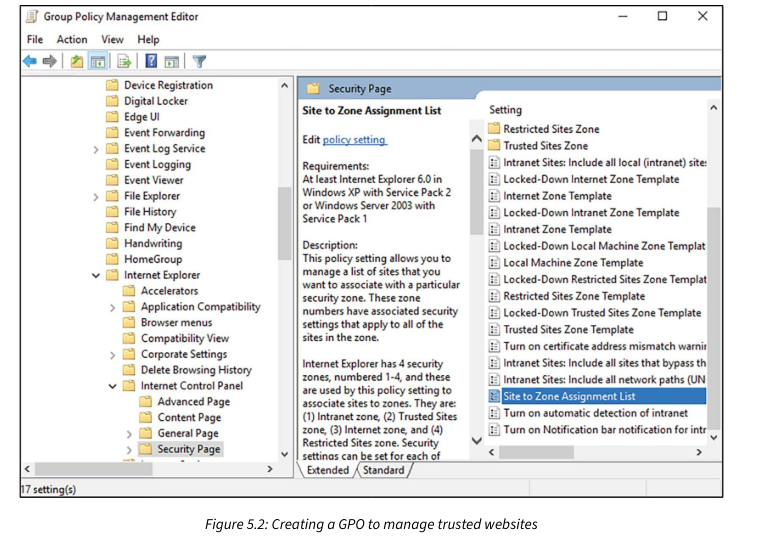

انقر بزر الماوس الأيمن على الـGPO الجديد واختر Edit.... الآن انتقل إلى

Computer Configuration | Policies | Administrative Templates | Windows Components | Internet Explorer | Internet Control Panel | Security Page.

أخبرتك أنها كانت مدفونة هناك!

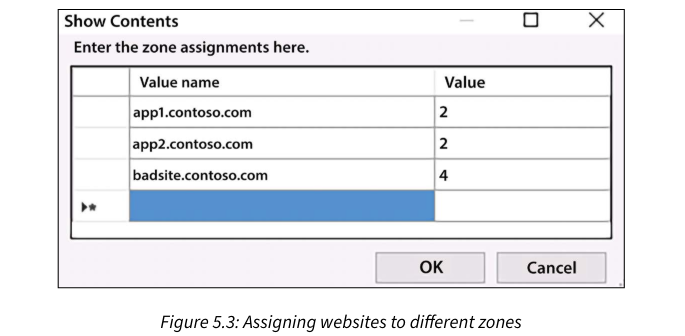

الآن انقر نقرًا مزدوجًا على Site to Zone Assignment List وحددها إلى Enabled. هذا يتيح لك النقر على زر Show...، حيث يمكنك إدخال المواقع الإلكترونية وإعطائها تعيينات المنطقة. لكل إعداد GPO نص وصفي لطيف يرافقه، يخبرك بالضبط ما هو الإعداد المحدد وما تعنيه الخيارات. كما ترى في النص لهذا الإعداد، لتعيين مواقعي لتكون مواقع موثوقة، أحتاج إلى إعطائها قيمة تعيين المنطقة 2. وكما للمزيد من المرح، أضفت أيضًا موقعًا لا أريده أن يكون متاحًا لمستخدمي وأعطيته قيمة تعيين المنطقة 4 بحيث badsite.contoso.com يكون عضوًا في منطقة المواقع المحظورة على جميع أجهزة الكمبيوتر المكتبية الخاصة بي.

تهيئة الأقراص الشبكية (Mapping network drives)

خوادم الملفات هي من أكثر أنواع الخوادم شيوعًا لأن جميع الشركات عبر جميع الصناعات تحتاج إلى إنشاء وصيانة الوثائق لتشغيل أعمالها. هذا ليس فصلًا عن كيفية بناء خادم ملفات، إعداد المشاركات، تقييد الأذونات، أو استخدام نظام الملفات الموزع (DFS) لتحسين المرونة والمرونة العامة للبنية التحتية لخادم الملفات الخاص بك، على الرغم من أن هذه كلها أشياء جيدة لتعلمها. اليوم، سنفترض أنك تمتلك بالفعل خوادم الملفات في مكانها وأن هناك بالفعل مجلدات مشتركة على تلك الخوادم. في مختبر الاختبار الخاص بي، لدي مجلدات مشتركة من عدة خوادم مختلفة، كما هو محدد هنا:

- \\DC1\HR

- \\DC2\Accounting

- \\WEB3\Installers

التحدي الذي نحاول حله هو كيفية أتمتة جعل هذه المواقع المشتركة متاحة على جميع محطات عمل المستخدمين. يمكنني إعداد وثيقة تعليمية توضح للمستخدمين كيفية الوصول يدويًا إلى هذه المواقع باستخدام مسارات UNC مدخلة في شريط العنوان في File Explorer. أو ربما أخذ خطوة أخرى وإظهار للمستخدمين كيفية تهيئة الأقراص الشبكية من داخل File Explorer بحيث ينتهي بهم الأمر بحروف أقراص مخصصة على أجهزتهم للوصول المستمر إلى هذه المواقع. القيام بذلك سيعمل، لكنه سيلقي بعبء إداري على مستخدمينا وسيؤدي أيضًا إلى إمكانية وجود اختلافات في حروف الأقراص بين المستخدمين. قد تستخدم "Grace" الحرف "R" لتعيين الوصول إلى مشاركة المحاسبة، في حين قد يقرر "Jackson" أن "T" هو حرف قرص المحاسبة المفضل لديه.

من الواضح أن هناك طريقة أفضل للتعامل مع هذا الوضع. أحد المهام الشائعة التي نقوم بتكليفها لـGPO هي إنشاء أقراص شبكية قياسية على أجهزة العملاء. داخل GPO جديد، يمكننا تحديد مسارات UNC للمشاركات وتعيين حروف الأقراص لها. يمكننا بعد ذلك تعيين هذا GPO للمستخدمين وأجهزة الكمبيوتر، وستتصل حروف الأقراص عند تسجيل المستخدمين الدخول إلى أجهزتهم.

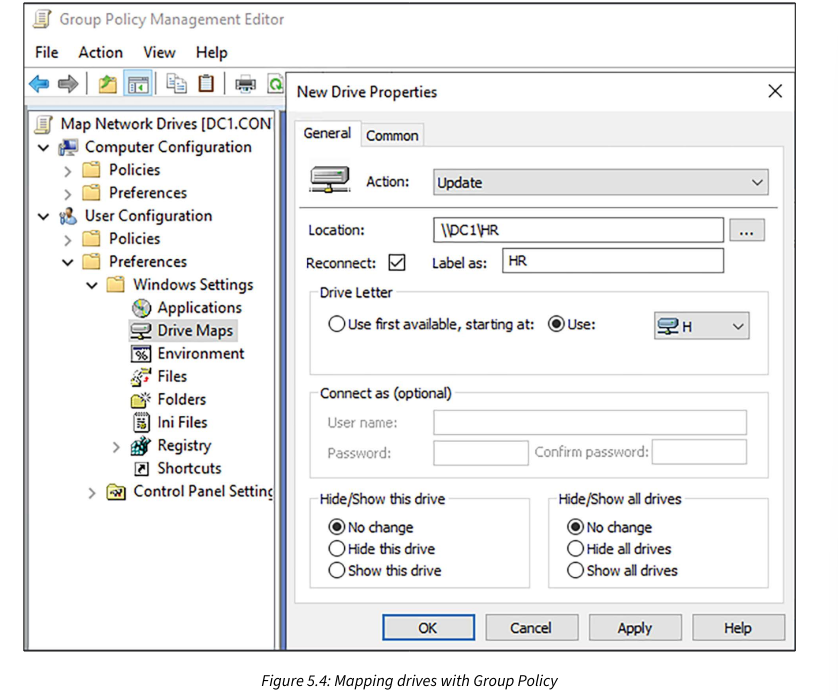

أنشئ GPO جديد لهذا الغرض، وقم بتحرير هذا GPO، كما تعرف بالفعل كيفية القيام بذلك. هذه المرة، نحن نتنقل إلى الموقع التالي:

User Configuration | Preferences | Windows Settings | Drive Maps

النقر بزر الماوس الأيمن على Drive Maps واختيار New | Mapped Drive يجلبك إلى قسم التكوين لقرص شبكي واحد. يمكنك أن ترى في لقطة الشاشة أدناه أنني أعيّن قرصًا إلى \\DC1\HR، وأعطيه حرف القرص H:

ستلاحظ أن قائمة Action المنسدلة تحتوي على أربع خيارات مختلفة: Create، Replace، Update، وDelete.

هذا مهم لفهمه حيث أن العديد من تكوينات التفضيلات في GPO تحتوي على هذا التحديد المنسدل نفسه. هنا ملخص سريع لكل خيار متاح وكيف يتعلق بسياسة تعيين القرص الشبكي الجديدة الخاصة بنا:

- الCreate: استخدم هذا الخيار لإنشاء القرص الشبكي الجديد فقط إذا لم يكن موجودًا بالفعل. إذا كان حرف H: مستخدمًا بالفعل على محطة عمل، سيتم تجاهل هذا التعيين الجديد. في مثالنا، إذا قمت بتكوين تعيين القرص الجديد لـCreate، فلن يتخذ أي إجراء إذا كان حرف H: متاحًا ومفتوحًا.

-ال Replace: استخدم هذا الخيار لإزالة إعداد موجود واستبداله بإعداد جديد. في حالتنا، سيقوم بتحديث أي قرص شبكي يستخدم H: إلى \\DC1\HR. خيار Replace زائد عن الحاجة بسبب خيار Update ونادرًا ما يتم استخدامه.

-ال Update: هذا هو الخيار الافتراضي لمعظم إعدادات التفضيلات وهو الأكثر فائدة بشكل عام. إذا كان الإعداد الذي نقوم بتكوينه غير موجود، فسيقوم Update بإنشائه. بالإضافة إلى ذلك، إذا كان الإعداد (القرص الشبكي) موجودًا بالفعل على محطة العمل، فسيتم تحديثه ليعكس تعريفنا الجديد داخل الـGPO. سياسات تعيين القرص الشبكي تستخدم دائمًا تقريبًا خيار Update لدفع حروف الأقراص الجديدة إلى مكانها.

-ال Delete: هذا يزيل الإعداد المحدد من جهاز العميل. إذا كنت تزيل مشاركة شبكة وتريد التأكد من إزالتها من جميع أجهزة الكمبيوتر في نطاقك، سيكون هذا خيارًا مفيدًا لضمان حدوث ذلك.

قبل النقر على OK في تعيين القرص الشبكي الجديد، انتقل إلى علامة التبويب Common. تظهر هذه العلامة وخياراتها الخمس بشكل شائع في العديد من إعدادات التفضيلات التي تقوم بإضافتها إلى GPO. معظم هذه الخيارات واضحة بذاتها، رغم أننا سنناقش استهداف العناصر في غضون بضع صفحات. بالنسبة لـGPO تعيين القرص الشبكي، أحب أن أشير إلى خانة الاختيار Run in logged-on user’s security context. هذه تخبر Group Policy بتشغيل أي إعداد أو تفضيل يقوم الـGPO بوضعه في مكانه تحت حساب المستخدم المسجل دخوله. بالنسبة لأقراص الشبكة، هذا مفيد بشكل خاص لأنك عادة تريد أن يتفاعل المستخدمون مع أقراصهم الشبكية في سياق مستخدمهم العادي. بينما ليس من الشائع تحديد هذه الخانة لمعظم إعدادات GPO، بالنسبة لـGPO تعيين القرص الشبكي، أقوم بذلك دائمًا.

تكرار نفس العملية لأي حروف أقراص إضافية ترغب في تضمينها في GPO الجديد الخاص بك، وستكون الآن في طريقك إلى أتمتة تعيين حروف الأقراص عبر شبكتك بالكامل!

لقد قمت بإعداد تعيينات حروف الأقراص لكل من المجلدات المشتركة الخاصة بي وأضفت أيضًا إعداد GPO لحذف محرك Z: إذا كان موجودًا.

هذا غير موجود في مختبري، ولكن بهذه الطريقة، يمكنك أيضًا رؤية مثال على كيفية ظهور ذلك داخل السياسة:

مرة أخرى، هذا الـGPO الجديد لا ينطبق على أي مستخدمين حتى الآن ولكن لا تخف - بمجرد أن ننتهي من إنشاء بعض GPOs أمثلة إضافية، سننتقل إلى تحديد نطاق إعدادات GPO، حيث سندفع الـGPOs الجديدة إلى العمل ونتحقق من أن الإعدادات وحروف الأقراص تظهر تلقائيًا على أجهزة العملاء لدينا.

تثبيت مفاتيح الريجيستري (Installing registry keys)

بنفس الطريقة التي يمكن بها دفع أقراص الشبكة إلى المستخدمين عبر GPO، يمكننا تنفيذ مفاتيح الريجيستري والقيم على أجهزة الكمبيوتر تلقائيًا أيضًا. هذا قوي بشكل مذهل لأن أي شيء تقريبًا في بيئة Windows يمكن التلاعب به باستخدام مفاتيح الريجيستري. أنشئ GPO جديد آخر وهذه المرة، انتقل إلى الموقع التالي:

User Configuration | Preferences | Windows Settings | Registry

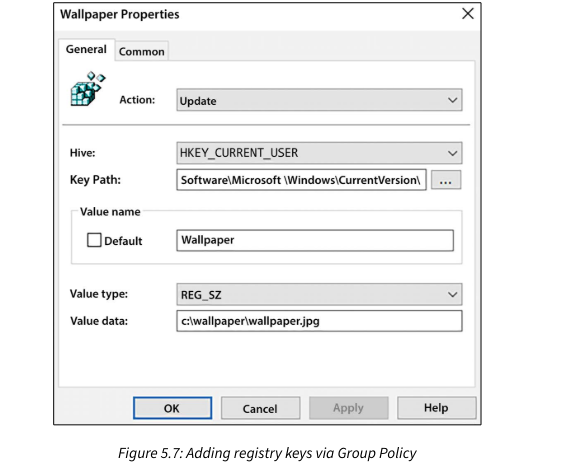

إن إنشاء، استبدال، تحديث، أو حذف مفاتيح الريجيستري يتبع نفس الطريقة كما هو الحال بالنسبة لتعيين أقراص الشبكة. الجزء الصعب هو التأكد من أن الخيارات محددة بشكل صحيح، أو أنها لن تعمل، خاصة معلومات Key Path وValue. كمثال، سأقوم بدفع قيمة ريجيستري تمنع المستخدمين من تغيير صورة خلفية سطح المكتب الخاصة بهم وتحدد خلفية سطح مكتب مخصصة خاصة بي.

في تجربتي، أسهل طريقة لضمان تكوين GPO بشكل صحيح داخل نافذة التكوين هي وضع مفتاح الريجيستري الجديد و/أو القيمة التي تعمل بها على الخادم أو الكمبيوتر الذي تقوم بتشغيل GPMC منه. بهذه الطريقة، يمكنك تحديد زر الحذف والبحث عن إعداد الريجيستري المحدد، بدلاً من محاولة تذكر كيفية تنسيقه لحقل Key Path.

معلومات الريجيستري التي أضعها في المكان هي:

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System

داخل مفتاح الريجيستري System، اسم قيمة الريجيستري هو Wallpaper.

إليك إدخالي المعبأ داخل Group Policy

لأنني اخترت دفع قيمة الريجيستري هذه كإجراء Update، في كل مرة يتم فيها معالجة Group Policy على هذا الكمبيوتر، ستضمن أن مفتاح الريجيستري هذا موجود، مما يمنع باستمرار المستخدمين من تغيير خلفية سطح المكتب الخاصة بهم.

اخترت هذا المثال لأنه بسيط ولأنك غالبًا في Group Policy ستجد أن هناك طرقًا متعددة لتحقيق نفس الشيء. بدلاً من استخدام قيمة ريجيستري لقفل إعدادات الخلفية، كان بإمكاني بدلاً من ذلك إنشاء GPO استخدم الإعداد التالي في GPO، وكان يمكن أن يحقق نفس الشيء دون الحاجة إلى لمس إعدادات الريجيستري:

User Configuration | Policies | Administrative Templates | Desktop | Desktop | Desktop Wallpaper

منع إيقاف النظام

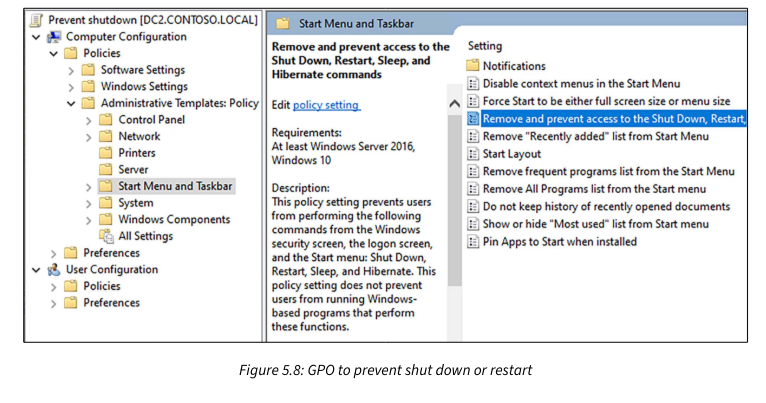

من الشائع جدًا استخدام GPOs لدفع معايير القفل الأمني إلى أجهزة الكمبيوتر أو الخوادم. تستخدم العديد من الشركات Remote Desktop Servers لتوفير بيئات سطح المكتب الافتراضية للمستخدمين لتسجيل الدخول إليها. عندما يعمل المستخدمون داخل جلسة RDS، فإنهم يقودون من أجهزة الكمبيوتر الخاصة بهم، لكن كل ما يعملون عليه أو ينقرون عليه يحدث داخل بيئة الخادم المتعددة المستخدمين. إذا كان هؤلاء المستخدمين سيقومون بشيء مثل إيقاف تشغيل الخادم، حتى ولو عن طريق الخطأ، فإن ذلك سيكون له تأثير سلبي كبير على المستخدمين الآخرين لهذا الخادم. نفس النوع من المنطق يمكن أن ينطبق على محطات العمل الشائعة الاستخدام، ربما أجهزة الكمبيوتر المشتركة التي يتم الوصول إليها بشكل متكرر من قبل مجموعة متنوعة من الموظفين. هناك العديد من قيود القفل الشائعة لهذه الأنواع من البيئات، ولكن واحدة أجدها غالبًا في مكانها هي إعداد السياسة الذي يمنع المستخدمين من إيقاف تشغيل الكمبيوتر الذي قاموا بتسجيل الدخول إليه.

قم بإنشاء GPO آخر، أو تحرير GPO موجود لتطبيق هذا القيد جنبًا إلى جنب مع الإعدادات التي تنطبق بالفعل على أجهزة الكشك الخاصة بك، انتقل إلى الموقع التالي:

Computer Configuration (or User Configuration) | Policies | Administrative Templates | Start Menu and Taskbar

الآن ابحث عن الإعداد المسمى

Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate commands.

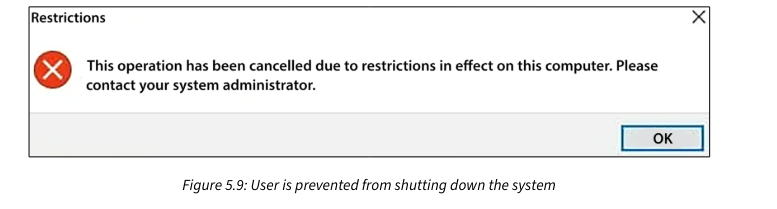

بمجرد التمكين، هذا قيد بسيط ذو إجراء واحد يمنع المستخدمين المحددين من إيقاف تشغيل أجهزة الكمبيوتر أو الخوادم داخل بيئة نطاقك. إذا حاول المستخدم إيقاف تشغيل الكمبيوتر، فلن يرى الخيار للقيام بذلك. في الواقع، هذه السياسة ليست مجرد تحديث رسومي لإخفاء الزر. حتى إذا كان المستخدم ذكيًا في مجال تكنولوجيا المعلومات بما يكفي لمحاولة شيء مثل الضغط على Alt + F4 في سطح المكتب، والذي عادة ما يستدعي خيارات إيقاف النظام، سيتم منعه من القيام بذلك.

تعطيل محركات USB القابلة للإزالة

هل سمعت عن تجربة Dropped Drive؟ تم تنفيذها في الأصل من قبل مختبري الاختراق، وهي طريقة إبداعية للغاية لاختبار موظفيك لمعرفة مدى وعيهم بالأمان. قد تعرف أو لا تعرف أن توصيل محرك USB غير معروف بجهاز الكمبيوتر الخاص بك هو عمل محفوف بالمخاطر.

هناك العديد من الفيروسات والهجمات التي يمكن تنفيذها ببساطة عن طريق إقناع المستخدم بتوصيل محرك USB مصاب بجهاز الكمبيوتر الخاص به. فكرة تجربة Dropped Drive هي ببساطة تحميل محركات USB ببرامج ضارة، إسقاط واحدة أو أكثر في موقف سيارات الشركة، ومعرفة ما سيحدث. من المحتمل أن يجد الأشخاص هذه المحركات USB، ويوصلونها بأجهزة الكمبيوتر الخاصة بهم لمعرفة ما بداخلها. في تلك اللحظة يكون الأوان قد فات، بالفعل سيطر المهاجم على نظامك ومعلوماتك.

إذا وجدت يومًا محرك USB على الأرض، أو حتى إذا قدمه لك بائع كوسيلة فاخرة لتوفير المواد التسويقية حول أعمالهم خلال معرض تجاري، هناك إجراء واحد مناسب يجب اتخاذه مع هذه المحركات USB: قم برميها في سلة المهملات.

هل يمكنك إرسال بريد إلكتروني إلى موظفيك وإبلاغهم بهذا الخطر؟ بالطبع. هل يمكنك أن تطلب منهم عدم توصيل محركات USB بأجهزتهم؟ بالطبع. هل سيستمعون فعلاً؟ أستطيع أن أضمن تقريبًا أنهم لن يفعلوا ذلك. الحماية من هذا السيناريو هي موضوع مثالنا الأخير على إعداد GPO. قم بتبديل مفتاح بسيط داخل GPO ينطبق على جميع أجهزة النطاق الخاصة بك، وستوفر حماية فورية لعملك من هذا الضعف الحقيقي جدًا.

Computer Configuration | Policies | Administrative Templates | System | Removable Storage Access All removable storage classes: Deny all accesses

قم بتمكين هذا الخيار، وستكون على ما يرام.

النهاية

نكون هنا انتهينا من الجزء 1 من الفصل 5 تماما من شهادة MCSA المقدمة من Microsoft الأن نغوص في الأعماق

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما