الفصل : 4

الجزء : 4

العنوان : ال DNS and DHCP

ال IPAM

ميزة إدارة عناوين IP (IPAM) المدمجة في Windows Server 2022 تغفل عنها الكثير من مسؤولي الخوادم لأنها ميزة وليست دور كامل داخل Windows. ال IPAM هي تقنية تتيح المراقبة والإدارة المركزية لـ DHCP وDNS في بيئتك.

إذا كانت كل بنيتك التحتية موجودة داخل مبنى واحد، فمن السهل ببساطة استخدام أدوات إدارة DNS وDHCP من أي خادم أو محطة عمل في شبكتك والحصول على التحكم الكامل في كلا التقنيتين. ولكن ماذا عن الشبكات الكبيرة والمؤسسية التي تمتد عبر مواقع عديدة، كل منها يحتوي على مجموعته الخاصة من خوادم DNS وDHCP؟ ال IPAM مفيدة لجمع كل هذه النطاقات والنطاقات الفرعية المختلفة وتوفير الوصول إليها من واجهة واحدة.

لنقم بتثبيت ميزة IPAM في مختبري حتى تحصل على فكرة عن كيفية البدء، في حال اخترت استخدام هذه الميزة. ابدأ باختيار الخادم الذي تريد تثبيت IPAM عليه، ثم قم بالسير خلال معالج إضافة الأدوار والميزات لإضافة الميزة المسماة IP Address Management (IPAM) Server.

لا يُنصح بتثبيت IPAM على Domain Controller أو على خادم DHCP لأن ذلك سيعيق قدرته على الحصول على المعلومات من هذه الأنظمة.

الآن بعد أن تم تثبيت الميزة، فإن فتح Server Manager سيعرض قسمًا جديدًا في جزء النافذة الأيسر يسمى IPAM. انقر على IPAM، وستجد مجموعة من ست مهام يجب إكمالها لاستخدام IPAM:

**الخطوة الأولى** قد اكتملت بالفعل، نحن متصلون بخادم IPAM. في مختبري، قمت بتثبيت IPAM على خادم CA1، ولكن ليس لأي سبب معين. يمكنك تكريس خادم لهذه المهمة أو تثبيت الميزة على خادم موجود بالفعل.

**الانتقال إلى الخطوة 2،** توفير خادم IPAM، سيكون لديك فرصة لقراءة بعض النصوص الوصفية الجيدة حول كيفية تفاعل IPAM مع خوادمك. لديك خيار تكوين كل خادم يدويًا (من سيقوم بذلك؟) ولكن من الواضح أن الطريقة التي تتوقعها Microsoft لمعظمنا لنشر هذا مركزيًا هي استخدام Group Policy. سنتناول Group Policy في الفصل التالي من هذا الكتاب، ولكن لغرض إعداد IPAM يمكننا ببساطة المرور عبر هذه المعالجات التكوينية، واختيار الإعدادات الافتراضية، وفهم أن هذه الوحدة تحت الغطاء تقوم بإنشاء GPOs لنا، والتي ستدفع بعد ذلك إلى الخوادم في شبكتنا لتكوينها للتقرير إلى IPAM.

الخيارات الوحيدة التي يجب تحديدها داخل الخطوة 2 هي قاعدة البيانات التي سيستخدمها IPAM، وأي طريقة توفير يجب استخدامها لإرسال إعدادات IPAM إلى خوادمك. بالنسبة لقاعدة البيانات، إذا كان لديك خادم SQL يمكنك بالتأكيد استخدامه لتخزين معلومات IPAM، ولكن الاختيار الافتراضي هو Windows Internal Database (WID)، وهي منصة قاعدة بيانات مدمجة يستخدمها العديد من أدوار وميزات Windows Server. سنستخدم WID لهذا الخادم الجديد الخاص بـ IPAM، وكما ذكرنا بالفعل، يتم بسهولة نشر إعدادات IPAM عبر Group Policy.

على الشاشة حيث تحدد Group Policy Based كطريقة التوفير، ستحتاج أيضًا إلى تعريف بادئة اسم GPO. عندما تنشئ هذه الوحدة GPOs اللازمة لعمل IPAM، ستعرف أسماء لـ GPOs ولا يمكن تغيير هذه الأسماء، ولكن ما تسمح به Microsoft هنا هو تخصيص بادئة لتلك الأسماء، بحيث عندما تنظر لاحقًا داخل أداة إدارة Group Policy، سيتم سرد جميع تكوينات GPO المتعلقة بـ IPAM معًا، جميعها تحمل نفس البادئة التي تحددها على هذه الشاشة:

ستلاحظ نصًا معلوماتيًا صغيرًا في الشكل 4.29، وكذلك على شاشة الملخص عند الانتهاء من الخطوة 2، بخصوص PowerShell cmdlet يسمى Invoke-IpamGpoProvisioning. الفطرة السليمة ستخبرنا أنه بعد الخطوة 2 في تنفيذ IPAM، ستنتقل إلى الخطوة 3، أليس كذلك؟ في الواقع ليس في هذه الحالة. تكوين اكتشاف الخادم (الخطوة 3) هو خطوة نحتاج إلى اتخاذها، ولكن في هذه النقطة وحدة تحكم IPAM تنتظر تلك GPOs التي تم إنشاؤها بحيث يمكن استخدامها والرجوع إليها خلال بقية عملية الإعداد.

توقف عن عملك داخل خطوات IPAM، وافتح موجه PowerShell الإداري، وتأكد من أنك مسجل دخولك إلى الخادم بحساب مسؤول نطاق. ثم قم ببساطة بتشغيل Invoke-IpamGpoProvisioning. سيطلب منك إدخال اسم النطاق الخاص بك، وكذلك GPOPrefixName الذي حددته أثناء المعالج؛ تأكد من كتابته بنفس الشكل تمامًا!

ستحتاج إلى إدخال Y والضغط على Enter ثلاث مرات لإنهاء هذا الأمر. في قراءة نص التحذير الذي يتم عرضه، النص نفسه ثلاث مرات متتالية، هذا يطلب منك التأكيد ببساطة لأن عند إنشاء هذه GPOs، يتم تعديل إعدادات تصفية الأمان الخاصة بها بعيدًا عن سلوك تصفية الأمان الافتراضي لـ GPO. سنشرح تصفية أمان GPO قريبًا، ولكن لأغراض IPAM، ببساطة اكتب Y واستمر في هذه المطالبات. الآن بعد أن انتهى Invoke-IpamGpoProvisioning من عمله، إذا ألقينا نظرة سريعة على إدارة Group Policy، يمكنك أن ترى أن هناك ثلاث GPOs جديدة لم تكن موجودة قبل دقيقة:

الآن عد إلى إعداد IPAM على CA1، وسنضغط على الخطوة 3، تكوين اكتشاف الخادم. داخل، استخدم أزرار Get forests و Add للاستعلام عن النطاق الخاص بك للخدمات التحتية التي يمكن مراقبتها بواسطة IPAM. يجب أن يتم سرد النطاق الخاص بك، مع تحديد مربعات الاختيار على المكونات التي اكتشفها المعالج حول نطاقك. في حالتي، لقد اكتشفت الثلاثة جميعها—Domain controller، DHCP server، وDNS server. سأترك الثلاثة جميعها محددة حتى يتمكن IPAM من سحب البيانات حول الثلاثة جميعها وأنقر على OK:

انتقل إلى الخطوة 4، بدء اكتشاف الخادم. هذا يطلق مهمة مجدولة في الخلفية التي تصل وتكتشف معلومات إضافية حول بنيتك التحتية. بمجرد الانتهاء، انقر على الخطوة 5، اختيار أو إضافة خوادم للإدارة والتحقق من وصول IPAM. هنا يجب أن ترى الخوادم المدرجة التي تستضيف أدوار AD DS وDNS وDHCP. انقر بزر الماوس الأيمن على كل خادم تريد إدارته، ثم اختر Edit Server…. داخل هذه الشاشة، لكل خادم، قم بتغيير حقل حالة القابلية للإدارة إلى Managed:

أخيرًا، انقر على الخطوة 6

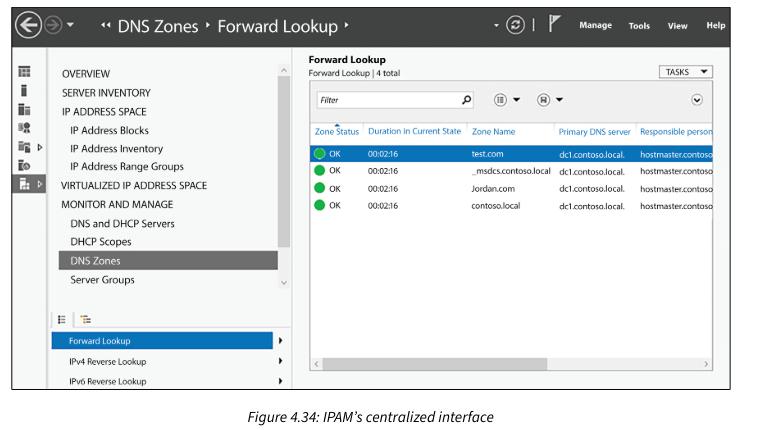

، استرداد البيانات من الخوادم المدارة، الذي سيضع GPOs في العمل ويبدأ في سحب المعلومات من تلك الخوادم إلى قاعدة بيانات IPAM. عند الانتهاء، سيكون لديك الآن واجهة مركزية من خلالها يمكنك عرض المعلومات حول Active Directory وDNS وDHCP scopes، كما ترى في الشكل 4.34:

إدارة DHCP من داخل IPAM مفيدة بشكل خاص، حيث أن الإدارة الكلاسيكية لـ DHCP من داخل وحدة التحكم الخاصة به يمكن أن تكون فوضوية في بيئة تحتوي على العديد من النطاقات الفرعية المختلفة لـ DHCP. يوفر IPAM واجهة من خلالها يمكنك بسرعة وسهولة رؤية المعلومات حول جميع النطاقات الفرعية معًا، وحتى تشغيل بعض أوامر PowerShell الممتعة لجمع البيانات بسرعة التي كانت ستستغرق في الماضي البحث اليدوي والاكتشاف:

- Find-IpamFreeSubnet

- Add-IpamSubnet

ال- Find-IpamFreeRange (هذا الأمر مفيد لأنه يساعدك بسرعة في اكتشاف نطاق العناوين IP المتاحة)

- Add-IpamRange

ملخص

تتكون المجموعة الأساسية من تقنيات البنية التحتية لـ Microsoft عادةً من Active Directory وDNS وDHCP - وغالبًا ما تجد الثلاثة جميعها موجودة على نفس الخوادم. فهم هذه التقنيات ومعرفة كيفية استخدام مجموعات الأدوات المرتبطة بها هو جزء أساسي من حياة أي مسؤول خادم. كمدير في شركة IT، سأخبرك بثقة أن الحصول على فهم لهذه التقنيات سيحسن بشكل كبير من فرصك في العثور على دور مسؤول النظام الذي تسعى إليه.

آمل أن تكون الفصول الأخيرة مفيدة لفهمك العام للطرق التي تستخدم بها الشركات تكنولوجيا Windows Server وقد أعطتك شيئًا لمساعدتك في التحضير لحياة IT في بيئة عمل. بعد ذلك، ننتقل إلى مكون آخر مدمج في أي بيئة مركزة على Active Directory، ولكنه غالبًا ما يكون غير مستغل بشكل كاف. Group Policy هو أداة قوية بشكل مذهل يمكن استخدامها لتعزيز الأمان وخلق الأتمتة داخل أي نطاق.

النهاية

نكون هنا انتهينا من الفصل 4 تماما من شهادة MCSA المقدمة من Microsoft الأن نغوص في الأعماق

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما