الفصل : 5

الجزء : 2

العنوان : ال Group Policy

تحديد نطاق GPO

ذكرت بشكل مختصر إمكانية تحديد نطاق GPO بحيث ينطبق فقط على الأجهزة أو المستخدمين الذين ترغب في تطبيقه عليهم. هذه الخطوة ربما تكون الأهم في فهم كيفية عمل Group Policy. لقد شاهدت بالفعل بعض الأمثلة على كيفية إدخال الإعدادات في GPO، وهناك الكثير من المعلومات المتاحة على الإنترنت حول إعدادات السياسة وكيفية وضعها موضع التنفيذ. إذا كنت تحاول تحقيق مهمة معينة على نطاق واسع، قم بالبحث في محركات البحث عن ذلك العنصر مع تضمين كلمة البحث "GPO"، وستجد بسرعة معلومات حول كيفية إعداد GPO الجديد للقيام بتلك المهمة.

ما لن تجده في هذه المقالات أو وثائق Microsoft أو المدونات هو مدى انتشار هذه الإعدادات في شبكتك، وكيفية ضمان عدم تجاوز نطاق GPO الجديد بشكل كبير. هذا القرار يخصك وحدك. في هذا القسم، سنناقش الخيارات المختلفة المتاحة داخل كل GPO التي تسمح لك بتحديد تفاصيل محددة للغاية حول من يجب أن يتلقى تلك الإعدادات ومن لا يجب أن يتلقاها.

الروابط (Links)

رابط GPO هو أداة مهمة جدًا في صندوق أدوات Group Policy الخاص بك. الروابط تقوم ببساطة بربط GPO بموقع في Active Directory. ال GPO الذي قمت الآن بربطه سيبدأ في تطبيق الإعدادات التي يحتويها على المستخدمين والأجهزة داخل ذلك الموقع.

لقد أنشأنا عدة GPOs داخل Group Policy لكن لم نطبقها على أي شيء حتى الآن. ما يعنيه هذا هو أننا لم نربط تلك GPOs بأي شيء بعد، وعندما نقوم بذلك، ستبدأ في العمل وتطبيق الإعدادات. قبل أن نربط أحد GPOs الجديدة، دعنا نلقي نظرة على GPOs التي تنطبق حاليًا على جهاز الكمبيوتر Windows 10 الخاص بي. بهذه الطريقة، يمكننا التحقق مرة أخرى بعد إنشاء الرابط لإثبات أن GPO الجديد يقوم بشيء ما.

ال Gpresult

حتى الآن، لم نتحدث عن كيفية التحقق من الأجهزة لمعرفة السياسات التي قد تنطبق عليها أو لا. دعونا نأخذ استراحة من التكوين ونتحدث عن ذلك الآن. عند تسجيل الدخول إلى جهاز Windows 10 الخاص بي، يمكنني فتح Command Prompt أو PowerShell وتشغيل الأمر التالي:

Gpresult /r

سيخرج هذا الأمر الكثير من المعلومات المثيرة للاهتمام، لكن ما يهمنا هنا هو القسم المسمى "Applied Group Policy Objects". في الواقع، قد تلاحظ أن هناك قسمين لهذا الإخراج وتجد نسختين من "Applied Group Policy Objects". واحدة ستكون مدرجة تحت "COMPUTER SETTINGS"، والأخرى تحت "USER SETTINGS". قريبًا، سنصف الفروق بين إعدادات الكمبيوتر والمستخدم داخل GPO، لكن في مثالنا الآن، أريد أن أشير إلى أن الإخراج على جهاز الاختبار الخاص بي يظهر لنا أنه لا توجد GPOs يتم تطبيقها على مستوى إعدادات المستخدم، كما يمكنك أن ترى في الشكل 5.10:

بعد التعرف بشكل أكبر على Group Policy، قد تجد نفسك غالبًا تقوم بتشغيل gpresult وترغب في تضييق النتائج على إعدادات الكمبيوتر أو المستخدم فقط. يمكنك القيام بذلك بسهولة عن طريق إضافة مفتاح إلى أمر gpresult:

Gpresult /r /scope computer

Gpresult /r /scope user

الاستمرار مع الرابط

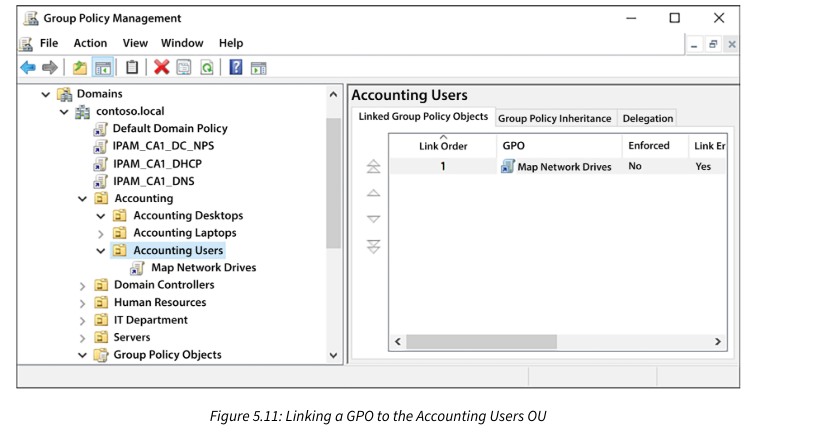

داخل GPMC، ابحث عن الموقع الذي تريد ربط GPO الجديد به. سأقوم بربط GPO الخاص بـ "Map Network Drives" وإثبات أن جميع محركات الشبكة الخاصة بي يتم إنشاؤها تلقائيًا خلال تسجيل الدخول التالي إلى محطة العمل. حساب المستخدم الذي أسجل الدخول به يقع داخل OU يسمى "Accounting Users". بالبحث عن OU الخاص بـ "Accounting Users"، أضغط بزر الفأرة الأيمن عليه وأختار الخيار "Link an Existing GPO...". في الشاشة التالية، ابحث عن GPO الجديد الذي قمت بإنشائه واختره. لقد قمت الآن بربط GPO بهذا OU المحدد، وهذا التغيير يسري فورًا في شبكتك. يمكنك أن ترى في الشكل 5.11 أن رابط GPO الخاص بي يظهر تحت OU الخاص بـ "Accounting Users":

في المرة التالية التي يسجل فيها المستخدمون داخل هذا OU الدخول إلى جهاز كمبيوتر مرتبط بالمجال، يجب أن يتم إنشاء محركات الشبكة لهم أثناء عملية تسجيل الدخول.

عند تسجيل الدخول إلى محطة عمل Windows 10 الخاصة بي، أجد الآن أن ذلك صحيح وتشغيل gpresult مرة أخرى يثبت أن GPO الخاص بي قد تم تطبيقه بنجاح!

يمكنك ربط GPO بأكثر من OU. فقط اتبع نفس العملية مرة أخرى، هذه المرة اختر OU مختلفًا لإنشاء الرابط، وسينطبق هذا GPO الآن على كلا OU اللذين لديهما روابط نشطة. يمكنك إزالة الروابط بالنقر بزر الفأرة الأيمن عليها وحذفها، أو بالنقر على كائن Group Policy نفسه لعرض وتعديل خصائص الروابط.

ترتيب معالجة Group Policy

في مثال ربط GPO الذي تم الانتهاء منه للتو، قمنا بربط GPO بـ OU محدد. ربما لاحظت في بعض لقطات الشاشة أن هناك GPOs مرتبطة بمستويات مختلفة أيضًا، مثل جذر مجال contoso.local الخاص بي. ما الأمر؟ كما اتضح، عند تسجيل الدخول إلى جهاز كمبيوتر، هناك بالفعل أربعة مستويات مختلفة من معالجة Group Policy تحدث. موقع روابطك يمكن أن يحدث فرقًا كبيرًا في التأثير الصحيح لـ GPO على أجهزة الكمبيوتر والمستخدمين. دعنا نناقش هذه المستويات الأربعة لمعالجة GPO.

السياسات المحلية (Local Policy)

إذا كنت تعمل في IT لبعض الوقت، فمن المحتمل جدًا أنك تابعت مقالة مدونة أو منتدى يقودك إلى تعديل عبر gpedit.msc. تشغيل gpedit.msc على أي نظام Windows يدخلك إلى Local Group Policy Editor. هذه هي مجموعة كائنات السياسة والإعدادات الموجودة على جهاز معين. يمكن التلاعب بها يدويًا عبر gpedit.msc أو يمكن التلاعب بها وتجاوزها بواسطة GPOs.

النقطة الرئيسية التي أريد توضيحها هي أنه عندما يقوم جهاز Windows بالتمهيد وتسجيل الدخول، فإن أول شيء يحدث هو أن الإعدادات داخل Local Group Policy Editor يتم معالجتها. نظرًا لأن Local Policy هو الأول في التطبيق، فهذا يعني أن أي مستويات من Active Directory Group Policy، التي سنناقشها قريبًا، ستأخذ الأولوية على Local Policy. بعبارة أخرى، قد يكون لدى جهاز الكمبيوتر إعدادات Local Policy في مكانها، ولكن في غضون ميلي ثانية أثناء عملية التمهيد، يمكن أن يتم تجاوز تلك الإعدادات المحلية بواسطة إعدادات سياسة Active Directory.

سياسات المستوى الموقع (Site-level Policies)

تذكر في الفصل 3، Active Directory، عندما ناقشنا Active Directory Sites and Services؟ هذا يأتي إلى هنا. إذا كانت بيئتك كبيرة بما يكفي لتحتوي على مواقع متعددة، فمن الممكن ربط GPOs على مستوى الموقع الفردي، مما يتيح لـ Group Policy إصدار إعدادات إلى أجهزة الكمبيوتر أو المستخدمين بناءً على الموقع الذي يقيمون فيه.

ارتباط GPOs بالمواقع هو أمر نادر الحدوث في تجربتي، ولكنه شيء يجب الاحتفاظ به في ذهنك عند استكشاف أخطاء تطبيقات GPO. ستتلقى أجهزة الكمبيوتر والمستخدمين سياسات المستوى الموقع فقط عندما يقيمون فعليًا داخل تلك المواقع، بناءً على نظام عنونة IP والشبكات الفرعية التي حددتها داخل AD Sites and Services. إذا تم تسليم إعدادات GPO لجهاز كمبيوتر بناءً على ارتباط على مستوى الموقع، وهذه الإعدادات تتناقض مع ما هو في Local Group Policy، فإن سياسات المستوى الموقع ستتجاوز Local Policy، وستكون هذه هي الإعدادات الجديدة أثناء استمرار عملية تسجيل الدخول.

سياسات مستوى المجال (Domain-level Policies)

بعض السياسات والإعدادات ستكون أشياء ترغب في تطبيقها على جميع الأجهزة أو المستخدمين في مجال كامل، والمكان المناسب لتلك الإعدادات هو GPOs على مستوى المجال. من المهم الإشارة إلى أن GPOs نفسها ليست مختلفة، كما نتحدث عن كل هذه المستويات المختلفة للسياسة - GPO هو GPO. المستوى الذي يتم فيه ربط GPO هو ما نتحدث عنه فيما يتعلق بهذه المستويات الهرمية.

الروابط التي تم إنشاؤها في الجذر، أو المستوى الأعلى، لمجال داخل Group Policy Management ستقوم بشكل افتراضي بمحاولة التطبيق على أي مستخدم أو جهاز جزء من المجال. هناك العديد من العوامل الأخرى التي يمكنها تصفية GPOs المرتبطة بالمجال، ولكن في الغالب، إذا قمت بربط G

سياسات OU-level

بدأنا رحلتنا مع إعدادات Local Group Policy، والتي تمت إضافتها أو استبدالها بواسطة site-level GPOs، والتي تمت إضافتها مرة أخرى (أو استبدالها مرة أخرى في حالة وجود تعارض) بواسطة domain-level GPOs. يمكنك تخمين إلى أين تتجه الأمور الآن. سياسات OU-level تطبق الآن فوق domain-level GPOs.

كما تعلم، OUs هي مجلدات تحتوي على حسابات الكمبيوتر والمستخدمين المنضمين إلى نطاقك. تستفيد معظم الشركات من استخدام العديد من OUs داخل Active Directory لتفريق أنواع الأجهزة والمستخدمين. يتم فصل الخوادم عن محطات العمل، والمستخدمين في قسم المحاسبة مختلفين عن المستخدمين في قسم الموارد البشرية، وهكذا. يعتبر تعشيش OUs ممارسة شائعة أيضًا. تمامًا مثل إنشاء مجلدات داخل مجلدات أخرى باستخدام File Explorer، يمكنك استخدام AD Users and Computers لإنشاء OUs داخل OUs أخرى. هذا مهم لتنظيم كائنات نطاقك، وهو أيضًا مهم لـ Group Policy. ربط GPOs بـ OUs معينة يمنحنا المرونة في تسليم إعدادات مختلفة لمجموعات مختلفة من الأشخاص أو الأجهزة. عند ربط GPO بواحد OU، فقط الأجهزة أو المستخدمين داخل هذا الـ OU، أو المتواجدين ضمنه، سيتأثرون بـ GPO. يمكنك أيضًا أن يكون لديك العديد من GPOs مرتبطة بنفس الـ OU.

توفر OUs المتداخلة طبقة إضافية لهذا تدفق GPO. تذكر القاعدة العامة هي أن Group Policy يتم معالجتها من الأعلى إلى الأسفل، لذا من المحتمل أن تتجاوز GPOs المرتبطة بـ OU متداخل GPOs المرتبطة بـ OU ذو مستوى أعلى.

ال Security Filtering

الآن بعد أن قمت بإنشاء GPO وربطها بـ OU معين، لديك ما يكفي من المعلومات لبدء استخدام Group Policy في بيئتك. استخدام الروابط لتحديد ما هي الأجهزة أو المستخدمين الذين يحصلون على السياسات هو الطريقة الأكثر شيوعًا التي أراها يستخدمها المسؤولون، ولكن هناك العديد من الحالات التي قد ترغب فيها في أخذ التصفية خطوة أبعد. ماذا لو كان لديك GPO جديد وربطه بـ OU يحتوي على جميع أجهزة الكمبيوتر المكتبية لديك، ولكن بعد ذلك قررت أن بعض هذه الأجهزة بحاجة إلى السياسة والبعض الآخر لا؟ سيكون من المزعج أن تضطر إلى تقسيم هذه الأجهزة إلى OUs منفصلة فقط لغرض هذه السياسة التي تبنيها. هنا يأتي دور Security Filtering.

ال Security Filtering هي القدرة على تصفية GPO لتطبيقها على كائنات معينة داخل Active Directory. في أي GPO معين في الدليل الخاص بك، يمكنك إعداد فلاتر بحيث يتم تطبيق GPO فقط على مستخدمين معينين، أجهزة كمبيوتر معينة، أو حتى مجموعات معينة من المستخدمين أو الأجهزة. أجد أن استخدام المجموعات مفيد بشكل خاص. بالنسبة لـ GPO الخاص بنا Map Network Drives، الآن أنا أملكها مرتبطة بـ Accounting Users OU، ولكن ماذا لو أردت تصفية هذه الـ GPO بطريقة مختلفة؟ بدلاً من تقييد نطاق هذه الـ GPO إلى OU واحد، أفضل جعلها أبعد قليلاً، وسأربط الـ GPO بـ domain الخاص بي contoso.local. يا للهول، ألا يعني ذلك أنها ستطبق على كل شيء؟ نعم، إلا إذا استخدمت قسم Security Filtering لتعريف حسابات المستخدمين أو مجموعات الحسابات التي يجب أن تطبق عليها.

أقوم دائمًا باتخاذ قرارات Security Filtering قبل إنشاء الرابط. الروابط تكون حية بمجرد إنشائها، لذا بناء Security Filtering أولاً يضمن التوزيع المناسب من البداية.

النقر على أي GPO داخل GPMC سيعرض معلومات حول تلك الـ GPO، وعلامة التبويب Scope تعرض أي روابط موجودة لهذه الـ GPO، وكذلك معلومات Security Filtering. جميع الـ GPOs الجديدة سيكون لديها Authenticated Users محددة داخل Security Filtering، والتي تعني بشكل أساسي "جميع مستخدمي وأجهزة النطاق".

تذكر أن ذلك يعني كلاهما! في لقطة الشاشة التالية، يمكنك رؤية GPO الخاصة بـ Map Network Drives، والتي مرتبطة بـ Accounting Users OU. لديها Authenticated Users مدرجة في Security Filtering. إذا كنت ببساطة سأزيل رابط الـ OU الحالي وأقوم بإنشاء رابط جديد على مستوى النطاق، ستبدأ هذه الـ GPO بتطبيق الإعدادات على جميع حسابات المستخدمين في النطاق بأكمله:

بدلاً من ذلك، سأضبط إعدادات Security Filtering أولاً. جميع مستخدمي قسم المحاسبة جزء من مجموعة أمان تسمى Acct Group (أنا مبدع جداً!). إضافة Acct Group إلى Security Filtering لهذه الـ GPO وإزالة Authenticated Users يعني أنه الآن بغض النظر عن مكان ربط هذه الـ GPO، فقط أعضاء مجموعة Acct Group هم الذين سيحصلون على إعدادات الـ GPO. الآن بعد أن أضفت Acct Group إلى Security Filtering، يمكنني ربط الـ GPO بأمان إلى المستوى الأعلى من النطاق الخاص بي وأبقى واثقاً من أن فقط أعضاء Acct Group سيحصلون على إعدادات الـ GPO الخاصة بي:

ميزة أخرى رائعة موجودة بضغطة زر هي علامة التبويب Settings على هذه الشاشة نفسها. انقر على تلك

علامة التبويب، وستعرض جميع الإعدادات الحالية داخل GPO الخاصة بك. هذا مفيد جداً لمراجعة الـ GPOs التي قد تكون أنشأها شخص آخر لرؤية ما هي الإعدادات التي يتم تعديلها.

تصفية WMI

باستخدام مزيج من الروابط المصممة جيدًا والتصفية الأمنية لتضييق نطاق سياسات المجموعة (GPOs)، من المحتمل أن تتمكن من التخطيط وتطبيق إعدادات السياسات بدقة 90% من الوقت. الأقسام الفرعية التالية تعكس النسبة المتبقية 10%، حيث نغطي بعض تقنيات التصفية المتقدمة المتاحة للحصول على تصفية أكثر دقة للـ GPOs.

تعد تصفية WMI أداة عبقرية، على الرغم من أنها قد تكون مربكة قليلاً، لتحديد تطبيق GPO بشكل أكبر. تستفيد فلاتر WMI من معلومات WMI الموجودة على كل جهاز كمبيوتر يعمل بنظام Windows وتستخدم هذه البيانات لتصفية إعدادات GPO بشكل أكبر. يمكن تعريف فلاتر WMI للبحث عن أرقام إصدارات نظام التشغيل، أنواع CPU، كميات RAM، كمية مساحة القرص المتاحة، وأحيانًا حتى أشياء مثل BIOS firmware. بمجرد تعريف فلتر WMI، يمكنك بعد ذلك اختيار هذا الفلتر لكل GPO في القسم المعنون WMI Filtering، والذي يقع مباشرة أسفل Security Filtering داخل GPMC.

تمكنك فلاتر WMI من القيام بأشياء مثل "تثبيت هذه القطعة الضخمة من البرمجيات فقط إذا كان هناك على الأقل 5 جيجابايت من مساحة القرص المتاحة" أو "تنفيذ إعدادات الجدار الناري هذه فقط على الأجهزة التي تعمل بنظام تشغيل Windows Server". مثال آخر من العالم الحقيقي يستخدم تصفية WMI لتحديد ما إذا كان الجهاز يعمل على أجهزة محمولة، مما يسمح بتطبيق GPOs فقط على أجهزة اللابتوب والأجهزة اللوحية، وليس على أجهزة الكمبيوتر المكتبية.

تستمد تصفية WMI معلوماتها من مكونات أخرى داخل نظام التشغيل، وبالتالي تتطلب من Group Policy وقتًا أطول وقوة معالجة CPU إضافية للعمل. قد يتسبب هذا في زيادة استخدام موارد النظام على أجهزة الكمبيوتر الطرفية ويبطئ تسجيل الدخول، حيث تتم هذه المعالجة في الخلفية.

بناء فلاتر WMI يتطلب الدخول في تفاصيل Group Policy، ولذا للحصول على مزيد من التعليمات حول ذلك، سأشيرك إلى قسم الملخص في نهاية هذا الفصل، حيث سأذكر منشورًا آخر مخصصًا بالكامل لـ Group Policy.

تصفية على مستوى العناصر

الروابط، التصفية الأمنية، وتصفية WMI هي طرق رائعة لتحديد الأجهزة والمستخدمين الذين تنطبق عليهم GPOs. ولكن ماذا لو كنت بحاجة إلى خطوة أخرى؟ ماذا لو كان لديك GPO واحد يحتوي على إعدادات متعددة، وتريد فقط بعض تلك الإعدادات أن تنطبق على مستخدمين أو أجهزة معينة، والإعدادات الأخرى في نفس السياسة تنطبق على مستخدمين وأجهزة مختلفين؟

مثال رئيسي على ذلك هو GPO الخاص بـ Map Network Drives. من الشائع وضع جميع الأقراص الشبكية في GPO واحد في النطاق وتسميته بـ Mapped Drives أو شيء مشابه. ومن الشائع أيضًا أن لا يحصل جميع المستخدمين على جميع الأقراص الشبكية. ما هي أفضل طريقة للتعامل مع ذلك؟ في هذا السيناريو، يمكنك تقسيم GPO الخاص بك إلى عدة GPOs أصغر، وإنشاء GPO منفصل لكل حرف قرص، ثم تحديد المستخدمين الذين يحصلون على أي حرف قرص باستخدام الروابط والفلاتر. ولكن بعد ذلك ستجد نفسك تتعامل مع عدد كبير من GPOs.

هنا تأتي تصفية على مستوى العناصر (ILT). قد لا تتذكر، لكن في وقت سابق ألقينا نظرة على تبويب مشترك خاص يوجد داخل العديد من إعدادات GPO. أحد الإعدادات الخمسة داخل التبويب المشترك هو تصفية على مستوى العناصر، وهذا هو الإعداد التوضيحي الذي نحتاجه لتحقيق أحلام GPO الخاص بـ Map Network Drives.

بالإشارة إلى نفس GPO الخاص بـ Map Network Drives الذي عملت معه لعدة صفحات الآن، تعلم أن هذه السياسة تحتوي على عدة حروف أقراص. حاليًا، يحصل مستخدمو مجموعة Acct على جميع تلك الأقراص المعينة. دعونا نتظاهر للحظة أنني أريد فقط لمجموعة Acct أن تحصل على واحد من تلك الحروف المخصصة وليس الأخرى. بتحرير GPO، أقوم بالنقر المزدوج على تعيين القرص P:، ثم أزور التبويب المشترك. هنا، أقوم بتحديد المربع الخاص بتصفية على مستوى العناصر وأنقر على زر Targeting…. داخل محرر الاستهداف، اختر New Item وستجد قائمة كبيرة من المعايير التي يمكن استخدامها لهذه المعلمات الاستهدافية الإضافية.

أريد توجيه هذا GPO بحيث يتم تعيين القرص P: فقط للمستخدمين الذين هم جزء من مجموعة الأمان Acct Group.

بإضافة مجموعة الأمان الجديدة إلى ILT، يمكنني تحديد مجموعة Acct، ويمكنك أن ترى في الشكل 5.16 أن إعدادات ILT الخاصة بـ P: drive قد تم تحديثها الآن بحيث يتم تعيين القرص P: فقط إذا كان المستخدم عضوًا في مجموعة الأمان CONTOSO\Acct Group عند تسجيل الدخول.

كرر هذه العملية مع باقي حروف الأقراص في GPO الخاص بك، وستحصل الآن على GPO واحد يحتوي على جميع تعيينات حروف الأقراص لمؤسستك بأكملها. يمكنك ربط هذا GPO بالنطاق، وتركه مصفى أمنيًا لجميع المستخدمين المصادق عليهم، كما هو افتراضيًا، وبناءً على ILT، سيتم الآن تعيين حروف الأقراص التي تتوافق مع المجموعات المناسبة فقط لكل مستخدم يقوم بتسجيل الدخول. تصفية على مستوى العناصر رائعة! لا أستطيع تصديق أنني كتبت ذلك...

التفويض (Delegation)

اعتبر هذا السيناريو: طلبت القيادة التنفيذية في شركتك منك تشديد القيود الأمنية على جميع الأجهزة في النطاق. يبدو هذا كعمل يتطلب Group Policy! إلا أنهم، نظرًا لكونهم القيادة ولا يريدون أن تعوق أنظمتهم قدرتهم على تصفح Instagram وتكوين خلفيات سطح المكتب بصور القطط المبتسمة، فقد طلبوا تطبيق هذه القيود على الجميع باستثناء أعضاء مجموعة القيادة في Active Directory.

نعرف العديد من الطرق لتصفية GPOs لمستخدمين أو مجموعات معينة، ولكن كيف نقوم بتصفية GPOs لكل شيء باستثناء مستخدم أو مجموعة معينة؟ لهذا، نزور GPMC وننقر على GPO المعني، ونزور التبويب المعنون Delegation.

إذا كانت لديك تصفية أمان مخصصة تم تطبيقها على GPO، فستلاحظ أسماء هؤلاء المستخدمين أو المجموعات داخل شاشة التفويض أيضًا.

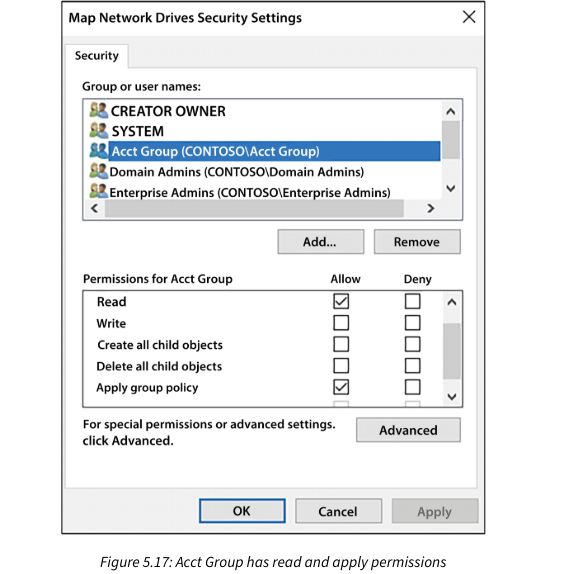

عند تكوين تصفية الأمان، ما يفعله GPMC بالفعل هو تكوين أذونات التفويض على GPO في الخلفية. لقد تنقلت إلى تبويب التفويض الخاص بـ GPO الخاص بـ Map Network Drives، والذي لا يزال مصفى أمنيًا لمجموعة Acct. داخل التفويض، بالنقر على زر Advanced… بالقرب من أسفل اليسار، أصل إلى التفاصيل الأمنية الدقيقة خلف إعدادات التفويض والأذونات على هذا GPO.

في الشكل 5.17، يمكنك أن ترى أن مجموعة Acct حاليًا لديها أذونات قراءة وتطبيق سياسة المجموعة مكونة على السماح. هذا ما حدث عندما أضفت مجموعة Acct إلى التصفية الأمنية. هذه هي مجموعة الأذونات التي تجعل الأمور تحدث بحيث عند تسجيل الدخول إلى جهاز كمبيوتر في النطاق، يُسمح لهم بقراءة إعدادات هذا GPO وتطبيق إعدادات هذا GPO:

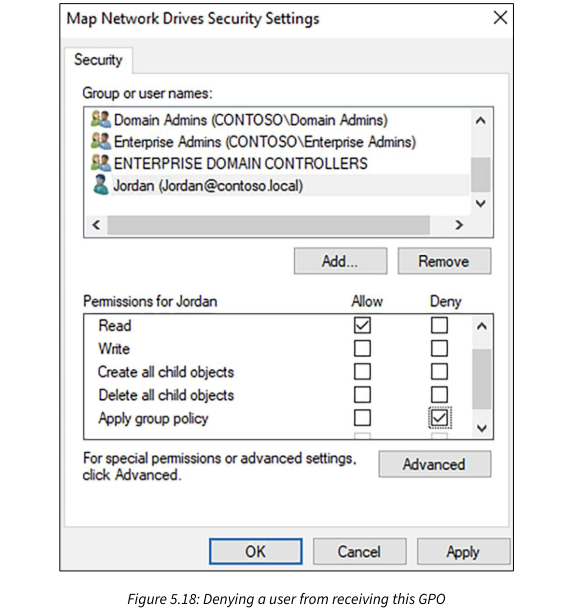

بالعودة إلى القضية المطروحة، في عالم Microsoft، فإن رفض الإذن دائمًا يتفوق على سماح الإذن. إذا كنت بحاجة إلى رفض تطبيق GPO معين على مستخدم أو جهاز أو مجموعة معينة، فإنك ببساطة تضيفهم إلى أذونات التفويض وتحدد خانة رفض تطبيق سياسة المجموعة. حتى إذا كانوا مسموحين بسياسة المجموعة بناءً على إدخال إذن آخر في هذه القائمة، سيتم الآن رفض تطبيق هذا GPO عليهم. لجعل هذا واضحًا بشكل بلوري مع لقطة شاشة أخرى، يمكنك أن ترى أن حساب المستخدم Jordan مرفوض الآن من تطبيق GPO الخاص بـ Map Network Drives.

هذا يعني أنه عندما يسجل Jordan الدخول، لن يحصل على تعيينات الأقراص الشبكية من هذا GPO:

استخدم بحذر! إنشاء رفضات GPO داخل تبويب التفويض يعمل بشكل رائع، ولكنه من السهل جدًا نسيان أو التغاضي عن هذه الإعدادات في المستقبل. لقد ساعدت مسؤولي النظام عدة مرات في استكشاف مشكلة GPO التي لم تبدو وكأنها تطبق بشكل صحيح، فقط لأكتشف أن إذن الرفض داخل التفويض كان يسبب كل المشاكل.

النهاية

نكون هنا انتهينا من الجزء 2 من الفصل 4 تماما من شهادة MCSA المقدمة من Microsoft الأن نغوص في الأعماق

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم Sparrow اتمنى ان تدعوا لي وتتذكروني في الخير دوما