الفصل : 20

الجزء : 1

العنوان : الشبكات الاسلكية (Wireless Networking)

في هذا الفصل، سوف تتعلم كيفية:

- وصف مكونات الشبكات اللاسلكية

- تحليل وشرح معايير الشبكات اللاسلكية

- تثبيت وتهيئة الشبكات اللاسلكية

- استكشاف مشكلات الشبكات اللاسلكية

لقد كانت الشبكات اللاسلكية شائعة لعدة سنوات الآن، لكن على عكس الشبكات السلكية، لا يزال الكثير من كيفية عمل اللاسلكي غامضًا للناس. جزء من المشكلة قد يكون أن الشبكة اللاسلكية البسيطة غير مكلفة وسهلة التكوين لدرجة أن معظم المستخدمين والفنيين لا يتعمقون في كيفية عمل اللاسلكي. الرغبة في التخلص من جميع الكابلات والفوضى والاتصال فقط لها جاذبية هائلة. لكن نقص الفهم يضر الفنيين عندما يحين وقت استكشاف مشكلات الشبكات اللاسلكية. دعونا نغير كل ذلك ونتعمق في الشبكات اللاسلكية.

مكونات الشبكات اللاسلكية

بدلاً من مجموعة من الأسلاك الفعلية التي تربط بين الnodes في الشبكة، تستخدم الشبكات اللاسلكية إما الموجات الراديوية أو أشعة الضوء تحت الحمراء للتواصل مع بعضها البعض. مرت أنواع مختلفة من حلول الشبكات اللاسلكية وذهبت في الماضي. الشبكات اللاسلكية التي ستجد نفسك تدعمها هذه الأيام تعتمد على معيار IEEE 802.11 اللاسلكي Ethernet - الذي يتم تسويقه باسم Wi-Fi - وعلى تقنية Bluetooth. الشبكات اللاسلكية التي تستخدم الضوء تحت الحمراء تقتصر على تلك التي تستخدم بروتوكول Infrared Data Association (IrDA). وأخيرًا، دخلت شركات الهاتف المحمول في المزيج وتقدم الوصول إلى الإنترنت من خلال الشبكات الخلوية.

القدرات اللاسلكية بأشكالها المختلفة مدمجة في العديد من أجهزة الحوسبة الحديثة. كانت المنافذ المستقبلة للأشعة تحت الحمراء قياسية في أجهزة الكمبيوتر المحمولة والطابعات عالية الجودة لسنوات، على الرغم من أنها غائبة عن معظم أجهزة الكمبيوتر الشخصية وأجهزة الكمبيوتر المحمولة الأحدث. توضح الصورة 1 منافذ مستقبل الأشعة تحت الحمراء على كمبيوتر محمول قديم ومساعد رقمي شخصي (PDA) - سابق للهاتف الذكي. في الماضي، كانت هذه القدرات تحت الحمراء تستخدم لنقل البيانات بين الأجهزة القريبة. اليوم، واجهة الأشعة تحت الحمراء على جهاز مثل الهاتف الذكي موجودة بشكل أساسي حتى يمكن استخدام الجهاز كجهاز تحكم عن بعد لاسلكي. كبديل للأشعة تحت الحمراء كآلية لنقل البيانات، أصبحت قدرات Wi-Fi وBluetooth الآن شائعة كعناصر مدمجة، ويمكنك إضافتها بسهولة عندما لا تكون موجودة. توضح الصورة 2 محول PCIe Wi-Fi. الشبكات الخلوية المدمجة أقل شيوعًا، موجودة في بعض أجهزة الكمبيوتر المحمولة (والهواتف الذكية، بالطبع). يمكنك أيضًا إضافة قدرات الشبكة اللاسلكية باستخدام محولات شبكة لاسلكية USB خارجية أو NICs لاسلكية، كما هو موضح في الصورة 3.

|

| الشكل 1 |

|

| الشكل 2 |

|

| الشكل 3 |

الشبكات اللاسلكية ليست محدودة بأجهزة الكمبيوتر الشخصية

معظم الهواتف الذكية والأجهزة اللوحية لديها قدرات لاسلكية مدمجة أو متاحة كخيارات إضافية. توضح الصورة 4 هاتفًا ذكيًا يصل إلى الإنترنت عبر اتصال Wi-Fi.

|

| الشكل 4 |

ملاحظة

راجع الفصل 24، "Understanding Mobile Devices"، للحصول على معلومات حول الأجهزة المحمولة مثل الهواتف الذكية والأجهزة اللوحية.

لتوسيع قدرات شبكة Ethernet اللاسلكية مثل الاتصال بشبكة سلكية أو مشاركة اتصال إنترنت عالي السرعة، تحتاج إلى نقطة وصول لاسلكية

ال wireless access point (WAP). تقوم WAP بربط nodes الشبكة اللاسلكية مركزيًا بنفس الطريقة التي يربط بها hub أجهزة الكمبيوتر Ethernet السلكية. تعمل العديد من WAPs أيضًا كswitches و Internet routers، مثل جهاز Linksys الموضح في الصورة 5.

|

| الشكل 5 |

مثل أي أجهزة إلكترونية أخرى، تستمد معظم WAPs طاقتها من مقبس الحائط. يمكن أن تستخدم WAPs الأكثر تقدمًا، خاصة تلك المستخدمة في البيئات الشركات، ميزة تسمى Power over Ethernet (PoE). باستخدام PoE، تحتاج فقط إلى توصيل كابل Ethernet واحد في WAP لتزويدها بالطاقة والاتصال بالشبكة. يتم توفير الطاقة والاتصال بالشبكة بواسطة مفتاح PoE-capable.

ملاحظة

يمكن أن تستخدم الأجهزة الأخرى PoE، حتى في الأماكن التي لا يوجد بها طاقة. يمكن أن يقوم PoE injector ، على سبيل المثال، بتمديد اتصال PoE حتى 100 متر. هذا رائع لأجهزة Ethernet مثل كاميرات الأمان.

التواصل اللاسلكي عبر Bluetooth يأتي كخيار مدمج في أجهزة الكمبيوتر والأجهزة الطرفية الحديثة، أو يمكنك إضافته إلى جهاز كمبيوتر قديم عبر محول USB Bluetooth خارجي. جميع أجهزة macOS - المكتبية والمحمولة - تحتوي على Bluetooth. الأكثر شيوعًا هذه الأيام، سترى Bluetooth يستخدم لتوصيل مكبر صوت محمول بهاتف ذكي، للموسيقى أثناء التنقل، ولوحات المفاتيح بالأجهزة اللوحية. توضح الصورة 6 لوحة مفاتيح Bluetooth متصلة بجهاز iPad من Apple الممكّن لـ Bluetooth.

|

| الشكل 6 |

برامج الشبكات اللاسلكية

تستخدم الأجهزة اللاسلكية نفس بروتوكولات الشبكات والclient التي تستخدمها نظيراتها السلكية، وتعمل باستخدام مخطط الشبكة

ال carrier sense multiple access/collision avoidance (CSMA/CA). يختلف جانب تجنب التصادم قليلاً عن معيار اكتشاف التصادم المستخدم في شبكات Ethernet السلكية. يستمع الجهاز اللاسلكي إلى الوسط اللاسلكي لمعرفة ما إذا كان جهاز آخر يبث البيانات حاليًا. إذا كان الأمر كذلك، فإنه ينتظر فترة زمنية عشوائية قبل إعادة المحاولة. حتى الآن، هذه الطريقة هي نفسها التي تستخدمها شبكات Ethernet السلكية. نظرًا لأن الأجهزة اللاسلكية تواجه صعوبة أكبر في اكتشاف تصادمات البيانات، فإنها تقدم خيار استخدام بروتوكول Request to Send/Clear to Send (RTS/CTS). مع تمكين هذا البروتوكول، يرسل الجهاز المرسل إطار RTS إلى الجهاز المستلم بعد أن يحدد أن الوسط اللاسلكي واضح للاستخدام. يرد الجهاز المستلم بإطار CTS، يخبر الجهاز المرسل بأنه يمكنه الإرسال. ثم، بمجرد إرسال البيانات، ينتظر الجهاز المرسل تأكيدًا (ACK) من الجهاز المستلم قبل إرسال حزمة البيانات التالية. هذا الخيار أنيق جدًا، لكن تذكر أن استخدام RTS/CTS يقدم عبءًا إضافيًا كبيرًا على العملية ويمكن أن يعيق الأداء.

عند إعداد برامج الشبكات اللاسلكية، تحتاج إلى القيام بالقليل جدًا. محولات الشبكة اللاسلكية هي plug and play، لذلك يتعرف عليها أي إصدار حديث من Windows أو macOS فور تثبيتها، مما يدفعك لتحميل أي برامج تشغيل ضرورية للأجهزة. ومع ذلك، ستحتاج إلى أداة لضبط معايير مثل اسم الشبكة.

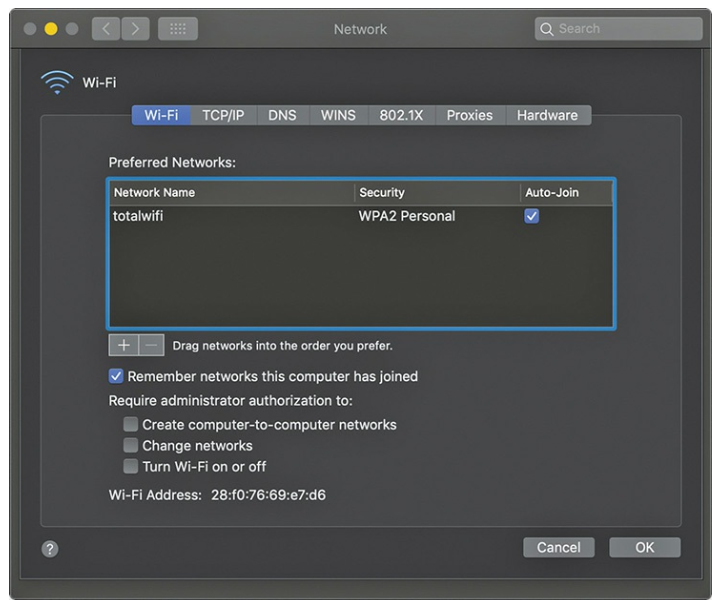

تتضمن الإصدارات الحالية من Windows وmacOS انظر الى الشكل 7 أدوات مدمجة لتكوين هذه الإعدادات، لكن بعض محولات الشبكة اللاسلكية تأتي أيضًا مع أدوات تكوين مقدمة من بائع محول الشبكة اللاسلكية. باستخدام هذه الأداة، يمكنك تحديد حالة الاتصال وقوة الإشارة، وتكوين وضع الشبكة اللاسلكية الخاص بك (سيتم مناقشته لاحقًا)، وضبط الخيارات لأمان التشفير، وتوفير الطاقة، وما إلى ذلك.

|

| الشكل 7 |

أوضاع الشبكة اللاسلكية

تتكون أبسط شبكة لاسلكية من جهازي كمبيوتر أو أكثر يتواصلان مباشرة مع بعضهما البعض دون استخدام كابلات أو أي أجهزة وسيطة أخرى. تستخدم الشبكات اللاسلكية الأكثر تعقيدًا WAP لتوحيد الاتصال اللاسلكي وربط أجزاء الشبكة اللاسلكية بأجزاء الشبكة السلكية. تسمى هاتان الطريقتان ad hoc mode و infrastructure mode.

وضع Ad Hoc

يُطلق على وضع Ad Hoc أحيانًا وضع peer-to-peer، حيث يكون كل جهاز لاسلكي على اتصال مباشر بكل جهاز آخر في شبكة غير مركزية، كما هو موضح في الصورة 8. تتواصل 2 nodes لاسلكيتان أو أكثر في وضع ad hoc لتشكيل ما يسمى Independent Basic Service Set (IBSS). تناسب شبكات وضع ad hoc مجموعات صغيرة من أجهزة الكمبيوتر (أقل من اثني عشر تقريبًا) التي تحتاج إلى نقل الملفات أو مشاركة الطابعات والشبكات المؤقتة مثل مجموعات الدراسة أو الاجتماعات التجارية.

|

| الشكل 8 |

ملاحظة

بدءًا من Windows 8.1، قامت Microsoft بتعطيل الدعم الافتراضي لشبكات ad hoc. إذا كنت بحاجة لاستخدامها، سيتعين عليك تمكين الدعم الكامل يدويًا من خلال سطر الأوامر أولاً.

وضع Infrastructure

تستخدم الشبكات اللاسلكية التي تعمل في وضع Infrastructure واحدًا أو أكثر من الـ WAPs لتوصيل nodes الشبكة اللاسلكية بقطعة شبكة سلكية، كما هو موضح في الشكل 9. يسمى WAP واحد يخدم منطقة معينة بـ Basic Service Set (BSS). يمكن تمديد هذه الخدمة عن طريق إضافة المزيد من الـ WAPs، وهو ما يسمى Extended Basic Service Set (EBSS).

|

| الشكل 9 |

تتطلب الشبكات اللاسلكية التي تعمل في وضع Infrastructure المزيد من التخطيط وتكون أكثر تعقيدًا في التكوين مقارنةً بشبكات ad hoc، ولكنها تتيح لك التحكم الدقيق في كيفية عمل الشبكة. وضع Infrastructure مناسب أكثر للشبكات التي تحتاج إلى مشاركة موارد مخصصة مثل اتصالات الإنترنت وقواعد البيانات المركزية. تُنشأ شبكات الـ Infrastructure لدعم شبكات المكتب الصغير/المكتب المنزلي (SOHO)، وتُعرف نقاط الوصول في هذه البيئات بـ SOHO WAPs و SOHO routers.

أمان الشبكات اللاسلكية

إحدى الشكاوى الرئيسية ضد الشبكات اللاسلكية هي أنها تقدم أمانًا ضعيفًا، لكن الصناعة حققت تقدمًا في هذا المجال في السنوات الأخيرة. بعد كل شيء، حزم البيانات تطفو في الهواء بدلاً من أن تكون ملفوفة بأمان داخل كابلات الشبكة - فما الذي يمنع شخصًا غير نزيه يملك المعدات المناسبة من التقاط تلك الحزم من الهواء وقراءة البيانات؟ في الماضي، كان بإمكانك الوصول إلى شبكة لاسلكية بمجرد الدخول إلى منطقة تغطية الـ WAP، وتشغيل جهاز لاسلكي، والاتصال. في هذه الأيام، أصبح من الصعب العثور على شبكات مفتوحة عن طريق الخطأ حيث يتجه مصنعو الأجهزة نحو استخدام نوع من الأمان بشكل افتراضي. ومع ذلك، فإن المشكلات مع هذه الإعدادات الافتراضية ذات النوايا الحسنة شائعة، لذلك لا يزال من المهم مراجعة الإعدادات على المعدات الجديدة.

تستخدم الشبكات اللاسلكية ثلاث طرق لتأمين الوصول إلى الشبكة نفسها وتأمين البيانات المنقولة: MAC address filtering، والمصادقة، وتشفير البيانات. ولكن قبل أن يواجه أي شخص الأمان على الشبكة، هناك بعض الإجراءات التي يمكننا اتخاذها لتقليل احتمالية استهداف شبكتنا في المقام الأول. دعونا نلقي نظرة على هذه الممارسات أولاً، يليها طرق تأمين الشبكة نفسها.

ال SSID

معرف مجموعة الخدمة The service set identifier (SSID) - الذي يُسمى أيضًا اسم الشبكة - يُعرف الشبكة اللاسلكية. ترغب الأجهزة اللاسلكية في أن تُسمع، وعادةً ما يتم تكوين الـ WAPs للإعلان عن وجودها عن طريق بث الـ SSID إلى أقصى مدى لها. هذا مفيد جدًا عندما يكون لديك عدة شبكات لاسلكية في نفس المنطقة، لكن SSID الافتراضي يقدم أيضًا أدلة مهمة عن الشركة المصنعة (وربما حتى الطراز) لنقطة الوصول. قم دائمًا بتغيير SSID الافتراضي إلى شيء فريد وغير كلمة المرور فورًا. تكوين اسم SSID فريد وكلمة مرور هو أقل ما يجب عليك فعله لتأمين شبكة لاسلكية. أسماء وكلمات مرور SSID الافتراضية القديمة معروفة جيدًا ومتاحة على نطاق واسع عبر الإنترنت. بينما قد تأتي النماذج الأحدث مع SSIDs وكلمات مرور فريدة، لا يزال من الممكن أن يكشف الـ SSID معلومات عن أجهزتك - وقد تستخدم كلمة المرور المولدة قواعد تجعل من السهل اختراقها.

تهدف هذه الافتراضات إلى جعل إعداد شبكة لاسلكية أمرًا سهلاً قدر الإمكان لكنها يمكن أن تسبب مشاكل في الأماكن التي تحتوي على العديد من الشبكات اللاسلكية المتداخلة. تذكر أن كل نقطة وصول لاسلكية في الشبكة تحتاج إلى أن يتم تكوينها بنفس اسم SSID الفريد. يتم تضمين هذا الاسم في ترويسة كل حزمة بيانات يتم بثها في منطقة تغطية الشبكة اللاسلكية. يتم رفض حزم البيانات التي لا تحتوي على اسم SSID الصحيح في الترويسة. عندما يتعلق الأمر باختيار اسم SSID جديد فريد، من الجيد التفكير فيما إذا كان الاسم سيجعل شبكتك هدفًا أكثر إثارة، أو يكشف تفاصيل قد تساعد المهاجم في الوصول الفيزيائي أو البعيد.

حيلة أخرى غالبًا ما تُرى في الشبكات اللاسلكية هي إخبار الـ WAP بعدم بث الـ SSID. نظريًا، سيجد الأشخاص غير المصرح لهم بالوصول إلى الشبكة صعوبة أكبر في معرفة وجودها، حيث لن تظهر في قائمة الشبكات القريبة على معظم الأجهزة. في الواقع، يمكن لبرامج المسح اللاسلكية البسيطة اكتشاف اسم شبكة لاسلكية "غير معروفة". تعطيل بث الـ SSID يجعل من الصعب على العملاء الشرعيين الاتصال بالشبكة. لن يوقف الفاعلين السيئين على الإطلاق - باستثناء في سؤال امتحان CompTIA A+.

وضع نقطة الوصول ومستوى الطاقة الراديوية (Access Point Placement and Radio Power)

عند إعداد شبكة لاسلكية، ضع المساحة في الاعتبار؛ يمكنك تقليل المخاطر بإخفاء الشبكة عن الغرباء. عند استخدام هوائي omni-directional الذي يرسل ويستقبل الإشارات في جميع الاتجاهات، على سبيل المثال، احتفظ به بالقرب من مركز المنزل أو المكتب. كلما قربته من الجدار، زادت المسافة التي يمكن لشخص ما خارج المنزل أو المكتب أن يكون فيها ويظل يكتشف الشبكة اللاسلكية.

تمكنك العديد من نقاط الوصول اللاسلكية من ضبط مستويات طاقة الراديو للهوائي. قلل طاقة الراديو حتى تتمكن من الحصول على استقبال في أبعد نقطة داخل مساحة الشبكة المستهدفة، ولكن ليس خارجها. سيحتاج هذا إلى بعض التجربة والخطأ.

تصفية عنوان MAC

تدعم معظم نقاط الوصول اللاسلكية تصفية عنوان MAC، وهي طريقة تتيح لك تحديد الوصول إلى شبكتك اللاسلكية استنادًا إلى العنوان الفعلي، المبرمج في محول الشبكة اللاسلكية. تصفية عنوان MAC هي طريقة مفيدة لإنشاء قائمة "المستخدمين المقبولين" لتقييد الوصول إلى شبكتك اللاسلكية، لكنها تعمل بشكل أفضل عندما يكون لديك عدد قليل من المستخدمين. تُخزن جدول في الـ WAP عناوين MAC التي يُسمح لها بالمشاركة في الشبكة اللاسلكية. تُرفض أي حزم بيانات لا تحتوي على عنوان MAC لأحد الnode المدرجة في الجدول.

ملاحظة

قد تبدو تصفية عنوان MAC محكمة، لكنها ليست كذلك. يمكن للمهاجم استخدام برنامج خاص للاستماع إلى عناوين MAC للعملاء القريبين وتزوير عنوان أحد العملاء المقبولين.

بروتوكولات أمان الشبكة اللاسلكية وطرق المصادقة (Wireless Security Protocols and Authentication Methods)

توفر بروتوكولات الأمان اللاسلكي المصادقة والتشفير لتأمين الشبكات اللاسلكية. توفر الشبكات اللاسلكية خيارات اتصال رائعة، لكنها أيضًا توفر أهدافًا مغرية. عمل مطورو الشبكات اللاسلكية بجد لتزويد التقنيين بالأدوات اللازمة لحماية العملاء والاتصالات اللاسلكية. تحقق المصادقة اللاسلكية نفس ما تحققه المصادقة السلكية، حيث تمكن النظام من التحقق من بيانات اعتماد المستخدم ومنحه أو رفضه الوصول إلى الشبكة. يقوم التشفير بتشفير الإشارات على الموجات الراديوية ويجعل الاتصال بين المستخدمين آمنًا.

يستعرض هذا القسم عدة أجيال من بروتوكولات الأمان اللاسلكية، بما في ذلك WEP وWPA وWPA2 وWPA3. سنستعرض طرق المصادقة النموذجية، وننهي بحل بسيط موجه للمستهلك. (راجع "وضع Infrastructure" في وقت لاحق من هذا الفصل للحصول على المعلومات الكاملة عن تثبيتات المصادقة المؤسسية).

ال WEP

في البداية، قدم مطورو Wi-Fi بروتوكول Wired Equivalent Privacy (WEP) لمحاولة ضمان أمان البيانات أثناء النقل عبر الهواء. يستخدم تشفير WEP تشفيرًا قياسيًا بطول 40 بت لتشفير حزم البيانات. يدعم العديد من البائعين أيضًا تشفير بطول 104 بت. لاحظ أن بعض البائعين يعلنون عن تشفير بطول 128 بت، لكنهم يستخدمون مفتاح تشفير بطول 104 بت. لسوء الحظ، يتضمن تشفير WEP عيبًا يجعله عرضة للغاية للهجوم. على الرغم من أن WEP أفضل من عدم وجود تشفير على الإطلاق، إلا أنه لن يحميك من المتسللين المتمكنين.

من الجدير بالمعرفة أن جميع حركة المرور الخاصة بـ WEP مشفرة بنفس المفتاح، لذا لا يتم حماية حركة المرور الخاصة بمستخدم واحد من أعضاء الشبكة الآخرين. للحصول على تشفير محسن يستخدم مفتاحًا مختلفًا لكل عميل، انظر إلى WPA أو WPA2، وكلاهما سيتم مناقشتهما الان .

ال WPA

بروتوكول Wi-Fi Protected Access (WPA) يعالج نقاط الضعف في WEP ويعمل كترقية لبروتوكول WEP. يستخدم WPA بروتوكول Temporal Key Integrity Protocol (TKIP)، الذي يوفر مفتاح تشفير جديدًا لكل حزمة مرسلة. يحمي هذا WPA من العديد من الهجمات التي تجعل WEP عرضة لها، رغم أن TKIP قد تم تقاعده الآن، لأنه يحتوي على عيوب خاصة به. يوفر WPA أيضًا تحسينات في الأمان على WEP مثل ميزة التحقق من سلامة مفتاح التشفير ومصادقة المستخدم عبر بروتوكول Extensible Authentication Protocol (EAP) المعتمد على المعايير الصناعية. يوفر EAP تحسينًا كبيرًا في الأمان على تشفير WEP. حتى مع هذه التحسينات، كان WPA مقصودًا كحل أمني مؤقت حتى يتم الانتهاء من تنفيذ الجيل التالي من الأمان اللاسلكي: WPA2.

ال WPA2

يدعم اليوم كل من Linux وmacOS وWindows معيار IEEE 802.11i الكامل، المعروف أكثر باسم Wi-Fi Protected Access 2 (WPA2)، لتأمين الشبكات اللاسلكية. يستخدم WPA2 معيار Advanced Encryption Standard (AES)، من بين تحسينات أخرى، لتوفير بيئة لاسلكية آمنة. إذا لم تقم بالترقية إلى WPA2، يجب عليك ذلك. تدعم جميع نقاط الوصول اللاسلكية والعملاء اللاسلكيين الحالية WPA2، ومعظم أجهزة الراوتر تحتوي على وضع "backward compatible" لتلك الأجهزة القليلة التي لا تزال تستخدم الجيل الأول من WPA. يعد هذا ضروريًا عند استخدام بطاقات شبكة قديمة أو نقاط وصول قديمة - فكر في التطبيقات المبكرة للشبكات اللاسلكية 802.11b - لأن الأجهزة القديمة في هذه المنتجات لا تدعم WPA2. تمتلك الإصدارات الأحدث من هذه الأجهزة ترقيات لدعم AES وWPA2.

ال WPA3

تم الإعلان عن خليفة WPA2 في أوائل عام 2018، وهو WPA3. دعم WPA3 هو قيد التنفيذ حاليًا، ولكن من المتوقع أن يصبح شائعًا على نحو متزايد خلال السنوات القليلة القادمة. يعالج WPA3 بعض مشكلات الأمان وقابلية الاستخدام، بما في ذلك التشفير لحماية بيانات المستخدمين على الشبكات المفتوحة (العامة).

ال WPS

بينما يستطيع معظم التقنيين إعداد الشبكات اللاسلكية بسهولة، قد يشعر المستخدم العادي بالارتباك عندما يتعلق الأمر بكلمات المرور والتشفير. يقوم معظم الناس فقط بتوصيل جهاز التوجيه اللاسلكي والبدء في استخدامه. وبما أن الجميع يجب أن يؤمنوا شبكاتهم اللاسلكية، قام مطورو Wi-Fi بإنشاء Wi-Fi Protected Setup (WPS)، وهو معيار موجود في معظم نقاط الوصول اللاسلكية (WAPs) والعملاء لجعل الاتصال الآمن أسهل في التكوين.

يعمل WPS بطريقتين. تستخدم بعض الأجهزة زرًا ضاغطًا، مثل الموجود في الشكل 10، بينما تستخدم أجهزة أخرى كلمة مرور أو رمزًا.

|

| الشكل 10 |

لنفترض أنك تريد توصيل طابعة لاسلكية تدعم WPS بنقطة وصول لاسلكية تدعم WPS. أولاً، ستضغط على الزر في الطابعة لفترة قصيرة (عادةً ثانيتين). بعد ذلك، لديك وقت محدد (عادةً دقيقتين) للضغط على الزر في نقطة الوصول. يجب أن يقوم هذا تلقائيًا بتكوين اتصال آمن.

تمكّنك بعض الأجهزة من استخدام رمز. ستكون لنقطة الوصول اللاسلكية القابلة لدعم WPS رمز رقمي مكون من ثمانية أرقام مطبوع على الجهاز. للوصول إلى نقطة الوصول، ما عليك سوى إدخال الرمز في نظام التشغيل كما تفعل مع كلمة مرور WPA/WPA2. والآن أنت على الشبكة.

للأسف، يحتوي WPS على ثغرة أمنية. يمكن للمخترق استخدام برنامج لتخمين الرمز المكون من ثمانية أرقام بشكل متكرر. وبسبب كيفية إعداد الرمز، فمن السهل جدًا تخمينه. طالما لديك WPS مفعّل على نقطة الوصول اللاسلكية، فأنت معرض للخطر. الطريقة الوحيدة لوقف هذا الاختراق هي إيقاف تشغيل WPS. تحقق من موقع الشركة المصنعة لنقطة الوصول للحصول على تعليمات حول كيفية إيقاف تشغيل WPS.

النهاية

نكون هنا انتهينا من الجزء 1 من الفصل 20 تماما من شهادة A plus المقدمة من CompTIA اصبحنا الأن في اخر المشوار ما زال القليل بعد ولكن سيكون ممتع جدا جدا لذلك احرص على قرائة كل فصل سريعا

و لا بد وانت تقرا ان تكون مركز جيدا لكل معلومة ومعك ورقة وقلم , لانك بالتاكيد ستحتاجها

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock